Sécurisation de l’ADFS contre les attaques par pulvérisation de mots de passe

Table of Contents

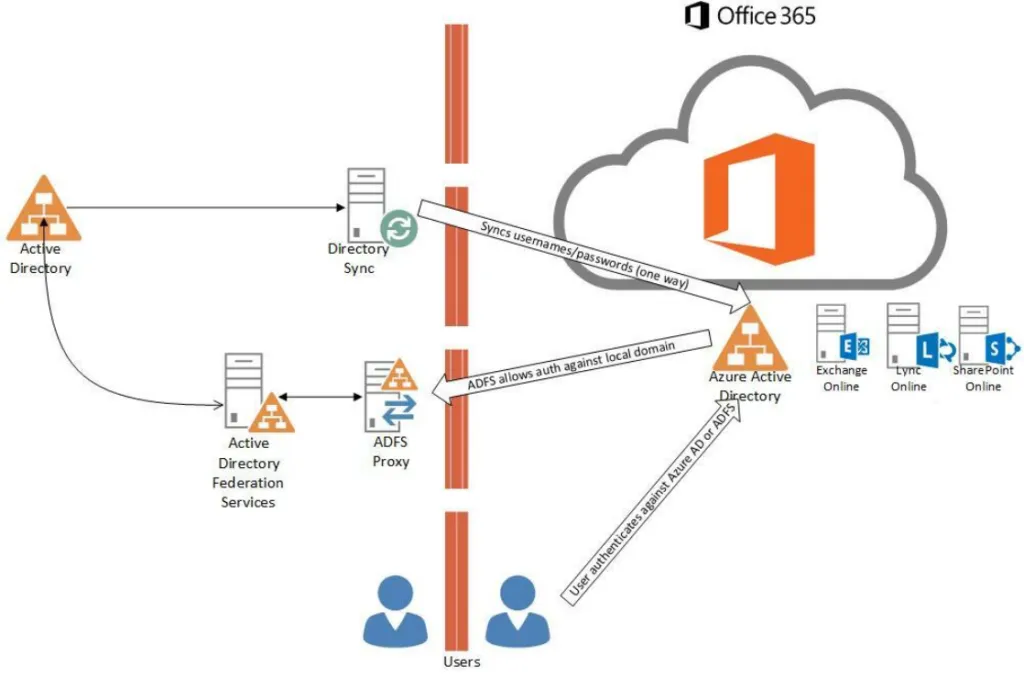

Les mots de passe de comptes volés constituent pour un attaquant le « chemin de moindre résistance » vers un réseau de victimes. Une fois les informations d’identification compromises obtenues, l’attaquant peut facilement accéder aux systèmes critiques de l’entreprise sans grand effort. Active Directory Federation Service (ADFS) est une solution qui permet de fédérer la gestion des identités et des accès et de partager les droits d’habilitation et d’autorisation au-delà des frontières de l’entreprise.

Les entreprises l’utilisent souvent pour fédérer la gestion des identités et des accès entre les environnements sur site et dans le nuage et fournir une authentification unique pour les ressources essentielles à l’entreprise au-delà des frontières de l’infrastructure. Comment les entreprises peuvent-elles protéger leur environnement ADFS contre les attaques par mot de passe, y compris la pulvérisation de mots de passe et d’autres menaces qui tentent de voler et de compromettre les informations d’identification ?

Qu’est-ce qu’une attaque par pulvérisation de mot de passe ?

L’attaque par pulvérisation de mots de passe est une attaque spécialisée par mot de passe couramment utilisée par les attaquants. Elle est raisonnablement efficace et permet d’éviter la détection par les défenses traditionnelles par mot de passe. Au lieu d’essayer de nombreux mots de passe différents sur un seul compte d’utilisateur, l’attaque par pulvérisation de mots de passe peut essayer un ou deux mots de passe communs sur de nombreux comptes et services différents. Elle peut même s’étendre à plusieurs organisations différentes.

L’attaquant choisit des mots de passe couramment utilisés par les utilisateurs finaux ou trouvés dans les archives de mots de passe divulgués. Les attaques par pulvérisation de mots de passe permettent d’éviter d’être détectées par de nombreuses solutions traditionnelles de surveillance de la sécurité, car le modèle d’attaque ressemble à des tentatives de connexion échouées normales. Ces tentatives ne verrouillent pas les comptes et ne déclenchent pas d’autres seuils de surveillance.

Les organisations qui utilisent ADFS disposent d’une infrastructure de services de domaine Active Directory qui utilise généralement les politiques traditionnelles de verrouillage des mots de passe et des comptes ADDS. En outre, la plupart des organisations auront une politique de verrouillage des comptes qui se déclenche après 3 à 5 tentatives de connexion infructueuses, verrouillant le compte de l’utilisateur. La pulvérisation de mots de passe reste en dessous de ce seuil pour les comptes utilisateurs ciblés afin de ne pas déclencher un verrouillage de compte.

La pulvérisation de mots de passe consiste à jouer sur les probabilités. Les attaquants savent que s’ils pulvérisent des mots de passe communs sur des milliers de comptes, ils auront très probablement quelques succès auprès des utilisateurs qui ont choisi des mots de passe communs ou faciles à deviner. Vous vous demandez peut-être ce qu’ils font de ces premiers comptes compromis avec succès ?

Les acteurs de la menace peuvent utiliser ces premières victimes de pulvérisation de mots de passe réussie pour passer au peigne fin les e-mails, rechercher d’autres contacts, des informations sensibles, des informations privilégiées, ou envoyer des liens d’hameçonnage à d’autres personnes de l’organisation.

En quoi la pulvérisation de mots de passe diffère-t-elle des attaques par force brute ?

Comme nous l’avons vu, la pulvérisation de mots de passe ne prend qu’un petit nombre de mots de passe et tente de se connecter avec ces mots de passe sur plusieurs comptes, même dans différentes organisations. En revanche, les attaquants utilisent les attaques par force brute pour essayer différents mots de passe sur un groupe plus restreint de comptes d’utilisateurs.

Après avoir effectué une reconnaissance de l’organisation, un attaquant peut recueillir les détails des utilisateurs ayant un accès de haut niveau dans l’entreprise, tels que les cadres dirigeants ou les administrateurs gérant l’environnement d’infrastructure. Même si l’attaque par force brute ne réussit pas à compromettre un mot de passe, elle peut entraîner d’autres types de problèmes pour les organisations utilisant l’ADFS.

Les attaques par force brute déclenchent généralement les politiques de verrouillage des comptes des organisations pour se protéger contre ces attaques. Les attaques par force brute à grande échelle peuvent bloquer des comptes de services critiques, des comptes d’utilisateurs et d’autres comptes dans l’environnement, entraînant un déni de service, même si ce n’est pas l’objectif final.

Sécurisation de l’ADFS contre les attaques par mot de passe

La recommandation de Microsoft pour sécuriser votre environnement ADFS contre les attaques par pulvérisation de mots de passe, par force brute et autres types d’attaques par pulvérisation de mots de passe implique une approche à plusieurs niveaux. Les protections de sécurité recommandées appliquent trois niveaux de sécurité, notamment :

- Niveau 1 – Base de référence

- Niveau 2 – Protégez votre extranet

- Niveau 3 – Passer à un accès sans mot de passe pour l’extranet

Level 1 – Base de référence

L’une des premières recommandations de Microsoft est d’exécuter ADFS 2016, qui est également connu sous le nom d’AFFS 4.0. Avec l’ADFS 2016, vous pouvez mettre en œuvre un verrouillage intelligent de l’extranet. Le smart lockout extranet protège les utilisateurs contre les verrouillages de compte dus à une activité malveillante. Pour ce faire, il différencie les tentatives d’ouverture de session provenant d’un emplacement familier pour les utilisateurs et celles provenant d’une activité malveillante.

Les autres meilleures pratiques à ce niveau de protection sont les suivantes :

- Surveiller et bloquer les IP suspectes – vous pouvez utiliser le rapport Azure AD Premium Risky IP et également la fonction Extranet Banned IP addresses.

- Conjointement avec Azure AD Premium, vous pouvez utiliser la protection des mots de passe Azure AD pour empêcher l’identification des mots de passe.

Niveau 2 – Protégez votre extranet

La protection de votre extranet à l’aide d’ADFS implique l’utilisation d’une authentification moderne avec des clients mobiles ainsi que l’utilisation de l’authentification multifactorielle (MFA) pour sécuriser tous les accès à l’extranet. Les appareils et clients de messagerie modernes peuvent utiliser des protocoles d’authentification modernes pour se connecter à votre extranet fédéré ADFS.

L’authentification multifactorielle peut être utilisée pour une protection supplémentaire contre les attaques par force brute et par pulvérisation de mots de passe. Elle peut être utilisée avec les politiques d’accès conditionnel dans Azure AD pour fournir un contexte de sécurité solide autour des connexions des utilisateurs.

Niveau 3 – Passer à un accès sans mot de passe pour l’extranet

L’élimination totale des mots de passe permet de réduire considérablement le risque lié aux mots de passe des utilisateurs. Microsoft propose plusieurs technologies sans mot de passe dont les entreprises peuvent bénéficier, notamment :

- Windows 10 & 11 Hello for Bu

- Windows 10 et 11 Hello for Business

- Azure MFA OTP

- Les appareils gérés par MDM peuvent tirer parti des connexions basées sur des certificats

Cependant, de nombreuses organisations pourraient trouver que l’authentification sans mot de passe n’est pas assez mature pour remplacer les mots de passe dans leurs environnements. Comme nous l’avons vu lorsque Microsoft a pratiquement abandonné Active Directory pour Azure Active Directory, le fait que Microsoft pousse l’authentification sans mot de passe signifie que les mots de passe eux-mêmes sont plus vulnérables que jamais. En voyant Microsoft se détourner de la méthode d’authentification numéro un sur le marché, les organisations se retrouvent encore plus vulnérables. Plutôt que de se jeter sur une technologie qui pourrait ne pas être à la hauteur de l’engouement, les entreprises devront protéger les méthodes d’authentification actuelles et utiliser des stratégies simples comme les facteurs multiples, le blocage des mots de passe connus pour avoir été violés et l’encouragement de l’utilisation de phrases de passe.

Sécurisez ADFS contre les attaques par mot de passe grâce à Specops Password Policy

L’un des principaux points faibles de la sécurité des mots de passe dans les centres de données d’entreprise traditionnels est l’obsolescence des politiques de mot de passe d’Active Directory Domain Services. Malheureusement, la politique de mot de passe ADDS n’est pas conçue pour les défis modernes de mot de passe auxquels les organisations sont confrontées aujourd’hui, notamment les attaques par pulvérisation de mot de passe et les comportements dangereux des utilisateurs finaux tels que l’incrémentation des mots de passe.

Specops Password Policy est une solution robuste de politique de mot de passe construite sur le moteur de politique de groupe dans Active Directory. Elle permet aux organisations de surmonter les limites des capacités natives de la politique de mot de passe d’Active Directory. Avec Specops Password Policy, les organisations ont accès aux fonctionnalités suivantes :

- Vieillissement des mots de passe basé sur la longueur

- Exigences relatives aux groupes de caractères des mots de passe

- Dictionnaires personnalisés de mots de passe interdits

- Filtrage des mots de passe par expression régulière

- Phrases de passe

- Empêchez l’utilisation de plus de 3 milliards de mots de passe compromis grâce à Breached Password Protection qui inclut les mots de passe figurant sur les listes de violations connues ainsi que les mots de passe utilisés dans des attaques en cours.

- Trouvez les mots de passe compromis dans votre environnement Active Directory.

- Messagerie client intuitive et informative

- Blocage des noms d’utilisateur, des noms d’affichage, des mots spécifiques, des caractères consécutifs, des mots de passe incrémentiels et de la réutilisation des mots de passe.

- Mise en œuvre pilotée par les GPO, s’alignant sur les stratégies de groupe déjà configurées.

Specops Breached Password Protection offre une protection continue contre les mots de passe violés. Specops protège contre les mots de passe violés connus et les mots de passe nouvellement découverts à l’aide de la force brute ou d’autres attaques par pulvérisation de mots de passe.

La protection continue Specops Breached Password Protection utilise le propre réseau de « honeypots » ou leurres de Specops dans le monde entier qui capture les données relatives aux mots de passe violés. Ces données sont ensuite réinjectées dans Specops Breached Password Protection et, par extension, dans Specops Password Policy.

Les administrateurs informatiques peuvent :

- Empêcher les mots de passe violés dans l’environnement

- Vérifier en permanence les mots de passe violés

- forcer de manière proactive les utilisateurs à changer les mots de passe qui ont été violés

- notifier aux utilisateurs les événements relatifs aux mots de passe frauduleux.

La liste Specops Express est un sous-ensemble optimisé de la liste Complete. Lorsqu’il est activé, le service vérifie les mots de passe de vos utilisateurs lors d’un changement de mot de passe et les empêche immédiatement d’utiliser un mot de passe violé. Les administrateurs peuvent également exécuter des analyses nocturnes de la liste Express.

L’utilisation de la solution Specops Complete API donne accès à une base de données de plus de 3 milliards de mots de passe et se connecte à votre réseau via une clé API. Le service vérifie les mots de passe de vos utilisateurs lors d’une opération de changement ou de réinitialisation de mot de passe et les notifie par e-mail ou SMS en cas de violation avérée du mot de passe.

L’utilisation de Specops Breached Password Protection dans votre environnement permet de renforcer la posture de cybersécurité de votre organisation, y compris l’ADFS, contre les attaques par force brute et par pulvérisation de mots de passe. Découvrez-en plus sur Specops Password Policy et voir comment vous pouvez renforcer la protection des mots de passe Active Directory dans votre environnement.

Dernière mise à jour le 17/01/2022