[Nouvelle étude] Pas si temporaires : les mots de passe des nouveaux employés sont les plus fréquemment compromis

Table of Contents

L’équipe de recherche Specops publie aujourd’hui de nouvelles données sur les mots de passe de nouveaux comptes les plus fréquemment compromis. Nous avons examiné les mots de passe compromis qui étaient à l’origine probablement destinés à n’être que des mots de passe temporaires, et dont certains auraient pu être utilisés pour s’inscrire sur de nouvelles applications et de nouveaux sites web, et d’autres qui auraient pu être communiqués aux utilisateurs finaux lors de leur premier jour dans l’entreprise. Les mots de passe temporaires sont destinés à être remplacés par l’utilisateur final (souvent après sa première connexion), mais ils sont fréquemment conservés, créant ainsi un risque. Cette étude coïncide avec le dernier ajout de plus de 70 millions mots de passe compromis au service Specops Breached Password Protection.

Darren James, chef de produit senior chez Specops Software, a déclaré à propos des résultats : « Chaque fois que vous avez commencé un nouveau travail, il y a de fortes chances qu’on vous ait donné un mot de passe temporaire pour vous permettre d’accéder à votre système pour la première fois. Ces mots de passe sont généralement générés par l’équipe informatique et devraient, en théorie, être aussi forts que n’importe quel autre mot de passe. Malheureusement, de nombreuses organisations ne suivent pas les meilleures pratiques en matière de sécurité des mots de passe, comme l’utilisation de phrases secrètes longues et aléatoires. Ces mots de passe du « premier jour » sont également souvent partagés en texte brut.

La faiblesse de ces mots de passe est-elle importante dans la mesure où ils seront modifiés à la première connexion ? Notre étude montre que ce n’est pas le cas et que de nombreux « mots de passe du premier jour » faibles sont toujours en circulation et ont été compromis. L’étape clé consistant à imposer un changement immédiat de mot de passe peut être manquée. Nous expliquerons pourquoi les mots de passe du premier jour et les mots de passe par défaut peuvent constituer un problème de sécurité et vous détaillerons un moyen plus sécurisé d’intégrer vos nouveaux utilisateurs.

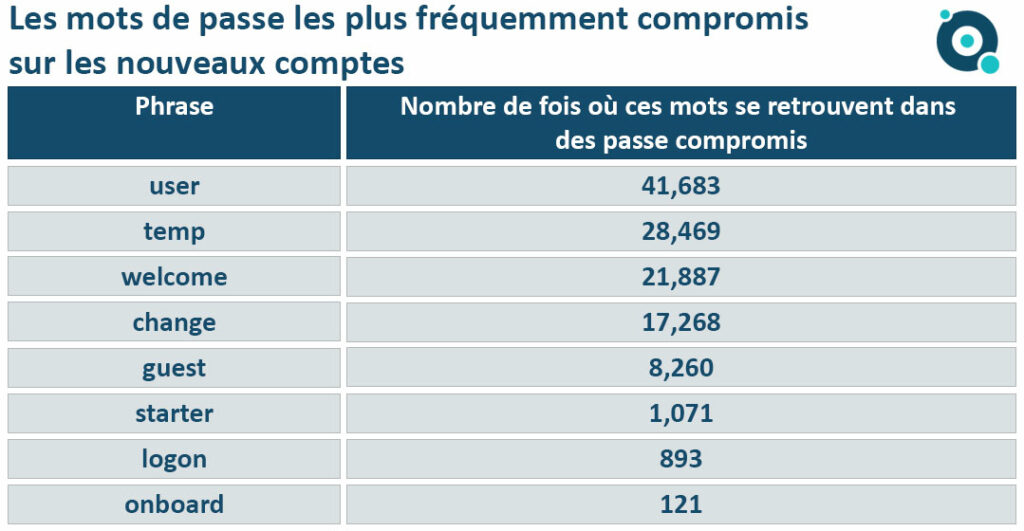

Les mots de passe les plus fréquemment compromis sur les nouveaux comptes

Notre équipe de Threat Intel a analysé plus de 651 millions de mots de passe compromis par des logiciels malveillants au cours de l’année passée. Nous avons réduit cet ensemble de données à 120 000 mots de passe compromis contenant des mots ou des expressions couramment utilisés dans les mots de passe attribués aux nouveaux arrivants. Vous pourrez découvrir ci-dessous les huit termes de base les plus courants, qui comportent souvent de légères variations telles que welcome123 ou newuser1!.

De nombreux utilisateurs finaux réutiliseront leur mot de passe temporaire ou ajouteront simplement des chiffres ou des caractères spéciaux à la fin afin de se conformer à la politique de mots de passe d’une organisation. Par exemple, voici mot de passe compromis que nous avons trouvé auprès d’un utilisateur intuit.com qui a clairement fait ce que nous venons de décrire :

Newtemp@123. Ces structures de mots de passe simples sont connues des pirates informatiques et utilisées dans les attaques par dictionnaire et par force brute.

Pourquoi les mots de passe temporaires représentent un risque

Le principe d’un mot de passe par défaut ou temporaire est qu’il doit rapidement remplacé par un mot de passe plus sécurisé. Cependant, nos recherches suggèrent que de nombreux utilisateurs finaux peuvent conserver leur mot de passe du premier jour ou n’y apporter que de légères modifications. C’est un vrai problème car les attaquants peuvent utiliser la force brute ou des outils de piratage pour deviner les mots de passe faibles et courants des utilisateurs finaux. Ces mots de passe peuvent également être compromis s’ils sont réutilisés : par exemple, lorsque les utilisateurs finaux réutilisent leurs mots de passe professionnels sur des appareils personnels, des sites web et des applications moins sécurisés.

Les organisations peuvent forcer « l’application des modifications lors de la prochaine connexion », mais cela n’est pas toujours possible en raison des restrictions technologiques relative à une intégration récente. Par exemple, si un nouvel utilisateur distant doit connecter son VPN avant de se connecter et que ce VPN ne peut pas se connecter si le paramètre « modification à la prochaine connexion » est activé.

Voici quelques exemples récents et très médiatisés de mots de passe temporaires faibles ayant été exploités et ayant conduit à des compromissions majeures :

- Autorité des eaux d’Aliquippa: Les autorités fédérales affirment que des pirates informatiques iraniens ont récemment piraté une petite agence des eaux en Pennsylvanie. Ils se sont introduits dans le système grâce à un mot de passe par défaut (1111) qui n’avait jamais été modifié.

- SolarWinds: Les mots de passe par défaut et faciles à deviner, spécifiques à des organisations individuelles, peuvent représenter des risques équivalents. L’éditeur de logiciels SolarWinds a été touché par une cyberattaque massive et tristement célèbre qui a compromis sa plateforme Orion. Les attaquants ont pu accéder à la plateforme en utilisant le mot de passe « solarwinds123 » qui était publiquement disponible sur GitHub.

- Verkada: La société de caméras de sécurité basées sur le cloud a subi une faille qui a exposé les flux en direct de plus de 150 000 caméras dans des écoles, des hôpitaux, des prisons et d’autres établissements. Le pirate informatique a déclaré avoir obtenu l’accès en utilisant un compte « super administrateur » avec un mot de passe par défaut

- Le département juridique de la ville de New York: Un groupe inconnu de pirates informatiques a exploité une vulnérabilité du logiciel Pulse Secure VPN du département, qui avait comme mot de passe le mot de passe par défaut « 123456 » qui n’avait jamais été modifié.

Détectez plus de mots de passe compromis sur votre réseau

La mise à jour d’aujourd’hui du service Breached Password Protection inclut l’ajout de plus de 17 millions mots de passe compromis à la liste utilisée par Specops Password Auditor. Vous pouvez découvrir combien de ces mots de passe compromis sont actuellement utilisés par vos utilisateurs finaux grâce à une analyse rapide de votre Active Directory par notre outil d’audit gratuit : Specops Password Auditor.

Specops Password Auditor fonctionne en lecture seule et ne stocke pas les données d’Active Directory. Il n’apporte pas non plus de modification à Active Directory. Vous obtiendrez un rapport exportable facile à comprendre détaillant les vulnérabilités liées aux mots de passe qui pourraient être utilisées comme points d’entrée par les attaquants. Téléchargez Specops Password Auditor gratuitement ici.

Les défis liés au partage des mots de passe Active Directory du premier jour

Nos études portent sur les mots de passe volés par des logiciels malveillants qui entrent dans la catégorie évidente des mots de passe temporaires ou du premier jour. Cependant, la manière dont les organisations intègrent les nouveaux utilisateurs signifie que même les mots de passe Active Directory les plus forts du premier jour peuvent être mis en danger. La nature inhérente de l’intégration d’un utilisateur dans Active Directory signifie que les services informatiques sont généralement obligés de faire l’une des deux choses suivantes : 1) partager de manière non sécurisée des mots de passe en clair par SMS ou par e-mail, ou 2) trouver un moyen de partager oralement le mot de passe en personne.

Partager des mots de passe en clair par e-mail ou SMS est risqué. Ces méthodes signifient que le mot de passe en texte clair est visible par les équipes informatiques ou RH et est ouvert aux attaques de l’homme du milieu. L’alternative consiste à partager les mots de passe oralement en personne, ce qui peut s’avérer fastidieux et pourrait même ne pas être possible pour les organisations travaillant à distance ou géographiquement dispersées. Les risques augmentent si une organisation ne dispose pas de politiques en place pour obliger les utilisateurs finaux à modifier immédiatement leur mot de passe temporaire. L’utilisateur final peut ainsi très simplement conserver son mot de passe temporaire et/ou, pire encore, le réutiliser.

Comment intégrer de nouveaux utilisateurs en toute sécurité sans mot de passe temporaire

Specops a récemment annoncé la sortie de First Day Password pour aider les organisations à sécuriser l’intégration des employés. La solution supprime le besoin de partager les premiers mots de passe avec les nouveaux utilisateurs d’Active Directory, car les utilisateurs finaux peuvent réinitialiser leur premier mot de passe sans jamais connaître eux-mêmes ce premier mot de passe. First Day Password évite au service informatique de devoir définir un mot de passe temporaire pour le premier jour : les utilisateurs s’identifient via un service d’identification, puis définissent eux-mêmes leur propre mot de passe.

Les équipes informatiques peuvent définir un premier mot de passe long et aléatoire pour le nouvel employé dans le cadre de la création d’un nouvel utilisateur Active Directory. Toutefois, le salarié n’aura jamais besoin de connaître ce premier mot de passe. Ceci est très avantageux pour les organisations disposant d’environnements hybrides et d’utilisateurs distants, car First Day Password mettra à jour les informations d’identification mises en cache (de ce premier mot de passe aléatoire défini par le personnel informatique). Cela garantit également une meilleure conformité aux réglementations comme celles des NIST et PCI, car un changement immédiat peut être exigé à la prochaine connexion.

Du point de vue des nouveaux employés, le processus est également très simple. Ils réinitialisent leur mot de passe via un lien d’inscription partagé par SMS, e-mail ou via un lien « Réinitialiser mon mot de passe » sur leur appareil associé au domaine. C’est le premier écran qu’ils verront.

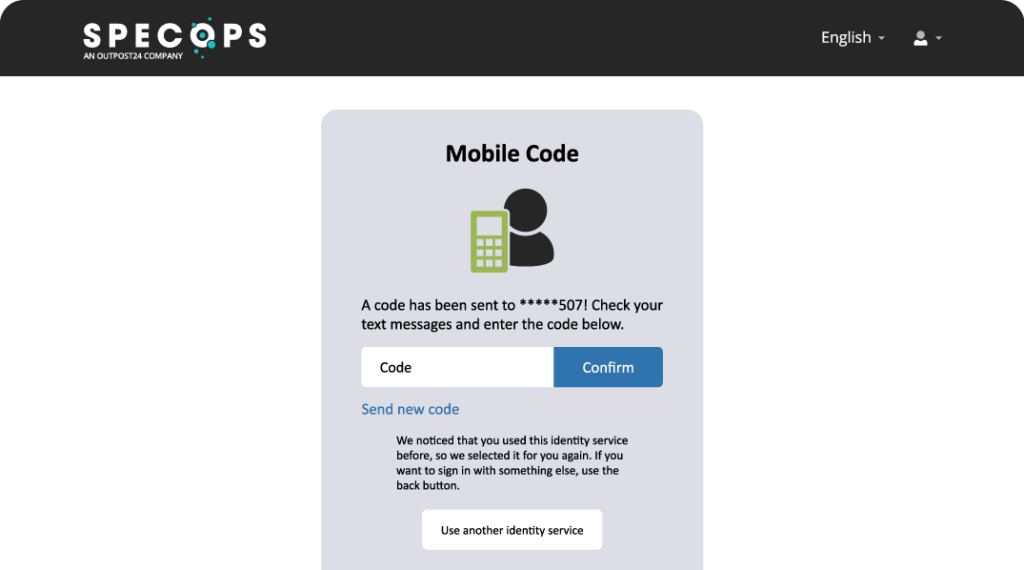

Ils peuvent ensuite vérifier leur identité par e-mail personnel ou par SMS, comme indiqué dans la capture d’écran ci-dessous. Ces deux options ont tendance à être les seules options réalistes disponibles pour les équipes informatiques afin de vérifier l’identité d’un nouveau venu.

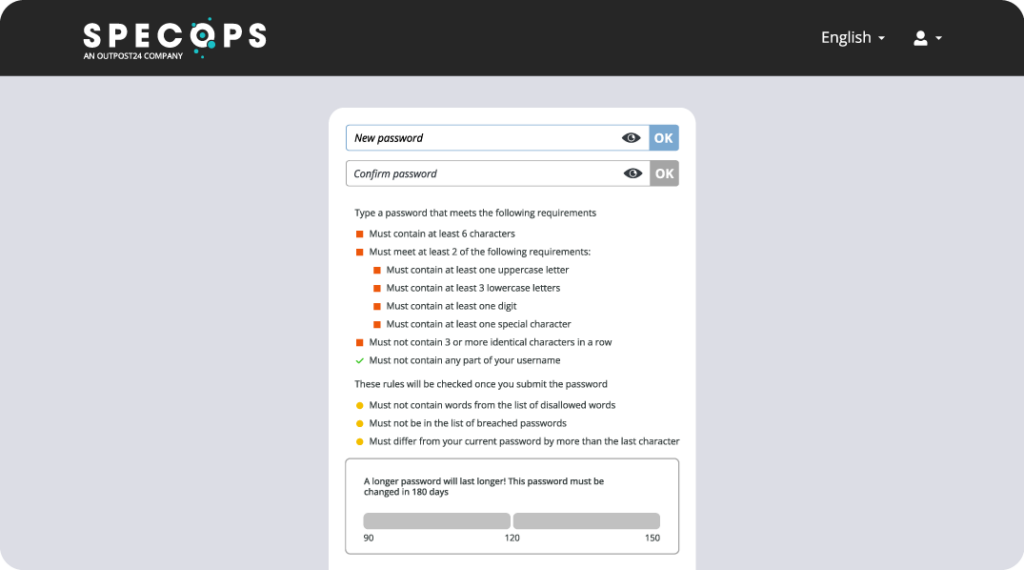

Après cela, les nouveaux employés sont envoyés vers un écran de commentaires dynamiques afin de créer leur nouveau mot de passe. Ils recevront des commentaires en temps réel sur la manière de se conformer à la politique de mots de passe de votre organisation. Les clients First Day Password qui utilisent également Specops Password Policy et Breached Password Protection peuvent encourager les mots de passe plus longs grâce à une durée de vie de mots de passe basée sur la longueur qui s’affiche au-dessus et bloquer l’utilisation de plus de 4 milliards de mots de passe compromis connus. Les utilisateurs finaux disposeront ainsi de mots de passe sécurisés et conformes dès le premier jour.

Vous souhaitez savoir comment First Day Password pourrait s’intégrer à votre organisation ? Vous avez des questions sur la manière dont vous pourriez adapter cette méthode à vos besoins ? Contactez nous ou découvrez comment elle fonctionne à l’aide d’une démo ou d’un essai gratuit.

Dernière mise à jour le 15/05/2024