Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Guide des réglementations PCI-DSS v4.0.1 [Mise à jour pour 2025]

Table of Contents

Le cadre de conformité PCI DSS est un pilier dans le domaine de la cybersécurité pour les entreprises traitant des transactions par carte de crédit. La norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS) a été développée pour encourager et renforcer la sécurité des données des comptes de cartes de paiement. Elle aide à définir des mesures de sécurité cohérentes pour renforcer la sécurité, le traitement et le stockage des données des cartes de paiement. Le PCI DSS n’est pas une institution créée par un gouvernement, mais résulte d’une collaboration entre les grandes entreprises de cartes de crédit, réunies au sein du PCI Security Standards Council.

Les organisations qui stockent, traitent ou transmettent des données de titulaires de carte sont soumises au cadre de conformité connu sous le nom de PCI DSS (Payment Card Industry Data Security Standard). Celui-ci a pour objectif de protéger les titulaires de cartes et les entreprises manipulant ces données contre les cyberattaques et les violations de données. La version la plus récente, publiée par le PCI Security Standards Council (PCI SSC), est la version 4.0.1.

Alors, quelles sont les nouveautés de cette dernière mise à jour et comment les organisations peuvent-elles rester conformes en 2025 ? Nous allons vous guider à travers tout ce que vous devez savoir.

Quelles sont les exigences clés du PCI DSS ?

La dernière version établit 12 exigences fondamentales de sécurité visant à renforcer et protéger la sécurité des paiements :

- Installer et maintenir des contrôles de sécurité réseau.

- Appliquer des configurations sécurisées à tous les composants du système.

- Protéger les données de compte stockées.

- Protéger les données des titulaires de carte avec une cryptographie robuste lors de leur transmission sur des réseaux publics ouverts.

- Protéger tous les systèmes et réseaux contre les logiciels malveillants.

- Développer et maintenir des systèmes et logiciels sécurisés.

- Restreindre l’accès aux composants du système et aux données des titulaires de carte.

- Identifier les utilisateurs et authentifier l’accès aux composants du système.

- Restreindre l’accès physique aux données des titulaires de carte.

- Enregistrer et surveiller tous les accès aux composants du système et aux données des titulaires de carte.

- Tester régulièrement la sécurité des systèmes et des réseaux.

- Soutenir la sécurité de l’information avec des politiques et programmes organisationnels.

Le PCI DSS établit une base minimale d’exigences techniques et opérationnelles pour protéger les données des comptes et prévenir les violations de données ou autres cyberattaques susceptibles de compromettre le flux de travail du système de paiement. Il convient également de noter qu’il existe des mesures de sécurité supplémentaires, au-delà des lignes directrices établies par le PCI DSS, qui peuvent encore améliorer la sécurité des données des titulaires de carte.

Amendes pour non-conformité au PCI-DSS

Y a-t-il des sanctions pour la non-conformité au PCI-DSS ?

Le cadre de conformité PCI DSS a un caractère contraignant, car il peut entraîner des amendes concrètes pour les entreprises reconnues non conformes. Ces amendes peuvent aller de 5 000 à 100 000 dollars par mois.

En outre, d’autres sanctions et conséquences financières peuvent affecter les entreprises, telles que :

- Des frais de transaction bancaire plus élevés ;

- Ou, dans certains cas, la résiliation complète de la relation avec la banque.

Quelles sont les nouveautés de la version 4.0.1 de la PCI-DSS ?

La version 4.0.1 de la PCI DSS a renforcé la protection des identités numériques. Étant donné que de nombreux services de paiement, processeurs de services de paiement et entités ont migré vers l’informatique en cloud, des contrôles de sécurité plus robustes et des mesures compensatoires sont nécessaires pour sécuriser les mécanismes d’authentification. Les nouvelles exigences, telles qu’elles sont décrites, s’alignent davantage sur les meilleures pratiques du NIST pour les comptes utilisateurs :

- Exigences renforcées pour les mots de passe : Pour les comptes utilisateurs généraux, un mot de passe d’au moins 12 caractères est désormais requis. Concernant les comptes de service utilisés par les applications, services et systèmes, il est recommandé d’utiliser un mot de passe d’au moins 15 caractères, incluant des caractères alphanumériques et vérifié par rapport à des listes de mots de passe compromis ou faibles. Vous pouvez consulter un guide complet pour créer une politique de mot de passe conforme à la PCI ici.

- Flexibilité et personnalisation accrues : La version 4.0 de la PCI DSS permet aux organisations de mettre en œuvre des contrôles de sécurité mieux adaptés à leurs environnements spécifiques et à leurs profils de risque, grâce à l’introduction de contrôles compensatoires et d’approches alternatives qui permettent de satisfaire aux exigences de la norme.

- Authentification multifacteur (MFA) : La MFA est désormais obligatoire pour tout accès administratif à l’environnement de données des détenteurs de carte (CDE).

- Chiffrement : Des exigences de chiffrement renforcées pour les données en repos et en transit ont été introduites pour mieux protéger les données sensibles des détenteurs de carte.

- Développement sécurisé des logiciels : De nouvelles exigences ont été ajoutées pour les pratiques de développement sécurisé, notamment la modélisation des menaces et les revues de code.

- Concentration sur les technologies émergentes : La mise à jour traite des défis posés par les technologies émergentes telles que les services cloud, la virtualisation et la conteneurisation, en fournissant des orientations sur leur sécurisation et leur intégration dans le cadre PCI DSS.

- Amélioration de l’évaluation des risques : Une plus grande importance est accordée à l’évaluation continue et à la gestion des risques. Les organisations doivent effectuer des évaluations régulières des risques pour identifier et atténuer les vulnérabilités potentielles, et revoir les privilèges d’accès au moins tous les six mois.

- Tests de pénétration et analyses de vulnérabilités : La fréquence et la portée des tests de pénétration et des analyses de vulnérabilités ont été augmentées pour garantir que les mesures de sécurité sont robustes et à jour.

- Réponse aux incidents et analyses forensiques : Des exigences renforcées pour la planification des réponses aux incidents et les enquêtes forensiques ont été introduites, afin d’aider les organisations à réagir rapidement et efficacement en cas de violations de sécurité.

- Formation et sensibilisation : Une attention accrue est portée aux programmes de formation et de sensibilisation des employés pour s’assurer qu’ils comprennent et suivent les meilleures pratiques en matière de sécurité.

- Validation de la conformité : Le processus de validation de la conformité a été affiné pour être plus continu et moins dépendant des évaluations annuelles, avec l’introduction de nouvelles exigences de surveillance continue.

- Clarification et simplification : La mise à jour vise à clarifier et simplifier certaines exigences existantes pour les rendre plus compréhensibles et faciles à mettre en œuvre.

En général, il est important de noter que les douze concepts fondamentaux de la PCI DSS n’ont pas changé avec la version 4.0.1. Ces normes de base restent les piliers du cadre et s’appliquent toujours aux organisations qui se conforment à la PCI DSS. La version 4.0.1 repose sur le concept de Zero Trust, de plus en plus reconnu comme une meilleure pratique. Fait intéressant, cette version introduit une nouvelle option pour les organisations répondant aux exigences de la PCI DSS : l’approche personnalisée pour satisfaire les exigences. Les organisations peuvent désormais choisir entre l’approche définie et l’approche personnalisée.

Approche personnalisée

Avec l’approche personnalisée, les entreprises peuvent concevoir leurs propres contrôles et normes de sécurité pour satisfaire les exigences de la norme PCI DSS v4.0, tout en adaptant les procédures de mise en œuvre pour répondre à leurs besoins spécifiques. Elle permet également aux entreprises de démontrer comment elles répondent à l’objectif de sécurité de chaque exigence de la PCI DSS. Les entreprises peuvent utiliser de nouvelles approches de sécurité, différentes de celles décrites dans les exigences traditionnelles de la PCI, offrant ainsi une alternative pour respecter le cadre de la PCI DSS.

Il est important de noter que lorsqu’elles utilisent l’approche personnalisée, un Qualified Security Assessor (QSA) doit examiner et déterminer si les contrôles personnalisés définis par l’entreprise sont acceptables pour se conformer aux exigences décrites. Cela apporte toutefois des avantages pour le client, en lui offrant une capacité de validation conforme aux exigences de manière satisfaisante.

Approche définie

L’approche définie, avec la version 4.0 de la PCI DSS, reste relativement inchangée par rapport aux versions précédentes. Elle repose sur une déclaration de contrôle détaillée et des tests associés que le QSA doit effectuer pour confirmer que le contrôle est en place. Les contrôles compensatoires restent une option viable et peuvent être utilisés si nécessaire.

L’approche définie est idéale pour les organisations qui en sont aux premières étapes de leurs initiatives de cybersécurité et de conformité, qui disposent de contraintes budgétaires ou qui ont déjà en place des contrôles compensatoires alignés sur les exigences de la PCI DSS.

Qui doit se conformer à la PCI-DSS ?

La conformité à la PCI DSS (Payment Card Industry Data Security Standard) est requise pour toute organisation qui traite, stocke ou transmet des données de carte de crédit. Cela inclut une large gamme d’entités, telles que :

- Commerçants : Toute entreprise acceptant des paiements par carte de crédit, quelle que soit sa taille ou son type. Cela inclut les magasins de détail, les sites de commerce électronique, les restaurants et les prestataires de services.

- Fournisseurs de services : Entreprises fournissant des services impliquant le traitement, le stockage ou la transmission des données des détenteurs de cartes pour le compte d’autres commerçants ou fournisseurs de services. Cela comprend les processeurs de paiements, les fournisseurs de passerelles de paiement et les services d’hébergement.

- Acquéreurs : Institutions financières qui traitent les transactions par carte de crédit pour les commerçants, y compris les banques et autres facilitateurs de paiement.

- Émetteurs : Institutions financières qui émettent des cartes de crédit aux consommateurs, comme les banques et les coopératives de crédit.

- Développeurs de logiciels : Entreprises développant des logiciels utilisés dans l’industrie des paiements par carte, tels que les systèmes de points de vente (POS), les applications de paiement et d’autres logiciels financiers.

- Fournisseurs tiers : Tout fournisseur ou partenaire tiers ayant accès aux données des détenteurs de cartes dans le cadre des services qu’ils fournissent aux commerçants ou aux prestataires de services.

- Institutions financières : Banques et autres institutions financières impliquées dans l’écosystème des paiements par carte, y compris celles qui émettent des cartes et celles qui traitent les transactions.

- Facilitateurs de paiement : Plateformes permettant aux commerçants d’accepter des paiements, telles que les agrégateurs de paiements et les prestataires de services de paiement.

- Toute entité manipulant des données de détenteurs de cartes : Cela inclut toute organisation, quel que soit son rôle principal, ayant accès ou manipulant les données des détenteurs de cartes, de quelque manière que ce soit.

La PCI DSS est-elle une réglementation mondiale ?

Oui, la PCI DSS (Payment Card Industry Data Security Standard) est une norme mondiale. Elle s’applique à toute organisation, quel que soit son emplacement, qui traite, stocke ou transmet des données de carte de crédit. Cela inclut les commerçants, les fournisseurs de services, les acquéreurs, les émetteurs et toutes autres entités impliquées dans l’écosystème des paiements par carte.

Quand les organisations doivent-elles mettre en œuvre la PCI DSS v4.0 ?

Il y aura une période de transition entre la version 3.2.1 de la PCI DSS et la nouvelle version 4.0.1. Les organisations devront être entièrement conformes d’ici le 31 mars 2025. Toutefois, il est conseillé aux entreprises de commencer dès maintenant à planifier et à effectuer les transitions nécessaires pour se conformer pleinement à la norme d’ici 2025.

La politique de mot de passe de votre organisation est-elle conforme à la PCI-DSS ?

Avec les normes plus strictes concernant les comptes et les mots de passe introduites dans le nouveau cadre PCI DSS v4.0.1, il est crucial pour les organisations de mettre en œuvre les exigences techniques nécessaires pour se protéger contre les mots de passe faibles et compromis. De nombreuses entités soumises aux réglementations de conformité PCI DSS utilisent Active Directory comme solution de gestion des identités et des accès (IAM).

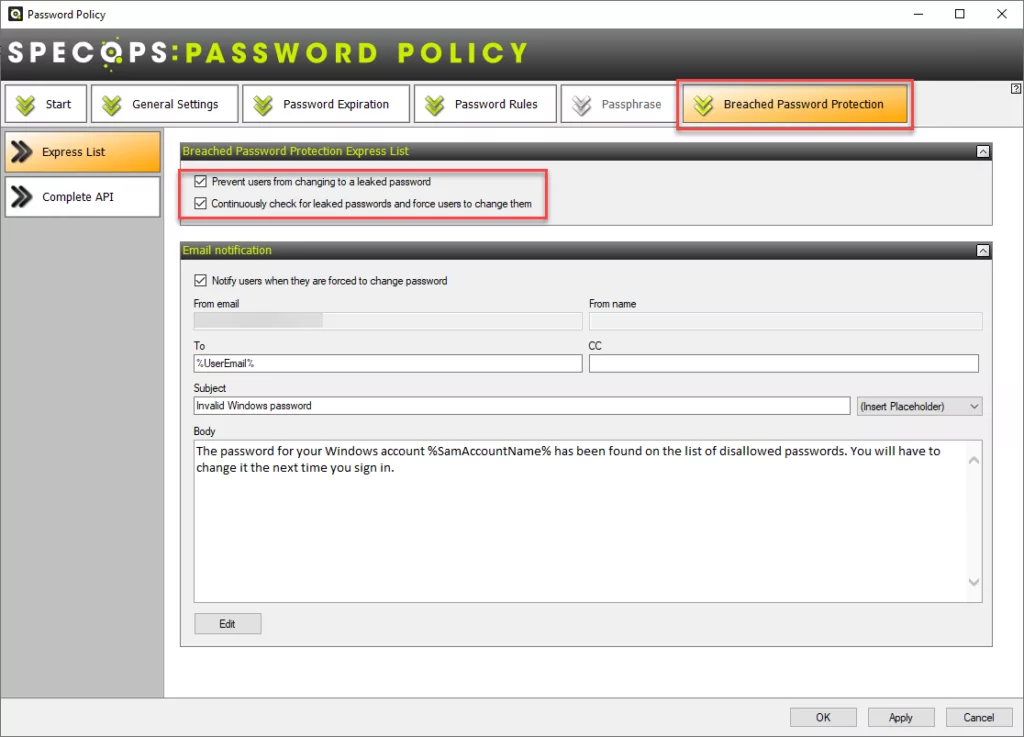

Cependant, Active Directory ne dispose pas de capacités intégrées pour vérifier les mots de passe compromis ou dangereux. Specops Password Policy avec la protection des mots de passe compromis offre aux organisations les outils nécessaires pour se conformer à la PCI DSS v4.0.1 et à d’autres cadres de conformité afin de protéger les mots de passe des comptes :

- Créer des dictionnaires personnalisés pour se protéger contre les mots de passe dangereux spécifiques à votre entreprise.

- Scanner en continu votre Active Directory contre une base de données de plus de 4 milliards de mots de passe uniques compromis.

- Fournir un retour dynamique aux utilisateurs finaux pour les aider à créer des mots de passe conformes pour leurs comptes.

- Expiration des mots de passe basée sur leur longueur avec des notifications par e-mail personnalisables.

- Bloquer les noms d’utilisateur, noms affichés, mots spécifiques, caractères consécutifs, mots de passe incrémentiels et la réutilisation des mots de passe.

Ces mesures permettent aux entreprises de renforcer leur sécurité tout en restant conformes aux normes PCI DSS.

Intéressé à découvrir comment Specops Password Policy pourrait s’intégrer à votre organisation ? Contactez-nous, et nous vous proposerons un essai gratuit.

FAQ

Quelles sont les différences entre la PCI DSS v3.2.1 et la v4.0.1 ?

La PCI DSS v4.0 conserve de nombreux concepts fondamentaux de la version 3.2.1. Cependant, elle renforce les exigences relatives aux mots de passe des comptes ainsi qu’à d’autres aspects liés à l’authentification et à l’autorisation.

Quand dois-je me conformer à la PCI DSS v4.0.1 ?

Les organisations doivent être entièrement conformes à la PCI DSS v4.0 au plus tard le 31 mars 2025.

La PCI DSS s’applique-t-elle à mon organisation ?

Les exigences de la PCI DSS s’appliquent aux entités dont les environnements traitent, stockent ou transmettent des données de détenteurs de cartes, ainsi qu’aux entités ayant des environnements pouvant avoir un impact sur la sécurité de l’environnement de données des détenteurs de cartes (CDE).

(Dernière mise à jour le 09/12/2024)