Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Les exigences en matière de cyber assurance pour Active Directory

Table of Contents

Se préparer à la souscription d’une cyber assurance : 4 points d’amélioration pour la sécurité des mots de passe AD à prendre en compte

Si vous avez remarqué que les frais de cyber assurance de votre organisation ont augmenté au cours de l’année dernière, vous n’êtes pas seuls. Face à l’évolution des cybermenaces, à l’augmentation des attaques par ransomware et à la généralisation du travail hybride et à distance, les assureurs réagissent en augmentant les prix, en resserrant les conditions d’admissibilité et en remaniant l’étendue de leur couverture.

Mais qu’est-ce que cela signifie concrètement pour votre organisation ? L’un des domaines que les assureurs examinent de plus près est celui des contrôles d’accès à Active Directory pour ceux qui utilisent encore le système de gestion des identités et des accès sur site de Microsoft pour l’authentification et les autorisations d’accès. La compromission des identités et des mots de passe restant l’une des principales menaces de cyberattaque, les compagnies d’assurance souhaitent obtenir davantage de détails sur l’utilisation et la visibilité des comptes privilégiés, les processus d’intégration et les politiques d’authentification.

Découvrez pourquoi les taux de cyber assurance sont en hausse et ce dont votre organisation a besoin pour être éligible.

La demande de cyber assurance

Plusieurs facteurs entrent en jeu dans l’augmentation des primes de cyber assurance . Leur évolution à la hausse est une constante depuis de nombreuses années, mais elle s’est accélérée suite aux changement engendrés par la pandémie. Le premier facteur est l’essor du travail à distance. La gestion d’employés à distance signifie qu’il y a plus d’appareils et plus de réseaux au sein d’une organisation donnée, ce qui rend les organisations à distance plus vulnérables aux cyber-attaques.

La pandémie a également été un facteur déterminant dans les problèmes rencontrés par le secteur de la chaîne d’approvisionnement, particulièrement vulnérable aux cyber-attaques et aux violations. À la suite de ces violations, il y a eu une demande pour une couverture étendue, en particulier en cas d’attaque par ransomware.

La cybersécurité devenant de plus en plus cruciale et complexe, les tarifs de la cyber assurance continueront d’augmenter afin d’offrir une couverture maximale. Mais il existe certaines politiques et mesures de sécurité que votre entreprise peut mettre en pratique pour réduire le taux de l’assurance dont elles ont besoin.

Conditions d’éligibilité et Active Directory

Les assureurs privilégient les entreprises capables de démontrer la fiabilité de leurs contrôles de sécurité par rapport à celles qui sont plus susceptibles de subir des pertes financières massives. Lors d’une demande de couverture de cyber assurance, il est d’usage de décrire les mesures de sécurité actuellement en place dans l’entreprise, généralement sous la forme d’un questionnaire d’auto-audit. Cela aide l’assureur à évaluer les risques susceptibles d’être encourus avant de proposer une couverture à l’entreprise.

Parmi les politiques et pratiques de sécurité que les assureurs valorisent, on peut citer la détection et la réponse aux points d’extrémité, l’authentification multifactorielle, la formation des utilisateurs finaux, la gestion des vulnérabilités et bien d’autres choses encore. Chaque police de cyber assurance peut avoir des exigences différentes en matière d’éligibilité ou peut évaluer des risques différents afin d’en déterminer le taux. D’une manière générale, il s’agit d’éléments que la plupart des programmes de cybersécurité devraient mettre en place.

Pour les organisations qui utilisent Active Directory, voici ce qu’il faut préparer si vous envisagez de souscrire une cyber assurance ou de mettre à jour votre couverture existante.

1. Gestion des accès privilégiés et utilisation des comptes privilégiés

Les compagnies de cyber assurance posent des questions précises sur la manière dont la gestion des accès privilégiés est assurée dans l’infrastructure Active Directory de l’entreprise, notamment sur les personnes qui ont accès aux comptes privilégiés et sur la visibilité de leur utilisation par les services informatiques. De plus, elles veulent connaître et vérifier les processus mis en place pour auditer ces comptes. Dans certains cas, vous pouvez être considéré comme présentant un risque élevé si vous disposez de plus de cinq comptes d’administrateur de domaine.

- Combien de comptes d’utilisateurs dans le groupe Administrateurs de domaine, y compris les comptes de service avez-vous ?

- Exigez-vous des administrateurs système qu’ils disposent d’identifiants privilégiés uniques pour les tâches administratives, distincts de leurs identifiants d’utilisateur pour l’accès quotidien ?

- L’authentification multifactorielle a-t-elle été mise en place pour l’accès aux comptes privilégiés (y compris les administrateurs de domaine) ?

- Avez-vous une politique de mots de passe plus stricte pour vos comptes d’administrateurs de domaine que pour ceux des utilisateurs ordinaires ?

- Avez-vous des politiques de mot de passe plus strictes pour vos comptes de service que pour ceux des utilisateurs ordinaires ?

2. Processus d’intégration des employés licenciés

L’organisation a-t-elle mis en place un processus de sortie afin de gérer les employés qui quittent l’entreprise ? Les comptes périmés laissés dans Active Directory constituent une menace considérable et certaines compagnies d’assurance peuvent considérer que votre organisation présente un risque élevé si leur « désintégration » n’a pas lieu dans les 24 heures suivant le départ de l’employé. Lors de l’attaque désormais tristement célèbre de Colonial Pipeline, les attaquants ont utilisé des identifiants VPN périmés pour accéder au réseau interne. Il est essentiel de disposer de la visibilité et des outils adéquats pour découvrir les identifiants Active Directory périmés, ainsi que des processus de désinscription appropriés pour être certain que les comptes périmés sont traités correctement.

- Quel est le délai prévu pour la désintégration des comptes utilisateurs ?

- Le processus de désintégration est-il automatisé ?

3. Exigences en matière d’authentification

La sécurité de l’authentification et des mots de passe est cruciale lorsque l’on considère la sécurité générale d’Active Directory et les attaques qui lui sont spécifiques comme le Kerberoasting. Supposons qu’un attaquant puisse s’infiltrer dans le réseau et compromettre un compte de bas niveau. Il peut ensuite utiliser Kerberoasting et d’autres attaques pour compromettre des comptes de niveau supérieur comme les comptes de service liés à un nom de principal de service. La plupart des comptes de service ne sont pas sécurisés par une authentification multifactorielle parce qu’ils sont liés à des services cruciaux fonctionnant dans l’environnement.

4. Accès à distance

Les exigences en matière d’authentification pour les employés qui accèdent au réseau de l’entreprise à distance sont un autre élément à prendre en compte. Il est important de noter que les services de domaine Active Directory ne disposent pas d’une authentification multifactorielle native intégrée à la solution. L’authentification multi-facteurs étant devenue une exigence dans une politique de cybersécurité forte, les organisations disposant de comptes utilisateurs Active Directory sur site devront réfléchir à la manière de mettre en œuvre efficacement l’authentification multi-facteurs.

- Votre entreprise exige-t-elle par principe une authentification multifactorielle pour tous les accès à distance des employés aux ressources de l’entreprise ?

- Votre entreprise exige-t-elle par principe une authentification multifactorielle pour tous les accès à distance aux ressources de l’entreprise (fournisseurs et sous-traitants) ?

Bonnes pratiques dans Active Directory

En plus de ce qui précède, les compagnies d’assurance peuvent également s’intéresser à ces bonnes pratiques lorsqu’elles évaluent la sécurité de votre environnement Active Directory :

- Correctifs et mises à jour du système d’exploitation pour les contrôleurs de domaine : Active Directory est-il tenu à jour avec les derniers correctifs de sécurité et les mises à jour destinées à remédier aux vulnérabilités connues ?

- Surveillance et audit : Des mécanismes de surveillance et d’audit sont-ils utilisés pour suivre l’activité des utilisateurs, détecter les tentatives d’accès non autorisé ou les comportements suspects ?

- Cryptage : Le cryptage est-il utilisé pour protéger les données transmises entre les composants d’Active Directory et pour protéger les données sensibles stockées dans Active Directory ?

- Formation de sensibilisation à la cybernétique : Votre entreprise dispense-t-elle une formation continue de sensibilisation à la cybersécurité à ses employés ? La portée et la fréquence de cette formation sont-elles adéquates ?

Comment Specops peut aider

L’un des défis posés par Active Directory est la visibilité des risques liés à la sécurité des mots de passe. Les points aveugles dans Active Directory peuvent conduire à une compromission, même avec l’authentification multifactorielle. Bien que l’authentification multifactorielle rende plus difficile la compromission des comptes par les attaquants, elle n’en reste pas moins possible. Avec des couches de sécurité supplémentaires, comme la vérification des mots de passe compromis recommandée par le NIST, les organisations peuvent renforcer leur politique d’authentification.

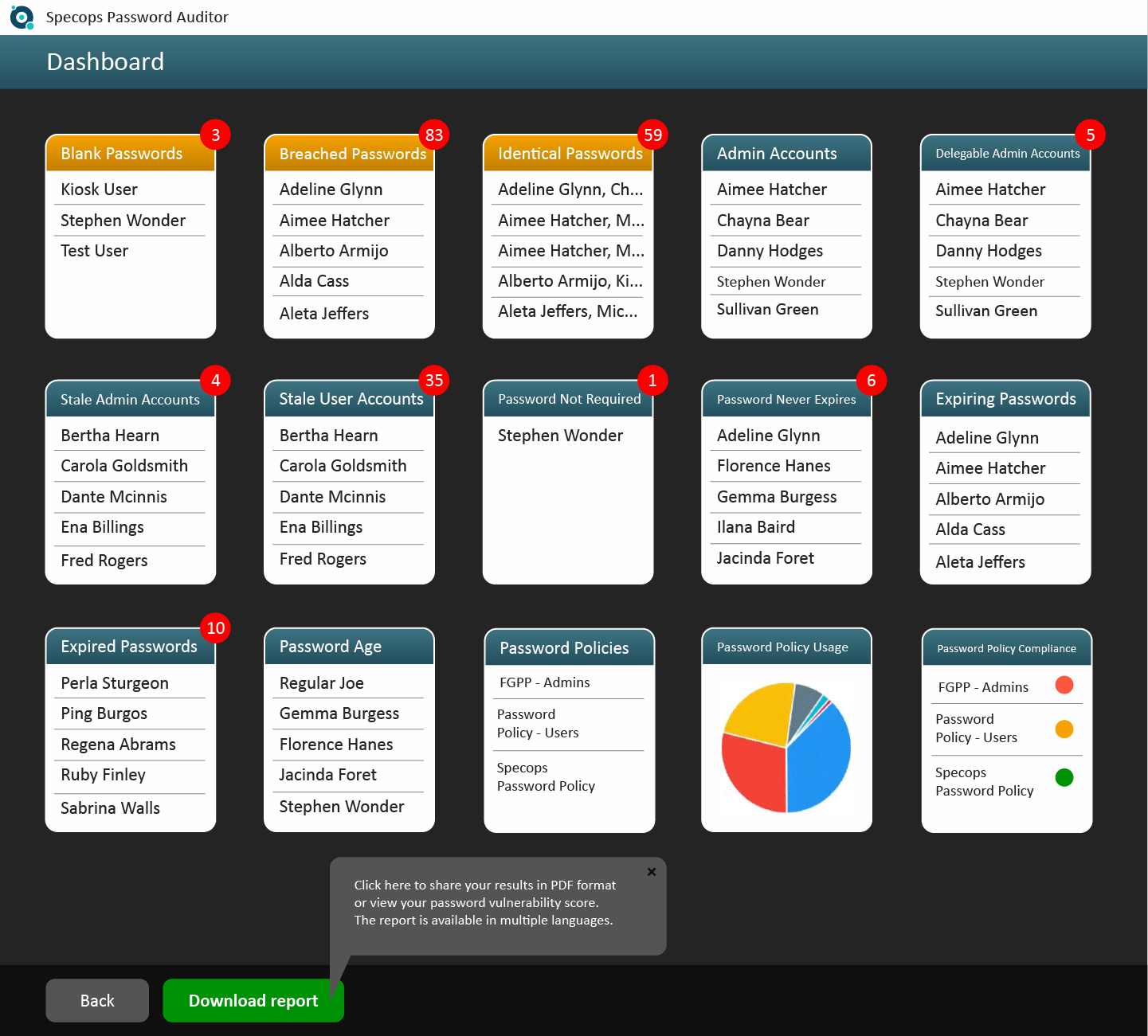

Dans les situations où des mots de passe volés ou compromis peuvent être utilisés pour cibler une organisation entière, des mesures de cybersécurité accrues autour de la protection des mots de passe peuvent faire la différence entre un environnement numérique sécurisé et une récupération des données coûteuse. Il est essentiel de sensibiliser en interne à la question des mots de passe frauduleux, ce qui peut être fait grâce à l’outil gratuit Specops Password Auditor, qui permet d’identifier les comptes utilisant des mots de passe frauduleux.

Specops Password Auditor offre également une visibilité sur les comptes administrateurs, les comptes périmés, les comptes administrateurs délégués et d’autres dangers dans Active Directory. Vous pouvez rapidement analyser votre environnement Active Directory et découvrir les vulnérabilités liées aux comptes et aux mots de passe. De nombreuses fonctionnalités fournies par Specops Password Auditor permettent aux organisations de répondre aux exigences d’audit des comptes de la cyber assurance, tout en aidant à renforcer la politique des mots de passe de l’environnement AD.

Une politique rigoureuse en matière de mots de passe n’est qu’un moyen parmi d’autres de protéger les données de votre organisation contre les cybermenaces et de la rendre éligible à une cyber assurance. La cybercriminalité continuant d’évoluer et de se complexifier, vos politiques et solutions de cybersécurité doivent évoluer avec elle.

(Dernière mise à jour le 19/03/2024)