[Nouvelle étude] Heatmap de 10 millions de mots de passe compromis : 98.5% d’entre eux sont faibles

Table of Contents

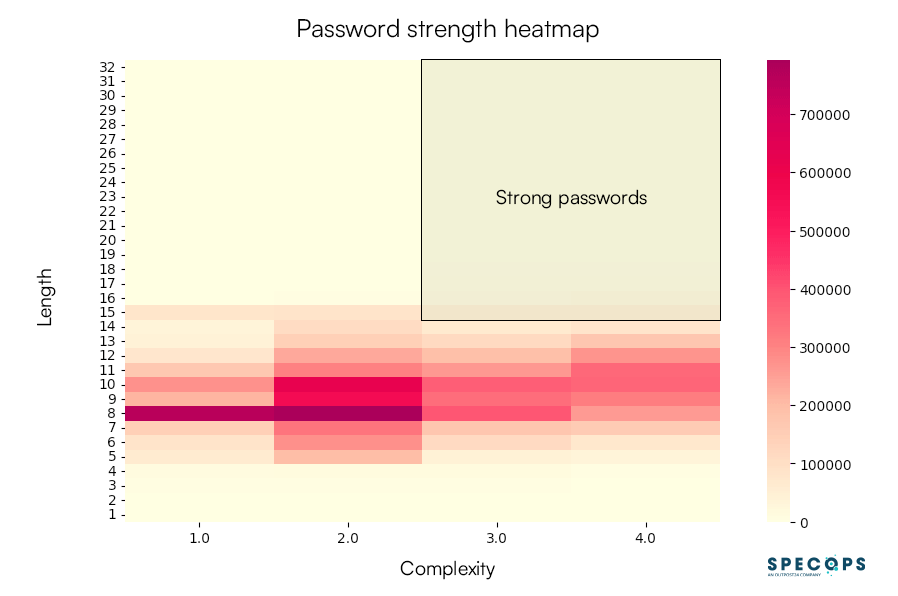

L’équipe de recherche de Specops a analysé 10 millions de mots de passe aléatoires issus de la liste de plus d’un milliard de mots de passe compromis utilisée par Specops Password Auditor. Tous ces mots de passe sont réels et ont été compromis, collectés par Specops et que vous pouvez dès à présent analyser dans votre propre Active Directory. Notre équipe a cartographié visuellement les combinaisons les plus fréquentes de longueur et de complexité dans une heatmap et constaté que seulement 1,5 % de ces 10 millions de mots de passe pouvaient être considérés comme “forts”.

Ces résultats montrent qu’un grand nombre d’organisations continuent de permettre à leurs utilisateurs de créer des mots de passe faibles, ouvrant ainsi la porte à des attaques simples pour les cybercriminels. Cette étude coïncide avec l’ajout de plus de 13 millions de mots de passe compromis à la base de données de Specops Breached Password Protection. Ces mots de passe proviennent de notre réseau de honeypots et de sources de threat intelligence.

Darren James, chef de produit senior, a déclaré : “Malgré des années de formations et de sensibilisation, de nombreux utilisateurs continuent d’opter pour des mots de passe simples et prévisibles, que les cybercriminels peuvent craquer en quelques secondes. Pour illustrer concrètement ce risque, notre équipe de recherche a analysé 10 millions de mots de passe réels et les a représentés dans une heatmap mesurant leur force en fonction de leur longueur et de leur complexité. Cette représentation visuelle de la “force” des mots de passe montre comment les entreprises doivent adapter leurs politiques en matière de mots de passe afin d’éloigner les utilisateurs des zones à risque et les orienter vers une posture de sécurité”.

Comment avons-nous défini un mot de passe fort dans cette analyse ?

Pour établir notre heatmap des 10 millions de mots de passe compromis. Nous avons appliqué une règle pratique simple pour définir ce qu’est un mot de passe “fort” :

Mot de passe fort = au moins 15 caractères et au moins deux types de caractères différents.

Pourquoi “15 caractères ou plus” ?

- Augmentation exponentielle du nombre de combinaisons. Chaque caractère supplémentaire multiplie le keyspace par la taille de l’alphabet utilisé.

- Un mot de passe de 15 caractères uniquement en minuscules a 26¹⁵ ~ 1.7 × 10²¹ de combinaisons possibles.

- Si on passe à 16 caractères, on atteint 26¹⁶ ~ 4.4 × 10²², soit 26 fois plus de travail pour une attaque par force brute.

- Même avec des équipements très puissants (GPU ou ASIC) capables de tester des milliards de combinaisons par seconde, un mot de passe de plus de 15 caractères fait passer le temps nécessaire pour le piratage de quelques heures à plusieurs années, voire siècles. Une fois que vous introduisez des types de caractères variés, le temps nécessaire pour craquer un mot de passe haché peut dépasser des milliards d’années.

Pourquoi “au moins deux types de caractères” ?

- Éviter les raccourcis liés à un seul caractère. Un mot de passe long composé de 15 caractères de même type (par exemple, tous en minuscules) est plus facile à pirater qu’un mot de passe qui mélange des chiffres ou des symboles.

- Rapport coût / gain en sécurité. L’ajout, par exemple, de chiffres à un alphabet en minuscules augmente sa taille de 26 à 36 caractères. Cela augmente le keyspace de (36/26)¹⁶, soit ~ 2.5 fois plus du gain apporté par la longueur.

- Défense en profondeur. Même si un hacker optimise une attaque par dictionnaire ou par masque en ciblant des schémas courants, l’introduction de plusieurs types de caractères oblige à repasser à une attaque par force brute.

- En adoptant une longueur de 15 caractères ou plus et des combinaisons de caractères mixtes, vous ne vous contentez pas de cocher une case de conformité, vous placez votre mot de passe dans une zone où même des infrastructures de calcul haute performance ne peuvent les craquer dans un délai réaliste (consultez notre recherche sur le SHA256 pour des tableaux détaillés du temps de déchiffrement).

Calculs de Keyspace pour des mots de passe de 15 caractères

| Combinaison de caractères | Taille de la combinaison | Combinaisons possibles (Keyspace) | Temps estimé pour le déchiffrement |

|---|---|---|---|

| Mot de passe de 15 caractères en minuscules uniquement (a-z) | 26 | 26¹⁵ ~ 1.68 × 10²¹ | Facilement décryptable avec des GPU en quelques jours ou semaines. |

| Mot de passe de 15 caractères en minuscules + majuscules (a–z, A–Z) | 52 | 52¹⁵ ~ 2.53 × 10²⁵ | Beaucoup plus résistant mais reste décryptable avec le temps. |

| Mot de passe de 15 caractères alphanumériques (a–z, A–Z, 0–9) | 62 | 62¹⁵ ~ 7.70 × 10²⁶ | Mots de passe très robustes pour la plupart des cas d’usage |

| Mot de passe de 15 caractères composé uniquement de caractères imprimables (a–z, A–Z, 0–9, symboles) | 94 | 94¹⁵ ~ 2.25 × 10²⁹ | Presque impossible à décrypter par force brute |

Heatmap de force des mots de passe

La heatmap ci-dessous montre que sur les 10 millions de mots de passe analysés, seuls 1,5 % se trouvent dans la zone verte “très robuste” que les organisations devraient viser. Ces mots de passe comptaient au moins 15 caractères et comportaient au moins trois types de caractères différents. Si votre Active Directory ne contient que des mots de passe de ce type, vos utilisateurs finaux seraient globalement protégés des attaques par force brute.

Si nous abaissons les critères à un mot de passe “acceptable”, c’est-à-dire de plus de 12 caractères et contenant au moins deux types de caractères différents, alors 16 % des mots de passe analysés répondraient à ces critères. En d’autres termes, 84 % de ces mots de passe compromis (provenant d’utilisateurs finaux réels) devraient être considérés comme faibles et vulnérables aux attaques par force brute.

Comme vous pouvez le voir dans la zone rouge foncé de la heatmap, le type de mot de passe le plus courant est celui de 8 caractères avec deux types de caractères (7,9 % de tous les mots de passe). Il est suivi de près par les mots de passe de 8 caractères avec un seul type de caractère (7,6 % de tous les mots de passe). Les mots de passe de 8 caractères ou moins (quelle que soit leur complexité) peuvent être piratés en quelques heures par des techniques de force brute.

Tendances sur la longueur des mots de passe

Comme le montre le graphique ci-dessous, seuls 3,3 % des mots de passe analysés comptaient plus de 15 caractères. Imposer des mots de passe plus longs dans votre Active Directory est le moyen le plus simple d’augmenter leur robustesse. Un mot de passe de 12 caractères utilisant un ensemble de 94 symboles offre ≈ 94¹² possibilités. Mais passez à 16 caractères, et vous obtenez ~ 94¹⁶, soit une augmentation de 94⁴, soit un facteur de complexité multiplié par ~78 millions pour seulement 4 caractères supplémentaires.

Pour faciliter la mémorisation des mots de passe longs par les utilisateurs finaux, nous recommandons d’encourager l’utilisation de phrases de passe. Les utilisateurs sont plus susceptibles de mémoriser et saisir correctement une phrase significative de 20 caractères (par exemple “SunsetCoffeeMaroonReview”) qu’une chaîne plus courte truffée de symboles étranges et de majuscules (par exemple « !x9#A7b ! »). Cela réduit le nombre de réinitialisations par le helpdesk et limite la “fatigue liée aux mots de passe”.

Tendances de complexité des mots de passe

Le temps nécessaire pour craquer un mot de passe par force brute augmente de manière exponentielle avec chaque caractère supplémentaire et chaque type de caractères (majuscules, chiffres, symboles). Mais si votre mot de passe n’utilise qu’un seul type de caractère (par exemple, les lettres minuscules), toute cette entropie est considérablement réduite. Un mot de passe de 6 caractères en minuscules ne comporte que 26⁶ (~ 300 millions) combinaisons, ce qui peut être craqué en quelques secondes.

La heatmap montre que 55,3 % des mots de passe analysés comportaient deux types de caractères ou moins. Ajouter de la complexité est un moyen simple d’augmenter l’entropie d’un mot de passe et de rendre les attaques par force brute moins efficaces. Mais ces dernières années, les nouvelles recommandations du NIST en matière de mots de passe insistent davantage sur la longueur que sur la complexité dans les politiques de mots de passe. En pratique, vous bénéficiez d’une protection bien plus efficace en allongeant vos mots de passe à 16, voire 20 caractères ou plus, plutôt qu’en y ajoutant simplement des caractères spéciaux.

Détectez dès aujourd’hui les mots de passe faibles ou compromis dans votre réseau

La mise à jour mensuelle du service Breached Password Protection comprend l’ajout de près de 6 millions de mots de passe compromis à la liste utilisée par Specops Password Auditor. Cette liste comprend également les 10 millions de mots de passe compromis que nous avons analysés dans cette étude. Vous pouvez découvrir combien de mots de passe de vos utilisateurs finaux sont compromis ou identiques grâce à une analyse en lecture seule de votre Active Directory via Specops Password Auditor. Vous obtiendrez un rapport personnalisé gratuit sur les vulnérabilités liées aux mots de passe, y compris les politiques de sécurité trop permissives, les mots de passe compromis et les comptes obsolètes ou inactifs. Téléchargez dès maintenant votre outil d’audit gratuit.

Pourquoi les mots de passe faibles posent-ils problème ?

- Point d’entrée facile pour les hackers : les mots de passe faibles sont les cibles les plus faciles à exploiter par les outils de piratage automatisés. Une fois qu’un hacker a obtenu un ensemble d’identifiants valides, il peut se déplacer dans le réseau, augmenter ses privilèges et exfiltrer des données sensibles, le tout sans déclencher les défenses périmétriques plus sophistiquées.

- Réutilisation massive des mots de passe : avec une moyenne de centaines de connexions par employé, beaucoup réutilisent simplement leurs mots de passe sur plusieurs systèmes. Une violation d’un service accessible depuis l’extérieur ouvre alors la porte aux applications internes, aux bases de données et même aux consoles d’administration.

- Conséquences en matière de réglementation et de conformité : les réglementations sur la protection des données telles que le RGPD, l’HIPAA et la norme PCI DSS imposent des contrôles d’accès “appropriés”. Les mots de passe faibles ou réutilisés constituent une violation directe, exposant l’entreprise à de lourdes amendes, des audits obligatoires et une responsabilité juridique potentielle.

- Vulnérabilité aux attaques par force brute : un système GPU peut tenter plus de 100 milliards de combinaisons SHA-1 par seconde ; les services cloud amplifient ce chiffre jusqu’à plusieurs milliers de milliards. Ce qui prenait autrefois des jours ou des semaines sur un CPU ne prend plus que quelques minutes pour les mots de passe de moins de 8 caractères, et moins d’une heure même pour de nombreuses chaînes de 10 caractères minuscules.

- Efficacité rlimitée du salage et du hachage : un salage approprié et des algorithmes de hachage robustes (comme bcrypt étudié dans nos recherches) ralentissent chaque tentative, mais ils ne peuvent pas transformer un mot de passe faible en un mot de passe fort. Un mot de passe de 8 caractères avec une complexité minimale reste dans la zone “facile” de notre heatmap (même s’il est haché et salé), car le temps nécessaire au hacker pour chaque tentative reste inférieur à l’entropie totale.

- Contournement des protections classiques (attaques distribuées et botnets): les hackers répartissent souvent leurs attaques lancées depuis des milliers de systèmes compromis, évitant ainsi les limitations de débit et la détection d’intrusion. Ce “décryptage par botnet” permet de tester des mots de passe à grande échelle sur des services en ligne, rendant les identifiants faibles particulièrement vulnérables aux campagnes de contournement de verrouillage et de credential-stuffing (attaque par bourrage d’identifiants).

Bloquez en permanence les mots de passe faibles et compromis

Notre analyse a montré que la plupart des mots de passe étaient faibles, mais que certains étaient également forts. En effet, même les mots de passe considérés comme “forts” peuvent être volés par des malwares ou compromis par la réutilisation de mots de passe. Bloquer les mots de passe faibles est important, mais ce n’est que la moitié de la bataille.

Specops Password Auditor constitue un excellent point de départ pour évaluer les risques actuels liés à vos mots de passe, mais ce n’est qu’un aperçu. Avec Specops Password Policy et Breached Password Protection, les entreprises peuvent se protéger en permanence contre plus de 3 milliards de mots de passe compromis uniques supplémentaires, soit 4 milliards au total.

Les systèmes de collecte de données de notre équipe de recherche mettent à jour le service quotidiennement et garantissent la protection des réseaux contre les attaques de mots de passe réelles qui se produisent à l’heure actuelle. Cela inclut également les mots de passe présents sur les listes compromises trouvés sur le dark web et ailleurs. Breached Password Protection analyse en continu votre Active Directory à la recherche de mots de passe compromis et vous permet d’alerter les utilisateurs finaux à l’aide de messages personnalisés qui contribuent à réduire les appels au helpdesk.

Vous souhaitez découvrir comment cela peut fonctionner pour votre organisation ? Vous avez des questions sur la manière dont vous pourriez adapter cette solution à vos besoins ? Contactez-nous ou essayez-la via une démonstration ou un essai gratuit.

Dernière mise à jour le 14/11/2025