Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Environnements Entra ID (anciennement Azure AD) hybrides et outils tiers pour mots de passe

Table of Contents

Peut-on utiliser des outils de mots de passe tiers comme Specops Password Policy dans des environnements Entra ID (anciennement Azure AD) hybrides ? La réponse est oui et ce billet de blog va vous expliquer comment.

Entra ID (anciennement Azure AD) hybride

Commençons par contextualiser un peu.

La meilleure façon d’appréhender Azure Active Directory est de considérer qu’il s’agit avant tout d’une solution d’identité. Un moyen d’exploiter une identité gérée pour des solutions SaaS par exemple, via l’authentification unique O365, ou en fournissant une fédération.

Ce n’est pas la même chose que d’installer des contrôleurs de domaine sur des machines virtuelles dans Azure. Entra ID est un service.

L’un des défis pour les entreprises qui disposent d’un environnement Active Directory sur site est de savoir comment gérer les utilisateurs qui pourraient avoir deux identités avec des mots de passe différents et qui sont des entités distinctes. Cette situation peut s’avérer contraignante pour les utilisateurs et entraîner des frais généraux pour le helpdesk.

C’est là que l’utilisation d’Entra ID Connect entre en jeu. Il s’agit de la solution développée par Microsoft pour répondre à ce problème. Elle permet de synchroniser les identités de vos contrôleurs de domaine sur site et dans Entra ID. En clair, cela vous permet d’étendre vos identités sur site.

AD Connect

AD Connect est la solution de Microsoft pour résoudre le problème des identités multiples. Elle vous permet d’utiliser le même compte que celui que vos utilisateurs connaissent et les mêmes mots de passe que ceux utilisés par Entra ID pour l’authentification.

Quelques caractéristiques d’AD Connect :

- La solution est incluse dans votre abonnement Azure sans coût supplémentaire.

- Lorsque la fonction Password Writeback est activée, les changements de mot de passe via Self Service Password Reset peuvent adhérer aux politiques de mot de passe sur site, y compris Specops Password Policy.

- AD Connect eut être configuré pour synchroniser les changements de vos identités Active Directory vers Entra ID à un intervalle configurable.

- Les changements de mots de passe sont synchronisés presque instantanément avec Entra ID.

- La solution peut être utilisée pour synchroniser des attributs personnalisés avec des solutions tierces via Entra ID Enterprise Applications and Mapping.

Microsoft Entra Connect (anciennement Azure AD connect) et Password Writeback

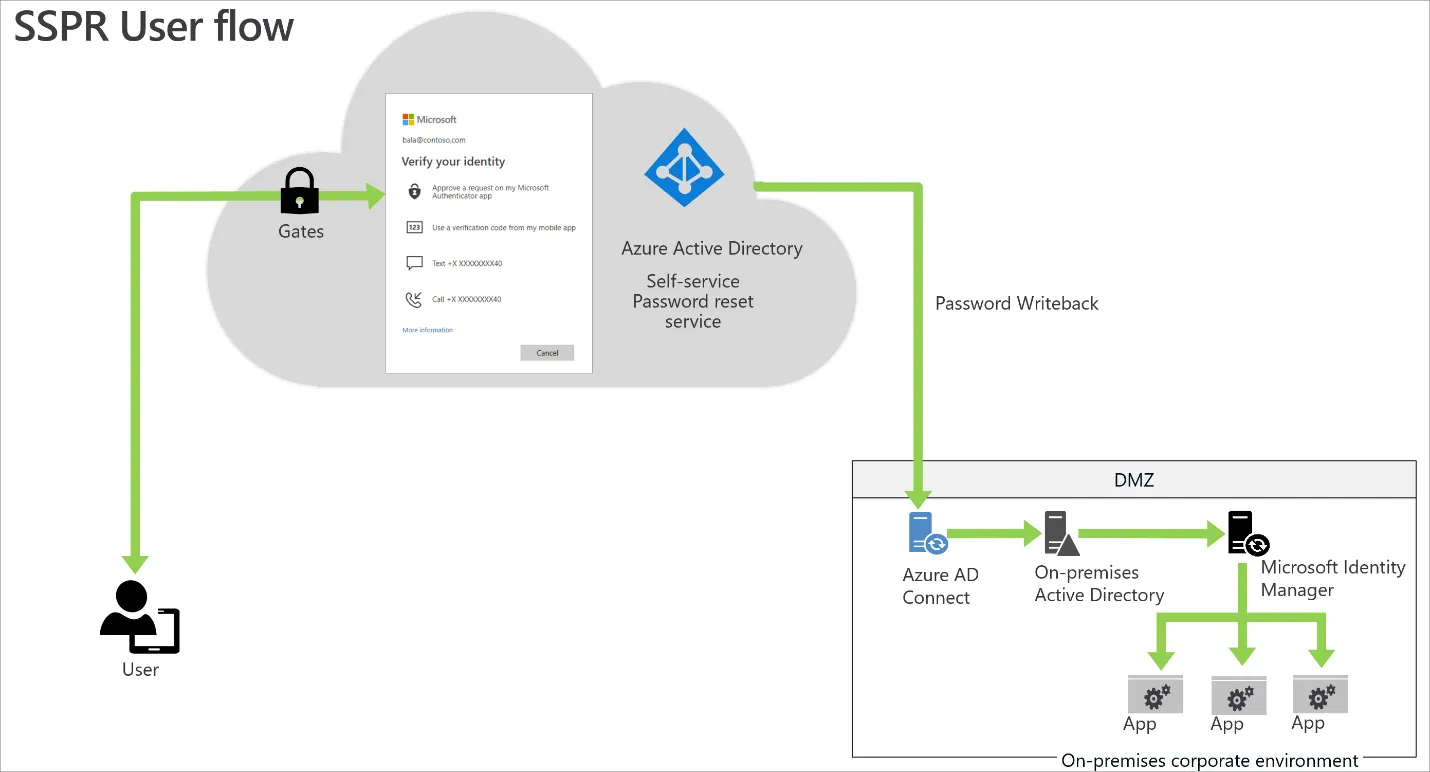

L’une des fonctionnalités d’Entra ID Connect et d’Entra ID est d’autoriser la réécriture du mot de passe. Ce paramètre détermine si les changements de mot de passe effectués dans Entra ID SSPR sont ensuite synchronisés avec votre environnement Active Directory sur site. Examinons l’exemple d’architecture de Microsoft pour Password Writeback.

Cette architecture montre le flux lorsqu’un utilisateur modifie son mot de passe via SSPR sur le cloud. Entra ID s’appuiera sur Entra ID Connect (en supposant que Password Writeback soit activé) pour synchroniser le changement de mot de passe avec votre environnement Active Directory sur site.

Comme AD Connect synchronise par défaut les mots de passe de votre environnement Active Directory sur site vers Entra ID, vous avez créé une synchronisation bidirectionnelle pour les mots de passe.

Entra ID Connect – Considérations relatives à l’installation

Si vous souhaitez obtenir davantage d’informations sur l’installation et le fonctionnement d’Entra ID Connect, vous pouvez consulter la documentation ici.

Voici quelques éléments à prendre en compte si vous envisagez de mettre en œuvre Entra ID Connect :

- Examinez les autorisations requises pour le compte de service AD Connect et l’accès nécessaire à la personne chargée de la mise en place d’Entra ID Connect. Vous pouvez consulter les détails ici.

- Examinez les exigences et les configurations prises en charge – en particulier les topologies prises en charge ici. Par expérience, cela pourrait vous épargner quelques migraines.

- Traitez ce serveur comme un contrôleur de domaine. Une fois opérationnel, il contiendra des informations d’identité importantes et deviendra une infrastructure clé. Réfléchissez à la manière dont vous allez sécuriser l’accès à ce serveur.

- Envisagez de mettre en place au moins deux serveurs Entra ID Connect. L’un en production, l’autre en mode staging. Ils doivent avoir des configurations identiques en cas de défaillance critique. Ainsi, en cas de problème, ou si l’un des serveurs nécessite une maintenance, vous pourrez passer du mode staging au mode production, et vice versa. Pour plus d’informations, cliquez ici.

J’ai installé Entra ID Connect, comment puis-je activer Password Writeback ?

Deux éléments doivent être configurés à cet effet :

- La fonction Password Writeback d’Entra ID Connect doit être activée.

- Activer Password Writeback pour SSPR via Entra ID.

Passons rapidement en revue la documentation de Microsoft sur la façon de procéder.

Une fois que vous aurez accompli ces deux choses, vous aurez activé Password Writeback.

Comment Specops Password Policy s’intègre-t-il ?

Maintenant qu’Entra ID SSPR est configuré pour utiliser Password Writeback, les changements de mot de passe des utilisateurs effectués via SSPR font l’équivalent d’une réinitialisation administrative et SSPR vérifiera votre Active Directory sur site pour toutes les politiques de mot de passe, y compris Specops Password Policy – et le mot de passe devra répondre aux exigences de toutes ces politiques.

Si l’utilisateur choisit un mot de passe qui répond à votre politique de domaine par défaut, ainsi qu’à celle de Specops Password Policy, le mot de passe sera modifié dans Azure, puis synchronisé avec votre domaine Active Directory sur site. Gardez à l’esprit qu’il peut y avoir un délai dans la synchronisation du mot de passe vers votre Active Directory sur site.

Que se passe-t-il lorsqu’un utilisateur choisit un mot de passe qui est rejeté ?

Le mot de passe ne sera pas modifié dans Azure, ni dans le domaine Active Directory sur site.

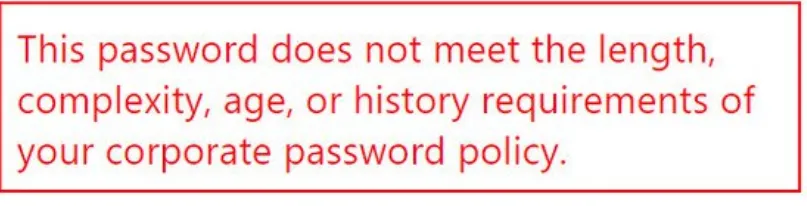

L’utilisateur recevra un message similaire à celui-ci :

Bien qu’il lui indique que son mot de passe a été rejeté, l’utilisateur ne sait toujours pas ce qu’il doit corriger pour que son changement de mot de passe soit accepté. Cette situation peut faire perdre du temps à l’utilisateur, qui pourra alors contacter votre helpdesk afin d’obtenir de l’aide.

Que le mot de passe soit accepté ou rejeté, la politique de Specops en matière de mot de passe est toujours appliquée.

Changer un mot de passe dans Specops uReset vs Entra ID

Comme nous l’avons vu précédemment, nous pouvons changer le mot de passe dans Entra ID SSPR, mais l’expérience utilisateur laisse à désirer.

À titre de comparaison, nous aimerions passer en revue l’expérience de changement de mot de passe dans Specops uReset.

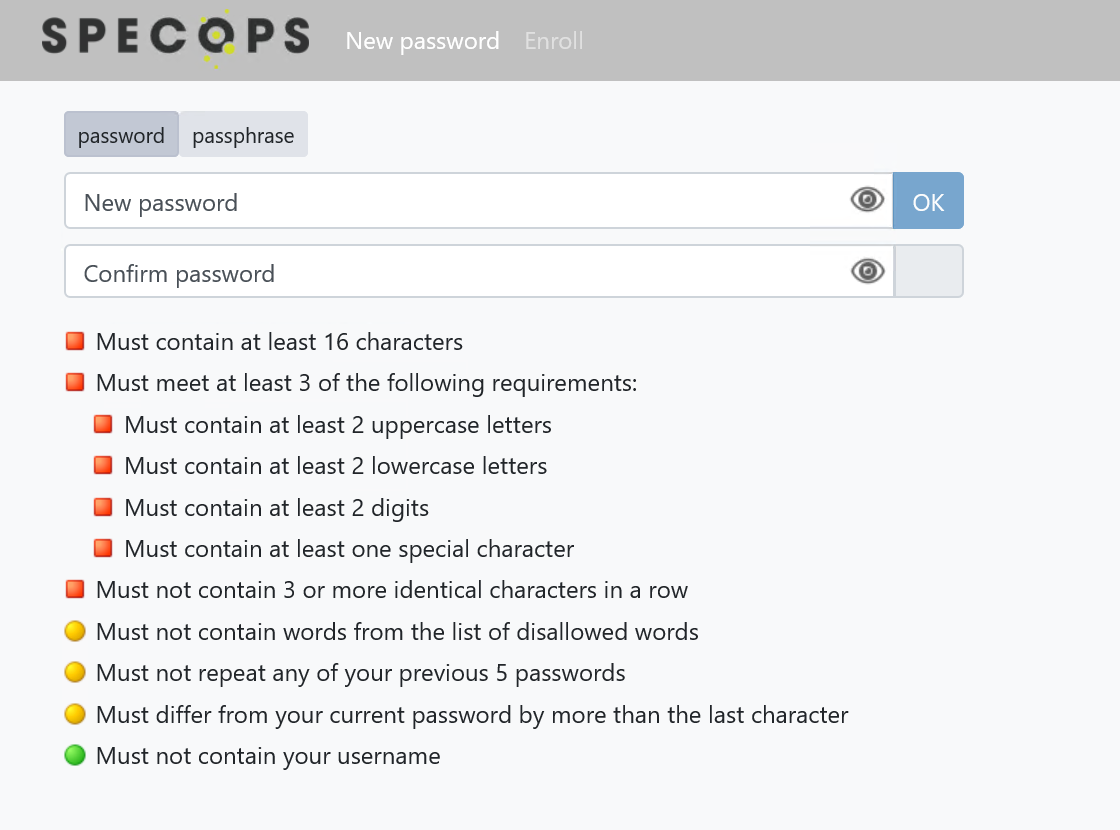

Lorsqu’un utilisateur souhaite changer son mot de passe, un écran apparaît lui présentant toutes les exigences auxquelles il doit répondre :

Comme vous pouvez le voir, l’utilisateur se voit présenter les conditions à remplir pour changer son mot de passe. Ces critères se basent sur la politique définie dans Specops Password Policy. Les exigences de la politique peuvent être personnalisées selon vos besoins.

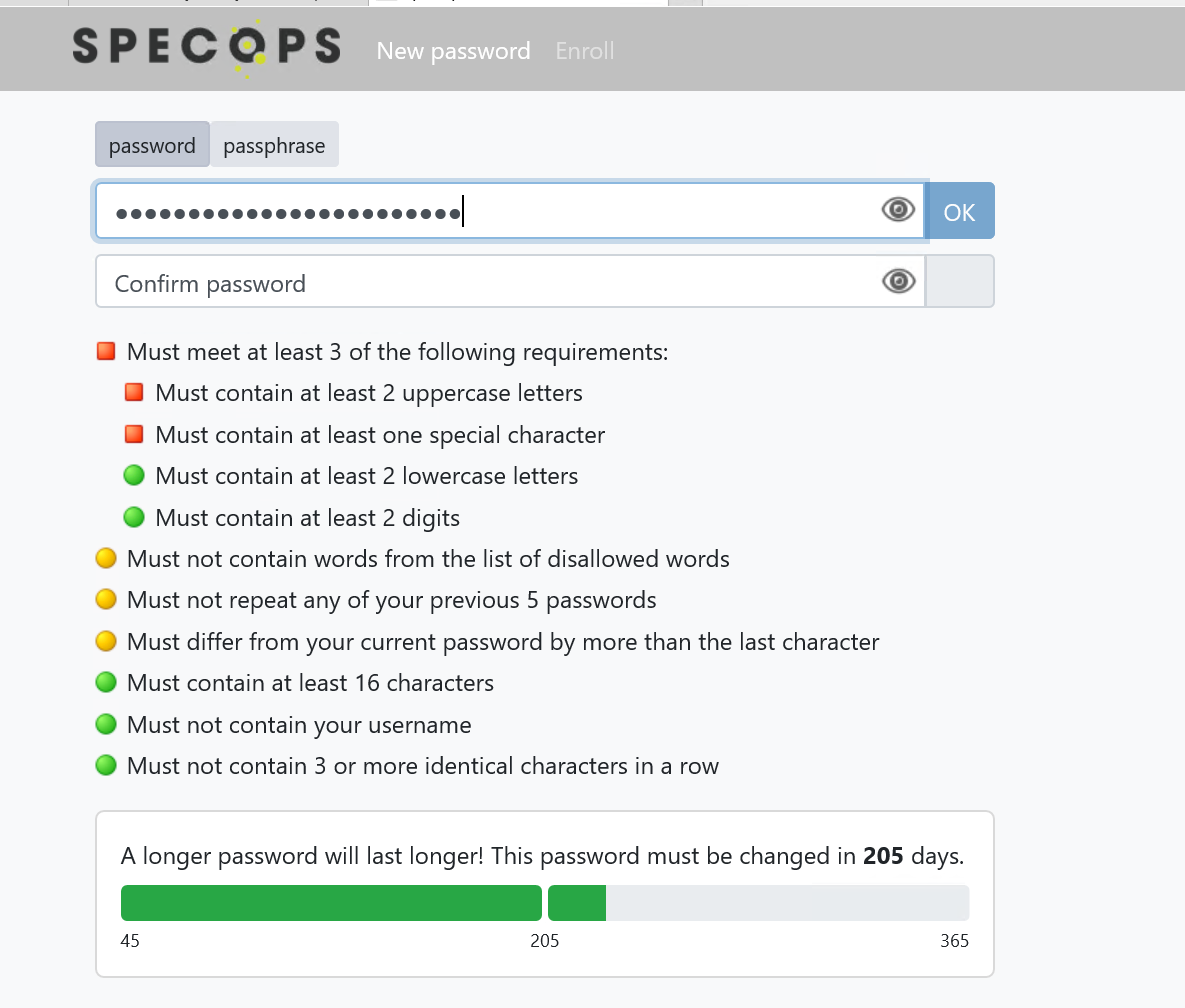

Lorsque l’utilisateur commence à taper son mot de passe, les critères adoptent la couleur verte au fur et à mesure qu’ils sont remplis :

Remarque : En bas de l’écran, nous utilisons le paramètre personnalisé de durée de vie du mot de passe selon sa longueur de Specops Password Policy qui permet de fixer un âge maximum pour le mot de passe en fonction de la longueur du mot de passe sélectionné par l’utilisateur.

Une fois que l’utilisateur a rempli tous les critères affichés en rouge, ils deviennent verts et le bouton OK apparaît.

Une fois que l’utilisateur a cliqué sur OK et que le changement de mot de passe a été accepté, un écran de réussite s’affiche :

Ce mot de passe sera modifié dans votre Active Directory sur site et les informations d’identification locales mises en cache de l’utilisateur seront mises à jour, sans que le poste de travail n’ait besoin d’une connexion directe à un contrôleur de domaine.

L’utilisateur bénéficie d’une expérience beaucoup plus rationnelle. Les utilisateurs pourront changer leurs mots de passe sans l’intervention du helpdesk, la conformité avec la politique de mots de passe sera plus facile à maintenir, et les mots de passe seront toujours synchronisés avec votre domaine Active Directory sur site.

Les plus de uReset :

- Une authentification multifactorielle pour les changements et réinitialisations de mots de passe, incluant plus de 15 fournisseurs d’identité dont Okta, PingID, Duo, Symantec VIP et d’autres méthodes traditionnelles comme Mobile Code, Google Authenticator et les Emails ;

- Il est accessible depuis n’importe quel navigateur web, l’écran de connexion Windows ou l’application mobile ;

- Lorsqu’un utilisateur modifie son mot de passe, ses informations d’identification mises en cache sont également mises à jour, même s’il n’est pas connecté à un contrôleur de domaine ;

- Application de l’inscription et options d’inscription automatique ;

- Notifications d’inscription via la barre d’état système, le courrier électronique ou via un navigateur plein écran non fermable ;

- Interface du hepdesk pour la vérification des utilisateurs, le déverrouillage des comptes utilisateurs et la définition de mots de passe temporaires.

N’hésitez pas à nous contacter pour obtenir plus d’informations ou pour échanger sur la façon dont Specops peut vous aider à répondre à vos besoins en matière de sécurité des mots de passe.

(Dernière mise à jour le 22/04/2025)