Guide de conformité des mots de passe du programme Cyber Essentials NCSC

Table of Contents

Reconnu comme l’autorité en matière de sécurité de l’information au Royaume-Uni, le National Cyber Security Centre (NCSC) est la pièce maîtresse du pays pour la sécurisation des systèmes informatiques. Le NCSC centralise et remplace les expertises existantes, soulignant ainsi la priorité accordée à la cybersécurité dans l’agenda national. Son programme de certification agréé, Cyber Essentials, établit une base normalisée pour les politiques, contrôles et technologies en matière de cybersécurité. Ce programme est obligatoire pour les contrats gouvernementaux impliquant la gestion de données personnelles ou la fourniture de certains produits et services.

Les mots de passe jouent un rôle clé dans le cadre des Cyber Essentials, car ils constituent un moyen courant d’authentification des utilisateurs légitimes, tout en empêchant les accès non autorisés. Deux des cinq contrôles définis par le programme Cyber Essentials du gouvernement britannique traitent directement des exigences en matière de sécurité des mots de passe. Ces contrôles visent à protéger contre les cyberattaques courantes, telles que le phishing et les tentatives de devinette de mots de passe (manuelles ou automatisées).

Nous vous expliquons ici ce qu’il faut savoir sur les Cyber Essentials et comment vous assurer que votre politique de mots de passe est sécurisée et conforme.

Qu’est-ce que le programme Cyber Essentials et quels sont ses cinq contrôles clés ?

Cyber Essentials est un programme soutenu par le gouvernement et appuyé par l’industrie, conçu pour aider les organisations à se protéger contre les menaces cybernétiques courantes. Ce programme s’articule autour de cinq contrôles essentiels :

- Pare-feu : Garantir que seuls les services réseau sûrs et nécessaires sont autorisés.

- Configuration sécurisée : Veiller à ce que les systèmes soient configurés de manière optimale pour les besoins spécifiques de l’organisation.

- Contrôle des accès utilisateurs : S’assurer que seules les personnes autorisées disposent d’un accès aux systèmes, et ce, au niveau approprié.

- Protection contre les logiciels malveillants : Veiller à ce que des solutions de protection contre les virus et malwares soient installées et mises à jour régulièrement.

- Gestion des correctifs : S’assurer que les versions les plus récentes et prises en charge des applications sont utilisées, et que tous les correctifs nécessaires sont appliqués.

Pourquoi les équipes IT britanniques devraient-elles s’y intéresser ?

Cyber Essentials n’est pas simplement un ensemble de recommandations : c’est une véritable feuille de route vers un avenir numérique plus sûr. En respectant ces directives, les professionnels de l’informatique au Royaume-Uni peuvent considérablement renforcer la posture de cybersécurité de leur organisation, instaurer la confiance et rester à la pointe dans un paysage numérique en constante évolution. Que vous soyez propriétaire d’une petite entreprise ou responsable de la sécurité informatique (CISO) dans une grande entreprise, investir dans Cyber Essentials est une décision stratégique. Il est temps de donner la priorité à la cybersécurité et de protéger votre organisation contre les menaces les plus courantes.

Sécurité renforcée : En mettant en œuvre les contrôles définis par Cyber Essentials, les organisations peuvent réduire significativement leur vulnérabilité face aux cyberattaques courantes. Cette approche proactive aide à protéger les données sensibles et à préserver l’intégrité opérationnelle.

Conformité et confiance : Respecter les normes de Cyber Essentials démontre un engagement envers les meilleures pratiques en matière de cybersécurité. Cela renforce la confiance des clients, partenaires et parties prenantes, qui accordent une importance croissante à la sécurité des données dans le choix de leurs prestataires.

Protection économique : Les mesures prévues par Cyber Essentials sont conçues pour être économiques et simples à mettre en œuvre. Elles sont accessibles à toutes les organisations, des petites entreprises aux grandes sociétés.

Conformité réglementaire : De nombreuses industries imposent des exigences réglementaires spécifiques en matière de cybersécurité. Respecter les directives de Cyber Essentials peut aider les organisations à se conformer à ces obligations, évitant ainsi des amendes ou des problèmes juridiques.

Avantage concurrentiel : À une époque où la cybersécurité est une préoccupation majeure, les organisations capables de démontrer des mesures de sécurité solides bénéficient d’un avantage concurrentiel. La certification Cyber Essentials peut devenir un véritable atout sur le marché.

Au fil des ans, quelques révisions ont été apportées au programme Cyber Essentials, que nous aborderons dans cet article.

Quelles ont été les modifications apportées à Cyber Essentials en 2022 ?

La mise à jour de 2022 du programme de certification Cyber Essentials a introduit plusieurs changements importants :

- Services Cloud : Tous les services cloud, y compris Infrastructure as a Service (IaaS), Software as a Service (SaaS) et Platform as a Service (PaaS), doivent désormais être inclus dans le périmètre de Cyber Essentials.

- Mots de passe et authentification à deux facteurs (2FA) :

- Depuis le 24 janvier 2022, tous les utilisateurs administrateurs des services cloud doivent utiliser une authentification multifactorielle (MFA).

- D’ici 2023, cette exigence sera étendue à tous les comptes utilisateurs standards.

- Entre-temps, les comptes utilisateurs doivent utiliser soit un mot de passe de 12 caractères, soit un mot de passe de 8 caractères accompagné de contrôles techniques pour rejeter les mots de passe faibles.

- Déclaration des appareils et BYOD (Bring Your Own Device) :

- Tous les appareils, y compris ceux appartenant aux employés (BYOD), doivent être déclarés et soumis aux contrôles exigés, en précisant leur marque, modèle et système d’exploitation.

- Clients légers (Thin Clients) : À partir de 2023, tous les clients légers devront être pris en charge et recevoir des mises à jour de sécurité.

- Travailleurs à distance :

- Si un réseau domestique utilise un routeur fourni par un fournisseur d’accès Internet (FAI), il est hors du périmètre de Cyber Essentials.

- Toutefois, si l’organisation fournit le routeur, il doit être inclus dans le périmètre.

- Les ordinateurs des télétravailleurs doivent être équipés d’un pare-feu logiciel actif.

- Routeurs et pare-feux :

- Ces dispositifs doivent avoir un mot de passe d’au moins 8 caractères.

- Ils doivent également être protégés par une authentification à deux facteurs (2FA) ou des restrictions de connexion aux adresses internes ou à des adresses IP externes spécifiques.

- Cyber Essentials Plus :

- Les exigences pour le correctif des systèmes d’exploitation et des applications sont devenues plus strictes. Toutes les vulnérabilités critiques et importantes doivent être corrigées, quel que soit leur vecteur d’attaque.

- De nouveaux tests ont été ajoutés pour les services cloud, notamment l’obligation que tous les comptes administrateurs disposent d’une 2FA activée.

Ces modifications visent à renforcer les normes de cybersécurité et à mieux répondre aux menaces évolutives.

Quels seront les changements apportés à Cyber Essentials en avril 2025 ?

La révision des directives Cyber Essentials prévue pour avril 2025 introduira des mises à jour significatives. Voici un résumé clair de ce qui est attendu :

- Mises à jour terminologiques :

- Le terme « plugins » sera remplacé par « extensions » pour mieux refléter leur fonctionnalité.

- Le concept de « télétravail » sera élargi à « travail à domicile et à distance » pour représenter plus précisément les environnements de travail en dehors des bureaux traditionnels.

- Authentification sans mot de passe :

- Une nouveauté majeure sera l’introduction des méthodes d’authentification sans mot de passe. Ces méthodes incluent la vérification biométrique, les clés de sécurité, les codes à usage unique et les notifications push, dans le but de renforcer la sécurité en supprimant les mots de passe traditionnels.

- Corrections de vulnérabilités :

- Le terme « correctifs et mises à jour » sera remplacé par « corrections de vulnérabilités ». Cela élargira la portée pour inclure toutes les stratégies utilisées pour résoudre les vulnérabilités logicielles, telles que les correctifs, mises à jour, modifications du registre, changements de configuration et scripts.

Pour Cyber Essentials Plus, les modifications sont les suivantes :

- Le terme « illustratif » sera supprimé du document de spécification des tests de Cyber Essentials Plus pour clarifier son objectif.

- L’étendue de l’évaluation Cyber Essentials Plus devra être alignée sur celle de l’auto-évaluation Cyber Essentials et devra être vérifiée par l’assesseur.

- Si l’auto-évaluation Cyber Essentials ne couvre pas l’« organisation entière », l’assesseur devra s’assurer que tout sous-ensemble est correctement isolé.

- Les assesseurs devront confirmer que la taille de l’échantillon des appareils a été calculée avec précision selon la méthode prescrite par IASME.

- Toutes les preuves de vérification devront être conservées par l’organisme de certification pendant toute la durée de validité du certificat.

Ces mises à jour visent à améliorer la clarté, l’étendue et les mesures de sécurité des cadres Cyber Essentials, en les adaptant à un paysage de la cybersécurité en constante évolution.

Exigences et directives relatives aux mots de passe dans Cyber Essentials

Les directives de politique de mots de passe de Cyber Essentials sont abordées dans les contrôles clés de la Configuration sécurisée et du Contrôle d’accès des utilisateurs. Nous allons examiner ces deux aspects.

Qu’est-ce que la Configuration sécurisée ?

L’objectif de la Configuration sécurisée est de garantir que les ordinateurs et les appareils réseau sont configurés pour réduire les vulnérabilités inhérentes. Les appareils doivent uniquement fournir les services nécessaires à leur rôle. En plus des exigences liées aux ordinateurs et aux appareils réseau, le contrôle Configuration sécurisée détaille les pratiques d’authentification basées sur les mots de passe.

S’éloignant de la complexité des mots de passe imposée aux utilisateurs, ces exigences transfèrent désormais la charge technique aux systèmes. Pour obtenir la certification, un candidat doit respecter les conditions suivantes (d’après le site Cyber Essentials – désormais NCSC) :

Protéger contre les tentatives de devinette par force brute en utilisant au moins une des méthodes suivantes :

- Verrouiller les comptes après un maximum de 10 tentatives infructueuses.

- Limiter le nombre de tentatives autorisées à 10 dans une période maximale de 5 minutes.

Configurer les mots de passe comme suit :

- Fixer une longueur minimale d’au moins 8 caractères.

- Ne pas fixer de longueur maximale pour les mots de passe.

- Modifier les mots de passe immédiatement lorsque le candidat sait ou soupçonne qu’ils ont été compromis.

Avoir une politique de mots de passe qui informe les utilisateurs sur :

- Comment éviter de choisir des mots de passe évidents (par exemple, basés sur des informations facilement accessibles comme le nom d’un animal de compagnie préféré).

- L’interdiction d’utiliser des mots de passe communs, gérée techniquement à l’aide d’une liste de mots de passe interdits.

- L’interdiction de réutiliser un mot de passe, que ce soit au travail ou à la maison.

- Où et comment enregistrer et récupérer les mots de passe en toute sécurité (par exemple, dans une enveloppe scellée placée dans un placard sécurisé).

- L’utilisation éventuelle de gestionnaires de mots de passe, avec des recommandations précises sur le logiciel autorisé et la façon de l’utiliser.

- Quels mots de passe doivent absolument être mémorisés et non enregistrés.

Le candidat n’est pas tenu de :

- Imposer l’expiration régulière des mots de passe pour un compte (cette pratique est même déconseillée — voir Les problèmes liés au renouvellement obligatoire des mots de passe).

- Imposer des exigences de complexité pour les mots de passe.

Qu’est-ce que le Contrôle d’accès des utilisateurs ?

Le Contrôle d’accès des utilisateurs garantit que les comptes utilisateurs sont attribués uniquement à des personnes autorisées. Les accès doivent être limités aux applications, ordinateurs et réseaux nécessaires pour que l’utilisateur puisse remplir son rôle. En limitant les accès au strict nécessaire, on réduit le risque de vol ou de dommage aux informations. Ce contrôle technique définit les exigences relatives aux comptes privilégiés et les processus pour limiter les accès. Les exigences incluent les points suivants (selon le site Cyber Essentials – désormais NCSC) :

- Mettre en place un processus de création et d’approbation des comptes utilisateurs.

- Authentifier les utilisateurs avant de leur accorder l’accès aux applications ou aux appareils, en utilisant des identifiants uniques (voir Authentification basée sur les mots de passe).

- Supprimer ou désactiver les comptes utilisateurs qui ne sont plus nécessaires (par exemple, lorsqu’un utilisateur quitte l’organisation ou après une période définie d’inactivité du compte).

- Mettre en œuvre l’authentification à deux facteurs (2FA), lorsque cela est possible.

- Utiliser les comptes administratifs uniquement pour les activités administratives (pas d’envoi d’e-mails, de navigation sur Internet ou d’autres activités standards susceptibles d’exposer les privilèges administratifs à des risques évitables).

- Supprimer ou désactiver les privilèges d’accès spéciaux qui ne sont plus nécessaires (par exemple, lorsqu’un membre du personnel change de poste).

Ce contrôle aide à renforcer la sécurité en limitant les privilèges inutiles et en veillant à ce que seuls les utilisateurs autorisés disposent des accès nécessaires.

Certification Cyber Essentials et organismes d’accréditation

L’objectif principal du programme Cyber Essentials est d’aider les organisations à se protéger contre les menaces cybernétiques courantes et à démontrer leur engagement envers la cybersécurité. Cinq organismes d’accréditation sont habilités à accompagner les entreprises dans l’évaluation et l’obtention de la certification. Les organismes d’accréditation listés sur le site du NCSC sont : APMG, CREST, IASME, IRM et QG Management Standards. La certification Cyber Essentials est un sceau d’approbation indiquant qu’une organisation a mis en œuvre les mesures de cybersécurité les plus essentielles.

Pour plus d’informations sur la certification Cyber Essentials, consultez la FAQ sur le site du NCSC. N’oubliez pas que cette certification doit être renouvelée chaque année pour rester inscrit sur le registre officiel des entreprises certifiées.

Élaborer une politique conforme à Cyber Essentials

Si vous prévoyez d’obtenir l’accréditation Cyber Essentials, vous devez vous assurer que votre politique de mots de passe est à la hauteur. Transférez la charge de gestion des mots de passe de vos utilisateurs vers vos systèmes techniques. Par exemple :

- Utilisez une liste de mots de passe interdits pour bloquer les mots de passe compromis ou divulgués.

- Verrouillez les comptes après plusieurs tentatives de connexion infructueuses.

- Éliminez les expirations périodiques de mots de passe.

- Limitez le nombre d’utilisateurs disposant d’un accès privilégié et utilisez ces comptes uniquement pour les tâches spécifiques qui le nécessitent.

Un outil tiers comme Specops Password Policy peut considérablement aider les organisations à se conformer à Cyber Essentials. Il simplifie la mise en place de mesures robustes de sécurité des mots de passe grâce à :

- Une intégration transparente avec Active Directory.

- Une analyse continue de plus de 4 milliards de mots de passe compromis uniques.

- Un client d’authentification Specops qui fournit des retours dynamiques aux utilisateurs pour les aider à créer des mots de passe plus solides.

- L’envoi de notifications personnalisables en cas de détection de mots de passe compromis.

Specops propose également des modèles de conformité alignés sur Cyber Essentials ainsi que sur d’autres normes telles que NIST, CJIS, NCSC et ANSSI, garantissant que les organisations répondent aux exigences réglementaires nécessaires. Ces fonctionnalités complètes aident à réduire votre surface d’attaque et à soutenir une conformité efficace avec Cyber Essentials.

Essayez gratuitement Specops Password Policy et découvrez comment il peut s’intégrer à votre organisation.

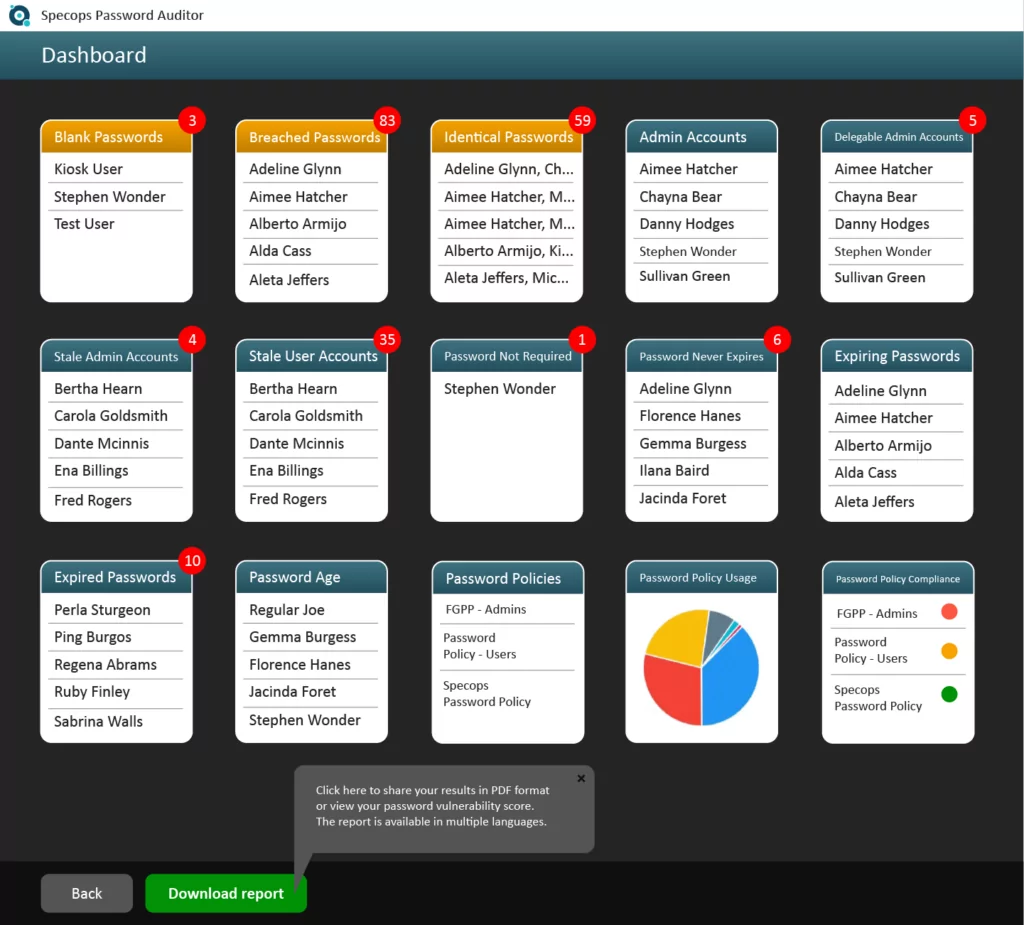

Testez notre outil gratuit d’audit des mots de passe

Specops Password Auditor est un outil gratuit et en lecture seule qui détecte les menaces liées aux mots de passe dans votre Active Directory. Les départements informatiques utilisent ce logiciel pour :

- Identifier les comptes utilisant des mots de passe compromis dans leur organisation.

- Comparer les paramètres de mots de passe de l’organisation avec les normes de l’industrie.

Après inscription, vous recevrez un lien pour télécharger l’assistant d’installation. Le processus d’installation complet se termine en quelques minutes. Téléchargez Specops Password Auditor gratuitement dès maintenant.

Dernière mise à jour le 22/11/2024