Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Configuration de Chrome et Firefox pour l’authentification intégrée à Windows

Table of Contents

L’authentification intégrée de Windows permet aux informations d’identification Active Directory d’un utilisateur de passer par son navigateur vers un serveur Web. L’authentification intégrée Windows est activée par défaut pour Internet Explorer mais pas pour Google Chrome ou Mozilla Firefox. Les utilisateurs qui utilisent les navigateurs non-Microsoft recevront une fenêtre contextuelle leur demandant de saisir leurs informations d’identification Active Directory avant de poursuivre leur visite sur le site Web. Cela ajoute des étapes et une complexité supplémentaires pour les utilisateurs qui utilisent des applications web comme les solutions de réinitialisation de mot de passe en libre-service Specops uReset et Specops Password Reset. Dans un effort pour rendre ce processus aussi facile que possible pour les utilisateurs finaux, de nombreux administrateurs informatiques activent l’authentification intégrée de Windows pour les navigateurs tiers. Cela peut être fait avec Chrome et Firefox avec quelques étapes supplémentaires. Cet article vous montrera comment activer l’authentification intégrée de Windows pour Google Chrome et Mozilla Firefox.

Configuration de la sécurité déléguée pour Mozilla Firefox

Pour configurer Firefox afin qu’il utilise l’authentification intégrée Windows :

1. Ouvrez Firefox.

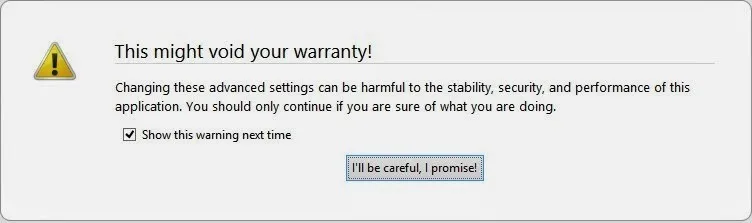

2. Dans la barre d’adresse, tapez about:config

3. Vous recevrez un avertissement de sécurité. Pour continuer, cliquez sur I’ll be careful, I promise.

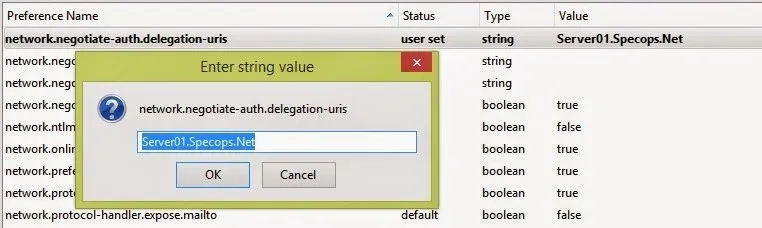

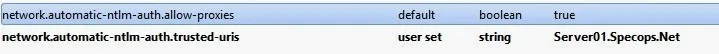

4. Vous verrez une liste de préférences répertoriées. Trouvez les paramètres ci-dessous en parcourant la liste ou en les recherchant dans le champ de recherche. Une fois que vous avez localisé chaque paramètre, mettez la valeur à jour comme suit :

** MyIISServer.domain.com doit être le nom entièrement qualifié de votre serveur IIS sur lequel vous configurez l’authentification intégrée de Windows.

L’authentification négociée n’est pas prise en charge dans les versions de Firefox antérieures à 2006.

Configuration de la sécurité déléguée dans Google Chrome

Remarque : La dernière version de Chrome utilise les paramètres existants d’Internet Explorer. Les versions antérieures de Chrome nécessitent des configurations supplémentaires (voir ci-dessous).

Vous pouvez utiliser trois méthodes pour permettre à Chrome d’utiliser l’authentification intégrée de Windows : la ligne de commande, la modification du registre ou l’utilisation de modèles ADMX par le biais de la stratégie de groupe. Si vous choisissez d’utiliser la ligne de commande ou de modifier le registre, vous pouvez utiliser les préférences de stratégie de groupe pour distribuer ces modifications à plus grande échelle. Vous trouverez ci-dessous les étapes de ces trois méthodes :

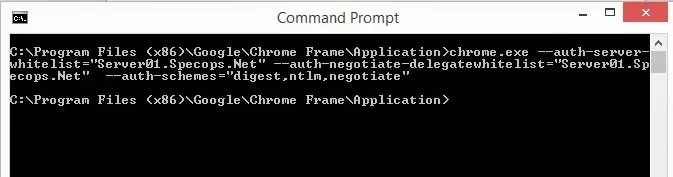

Pour utiliser la ligne de commande pour configurer Google Chrome

Démarrez Chrome à l’aide de la commande suivante :

Chrome.exe --auth-server-whitelist="MYIISSERVER.DOMAIN.COM" --auth-negotiate-delegatewhitelist="MYIISSERVER.DOMAIN.COM" --auth-schemes="digest,ntlm,negotiate"

Pour modifier le registre afin de configurer Google Chrome

Configurez les paramètres de registre suivants avec les valeurs correspondantes :

Registre

AuthSchemes

Type de données : String (REG_SZ)

Emplacement dans la base de registre Windows: Software\Policies\Google\Chrome\AuthSchemes

Nom de préférence Mac/Linux : AuthSchemes

Pris en charge sur : Google Chrome (Linux, Mac,Google Chrome (Linux, Mac, Windows) depuis la version 9

Fonctionnalités prises en charge : Dynamic Policy Refresh: No, Per Profile: No

Description: Spécifie les schémas d’authentification HTTP pris en charge par Google Chrome. Les valeurs possibles sont “basic”, “digest”, “ntlm” et “negotiate”. Séparez les valeurs multiples par des virgules. Si cette stratégie n’est pas définie, les quatre schémas seront utilisés.

Valeurs: “basic,digest,ntlm,negotiate”

AuthServerWhitelist

Type de données : String (REG_SZ)

Emplacement dans la base de registre Windows :: Software\Policies\Google\Chrome\AuthServerWhitelist

Nom de préférence Mac/Linux : AuthServerWhitelist

Pris en charge sur : : Google Chrome (Linux, Mac, Windows) depuis la version 9

Fonctionnalités prises en charge : Dynamic Policy Refresh: No, Per Profile: No

Description : Spécifie les serveurs à mettre sur une liste blanche pour l’authentification intégrée. L’authentification intégrée n’est activée que lorsque Google Chrome reçoit un défi d’authentification d’un proxy ou d’un serveur qui figure dans cette liste autorisée. Séparez les noms de plusieurs serveurs par des virgules. Les caractères génériques (*) sont autorisés. Si vous ne définissez pas cette stratégie, Chrome essaiera de détecter si un serveur se trouve sur l’Intranet et ne répondra aux demandes IWA que dans ce cas. Si un serveur est détecté comme étant sur Internet, les demandes IWA provenant de ce serveur seront ignorées par Chrome.

Value: “MYIISSERVER.DOMAIN.COM”

AuthNegotiateDelegateWhitelist

Type de données : String (REG_SZ)

Emplacement de la base de registre Windows: Software\Policies\Google\Chrome\AuthNegotiateDelegateWhitelist

Nom de préférence Mac/Linux : AuthNegotiateDelegateWhitelist

Pris en charge sur : Google Chrome (Linux, Mac, Windows) since version 9

Fonctionnalités prises en charge : Dynamic Policy Refresh: No, Per Profile: No

Description: Serveurs auxquels Google Chrome peut déléguer des tâches. Séparez les noms de plusieurs serveurs par des virgules. Les caractères génériques (*) sont autorisés. Si vous ne définissez pas cette stratégie, Chrome ne déléguera pas les informations d’identification de l’utilisateur même si un serveur est détecté comme étant un Intranet.

Exemple de valeur : ”MYIISSERVER.DOMAIN.COM”

Pour utiliser les modèles ADM/ADMX via la stratégie de groupe pour configurer Google Chrome

- Téléchargez le fichier Zip des modèles ADM/ADMX et la documentation à partir de : http://www.chromium.org/administrators/policy-templates.

- Ajoutez le modèle ADMX à votre magasin central, si vous utilisez un magasin central.

3. Configurez un GPO avec le nom d’hôte DNS de votre serveur d’application avec la Whitelist de serveur de délégation Kerberos et la Whitelist de Serveur d’Authentification activées.

Chacune de ces trois méthodes permet d’obtenir les mêmes résultats pour la configuration de Google Chrome pour l’authentification intégrée Windows. La méthode qui vous convient le mieux dépend de la façon dont votre organisation est configurée. Personnellement, j’utiliserais la ligne de commande ou le registre si vous déployez l’application dans une entreprise. Vous pouvez facilement distribuer un raccourci sur le bureau de l’utilisateur avec la commande et le distribuer avec les préférences de la stratégie de groupe. Si vous choisissez d’utiliser la méthode du registre, il est possible de le distribuer avec la stratégie de groupe.

Avec une variété de navigateurs tiers disponibles, beaucoup d’utilisateurs recevront une boîte pop-up pour entrer leurs informations d’identification Active Directory avant de continuer vers une application web hébergée par IIS. Cela entraîne des étapes supplémentaires, de la complexité et de la confusion pour de nombreux utilisateurs finaux. En configurant l’authentification intégrée de Windows dans Chrome et Firefox, vous offrirez à vos utilisateurs la plus grande flexibilité dans le choix de leur navigateur ainsi qu’une facilité d’utilisation de vos applications Web.

Nous sommes spécialisés dans la simplification des tâches informatiques quotidiennes pour les utilisateurs finaux et les administrateurs informatiques. Notre solution de réinitialisation de mot de passe en libre-service Specops uReset garantit l’adoption par les utilisateurs finaux grâce à son approche flexible de l’authentification multifactorielle.

(Dernière mise à jour le 03/09/2021)