Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Comment déléguer des autorisations de réinitialisation de mot de passe dans Active Directory ?

Table of Contents

Le principe de moindre privilège est un élément crucial de la sécurité qui protège contre le sur-provisionnement des autorisations des utilisateurs. Même lorsqu’il s’agit de techniciens informatiques et d’administrateurs juniors, il faut le prendre en compte lors de la configuration des autorisations dans votre environnement. Prenons un exemple concret : le personnel du helpdesk doit réinitialiser les mots de passe des utilisateurs finaux dans un environnement Active Directory. Comment les organisations peuvent-elles utiliser le principe du moindre privilège lorsqu’elles attribuent des autorisations au personnel du helpdesk pour des tâches quotidiennes telles que la réinitialisation des mots de passe ?

Le principe de moindre privilège – Pourquoi est-il crucial pour la sécurité ?

Examinons pourquoi le principe de moindre privilège est essentiel dans l’attribution des autorisations, même pour le personnel du helpdesk . Souvent, les attaquants qui cherchent à compromettre un environnement le font en utilisant des informations d’identification compromises. Supposons qu’un attaquant compromette un compte d’utilisateur final ayant avec des autorisations sur-provisionnées (c’est-à-dire que l’utilisateur a été pourvu de plus d’autorisations d’accès qu’il n’en a besoin pour l’exécution de ses tâches). Dans ce cas, l’attaquant dispose désormais d’un compte avec bien plus de fonctionnalités que ce dernier avait été correctement provisionné avec le principe de moindre privilège.

Dans un monde idéal, vous n’acceptez aucun compromis concernant la sécurité de vos comptes. Cependant, pour concevoir correctement la sécurité, vous devez envisager un compromis à un moment donné. Si un attaquant compromet les informations d’identification de votre compte, vous voulez que le « rayon d’explosion » de la compromission de sécurité soit aussi minime que possible.

Le Saint Graal de la compromission de compte pour un attaquant consiste à compromettre un compte administrateur. Plus précisément, dans Active Directory, ce qu’on appelle un administrateur de domaine. En piratant un compte d’administrateur de domaine, un attaquant obtient des autorisations pour accéder à presque tous les systèmes ou données sur le réseau. Bien souvent, les techniciens du helpdesk et les autres membres du personnel informatique sont placés dans le groupe Administrateurs de domaine dans Active Directory. Ainsi, on est certains qu’ils peuvent effectuer les tâches dont ils ont besoin, telles que la réinitialisation des mots de passe. C’est simple. Cependant, il s’agit d’une approche dangereuse du point de vue de la sécurité.

Une bonne pratique de sécurité ferait que même les administrateurs informatiques expérimentés pouvant légitimement avoir besoin d’un accès de niveau administrateur de domaine, n’utiliseraient pas ce compte pour les opérations quotidiennes générales. Les administrateurs informatiques devraient idéalement disposer d’un compte d’utilisateur de bas niveau utilisé pour les activités quotidiennes et n’utiliser un compte d’administrateur de domaine que lorsque cela est nécessaire pour effectuer des opérations spéciales sur le serveur ou d’autres activités précises.

Autorisation déléguée de réinitialisation du mot de passe

Active Directory inclut la possibilité de déléguer le contrôle sur diverses autorisations au sein d’Active Directory à des utilisateurs ou des groupes spécifiques. Il permet aux administrateurs informatiques d’attribuer à des utilisateurs ou des groupes particuliers la possibilité d’effectuer des tâches granulaires comme la réinitialisation d’un mot de passe de compte ou le fait d’obliger l’utilisateur à changer son mot de passe à la prochaine connexion. Plutôt que d’ajouter des techniciens du helpdesk ou d’autres utilisateurs dans des groupes sensibles tels que le groupe des administrateurs de domaine, la délégation permet d’attribuer des autorisations spécifiques dont ils ont besoin dans votre environnement. Cela permettra d’aligner votre helpdesk sur le principe de moindre privilège.

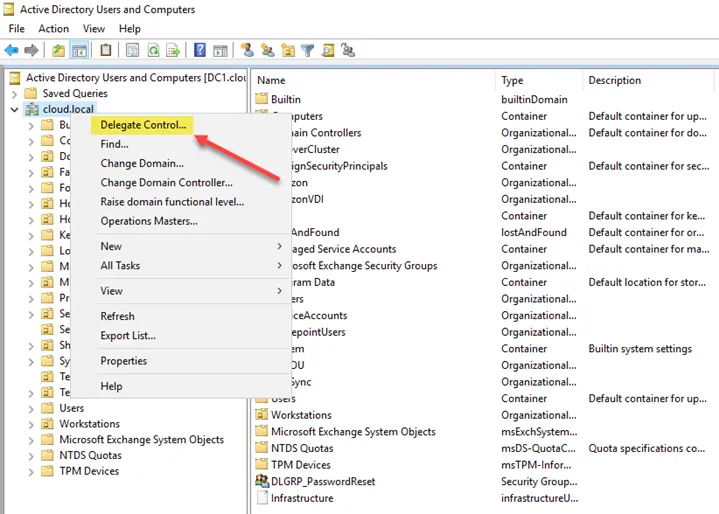

Comment les autorisations de réinitialisation de mot de passe sont-elles déléguées dans Active Directory ? Pour commencer, cliquez avec le bouton droit dans Active Directory sur le niveau d’objet auquel vous souhaitez déléguer des autorisations. Ci-dessous, le niveau du domaine parent est choisi. Cependant, vous pouvez également déléguer des autorisations à un niveau d’unité d’organisation spécifique. Cliquez avec le bouton droit sur l’objet et sélectionnez Déléguer le contrôle.

L’assistant de délégation de contrôle démarre, ce qui permet de déléguer des autorisations spécifiques et granulaires.

Choisissez l’utilisateur ou le groupe auquel vous souhaitez déléguer des autorisations. Il est recommandé de déléguer les autorisations à un groupe plutôt qu’à un utilisateur. De cette façon, les administrateurs peuvent faire entrer et sortir des utilisateurs de groupes avec des autorisations granulaires déléguées. Cette approche offre une bien meilleure façon de gérer la délégation des autorisations Active Directory.

Choisissez les autorisations que vous souhaitez déléguer dans l’assistant. Puisque nous sommes intéressés par les activités de réinitialisation de mot de passe, choisissez les autorisations “Réinitialiser les mots de passe utilisateur et forcer le changement de mot de passe à la prochaine connexion”.

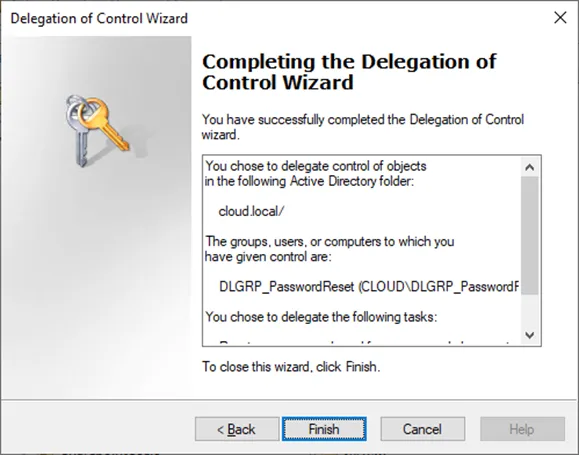

Terminez l’assistant de délégation de contrôle pour attribuer les autorisations granulaires à l’utilisateur ou au groupe Active Directory.

Sécurisation des réinitialisations de mot de passe en libre-service

La délégation du niveau approprié d’autorisations au personnel du helpdesk est extrêmement importante pour s’aligner sur le principe de moindre privilège. Les utilisateurs finaux peuvent réinitialiser leur mot de passe par défaut. Cependant, ce processus peut entraîner des problèmes pour les utilisateurs finaux qui ne se connecteraient pas à partir d’un appareil Windows pour recevoir l’invite de changement de mot de passe, ou qui auraient des difficultés à changer leur mot de passe. La solution de réinitialisation de mot de passe en libre-service de Specops fournit une plate-forme robuste pour permettre à vos utilisateurs finaux de modifier leurs mots de passe et de déverrouiller leur compte. Pour ce faire, elle valide l’identité de l’utilisateur final avec une large gamme de solutions d’authentification multifacteurs que votre organisation peut personnaliser. Les utilisateurs finaux peuvent réinitialiser leur mot de passe, quel que soit leur emplacement, leur appareil ou leur navigateur.

(Dernière mise à jour le 25/05/2022)