Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Comment bloquer les mots de passe compromis en utilisant la liste « HaveIBeenPwned » ?

Table of Contents

Si vous essayez de vous conformer aux réglementations en vigueur comme celles de l’ANSSI par exemple, vous pourriez vous retrouver en train de configurer votre environnement Active Directory afin d’y rechercher les mots de passe divulgués par rapport à une liste de mots de passe piratés externe. Pour beaucoup, Have I Been Pwned (HIBP) est la liste de référence à partir de laquelle effectuer ses vérifications.

HIBP est l’une des plus grandes collections gratuites de mots de passe et de comptes compromis qui peuvent vous informer si votre adresse e-mail ou votre mot de passe a été divulgué.

Certaines des plus grandes fuites de la liste HIBP incluent :

- 772 904 991 : Comptes de la collection n° 1

- 763 117 241 : Comptes Verifications.io

- 711 477 622 : Comptes Onliner Spambot

- 622 161 052 : Expositions à l’enrichissement des données depuis les comptes clients PDL

- 593 427 119 : Comptes Exploit.In

Troy Hunt, l’homme derrière ce répertoire, évalue à environ 800 millions le nombre actuel de mots de passe pwned dans HIBP. (Notre propre liste de mots de passe compromis Specops Breached Password Protection est actuellement environ quatre fois supérieure à celle-ci avec plus de 3 milliards de mots de passe divulgués répertoriés).

Il est assez facile de vérifier si une adresse e-mail individuelle a été piratée :

Idem pour un mot de passe individuel :

Cependant, les choses se compliquent si vous cherchez à vérifier les informations d’identification de vos utilisateurs Active Directory par rapport à cette liste.

Pour commencer, le faire manuellement prendrait une éternité. Peu importe que vous respectiez de bonnes pratiques de sécurité, vous ne devriez avoir aucune connaissance personnelle des mots de passe de vos utilisateurs pour ensuite les rechercher individuellement.

Donc, si l’envie vous en dit, pour vérifier votre AD par rapport à la liste HIBP, vous avez deux options : l’API ou le téléchargement des listes.

L’API HIBP après une certaine configuration peut vous aider à vérifier votre Active Directory par rapport à sa liste.

Avec une mise à jour récente de la liste HIBP, Troy a introduit l’utilisation de k-Anonymity, ce qui signifie que vous n’avez plus besoin d’envoyer l’intégralité du hachage via l’API. Vous pouvez maintenant rechercher la base de données par plage – en utilisant le début d’un hachage SHA1, puis en utilisant la réponse de l’API pour vérifier si le reste du hachage existe dans la base de données.

JacksonVD a écrit un article détaillé sur la façon de configurer cela avec Active Directory.

Un guide qui a obtenu l’approbation de Troy Hunt lui-même.

Mais cela n’apporte pas de protection continue ; vous devrez le réexécuter à chaque nouvel ajout dans HIBP ainsi que de façon très régulière pour vérifier tous les mots de passe AD modifiés par rapport à la liste existante.

En plus de cela, du point de vue de la sécurité, vous préférerez peut-être disposer d’une liste sur site à partir de laquelle vous pourrez vérifier vos informations d’identification AD plutôt que de soumettre vos contrôleurs de domaine à un risque de compromission (même léger) et à un risque d’infection ultérieur.

Vérification des mots de passe Active Directory par rapport à une liste de téléchargement HIBP sur site

Pour ceux qui préfèrent ne pas utiliser l’API, que ce soit pour des raisons de sécurité ou des soucis de disponibilité, HIBP propose une option de téléchargement de sa liste.

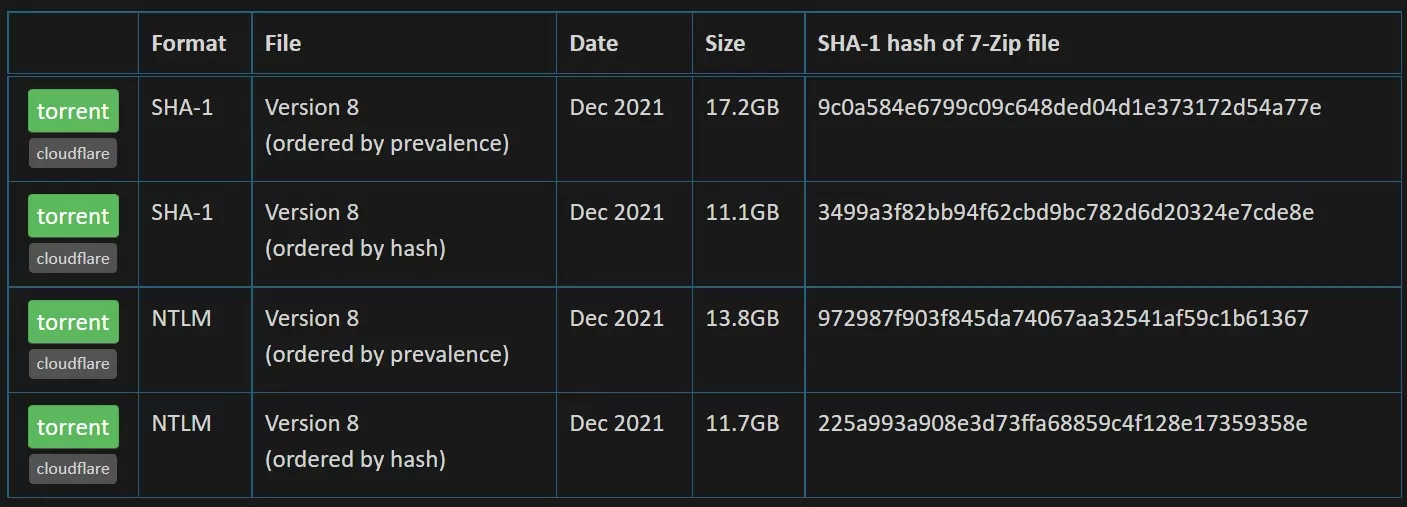

« L’ensemble complet des mots de passe est téléchargeable gratuitement ci-dessous, chaque mot de passe étant représenté sous la forme d’un hachage SHA-1 ou NTLM pour protéger la valeur d’origine (certains mots de passe contiennent des informations personnellement identifiables), suivi du nombre de fois que ce mot de passe a été utilisé/ été vu dans les violations de données sources. »

JacksonVD a écrit un autre guide qui détaille les étapes de comparaison de votre AD avec un magasin local de la liste HIBP ici.

Bien que les instructions de JacksonVD puissent vous y conduire, vous pourriez peut-être ne pas avoir envue emprunter cette voie en raison du manque d’approbation d’une telle approche ou du manque de volonté de la mettre en place techniquement. Ou bien même encore, vous pourriez avoir besoin de quelque chose de plus simple du point de vue de l’audit.

Découvrez combien de mots de passe Active Directory sont compromis

Specops Password Auditor est un outil gratuit qui vérifie les mots de passe par rapport à notre liste de mots de passe compromis et vulnérables. Cette liste, connue sous le nom de Breached Password Protection Express List, comprend des mots de passe compromis provenant de sources telles que la liste de mots de passe HIBP, d’autres listes divulguées, des données d’attaque en direct, etc.

L’auditeur fournit également une vue complète des informations sur les utilisateurs et les politiques de mot de passe, notamment : les comptes d’administrateur obsolètes ou inactifs, l’expiration du mot de passe et la conformité de la politique de mot de passe aux normes de l’industrie, telles que l’ANSSI. À partir d’une vue d’ensemble unique, vous pouvez identifier les vulnérabilités qui peuvent vous aider avec votre plan de sécurité.

Specops Password Auditor est un programme en lecture seule et peut être exécuté à partir de n’importe quel poste de travail joint à un domaine. Consultez cet article pour en savoir plus sur l’impact technique de l’utilisation de Specops Password Auditor. N’oubliez pas que vous pouvez le télécharger gratuitement sur : https://specopssoft.com/fr/produits/specops-password-auditor/

Interdire les mots de passe compromis et faibles dans Active Directory

Avec la protection contre les violations de mots de passe de Specops Password Policy, vous obtenez une liste complète des mots de passe divulgués (plus de 2 milliards), ainsi que des mots de passe utilisés dans des attaques réelles en cours. Vous obtenez ainsi un moyen plus sûr de vérifier vos mots de passe utilisateur Active Directory par rapport à une liste de mots de passe compromis conforme à l’ANSSI.

Specops Password Policy avec Breached Password Protection est disponible en deux versions : Express et Complete. Les deux vérifient les mots de passe par rapport à notre liste de mots de passe compromis lors du changement de mot de passe et empêchent les utilisateurs de sélectionner des mots de passe vulnérables.

Avec Express, les mots de passe de vos utilisateurs AD sont vérifiés lors du changement de mot de passe par rapport à une version simplifiée de notre liste complète qui est disponible pour une utilisation sur site et avertit immédiatement l’utilisateur si le mot de passe qu’il a sélectionné est compromis.

Avec Complete, les mots de passe de vos utilisateurs AD sont vérifiés lors du changement de mot de passe par rapport à notre liste complète (plus de 2 milliards de mots de passe), disponible dans le cloud, et avertis par e-mail si le mot de passe qu’ils ont sélectionné est compromis. L’utilisateur sera invité à modifier son mot de passe lors de sa prochaine connexion.

Avec Express et Complete, vos utilisateurs ont accès à des contrôles rapides de violation de mot de passe lors du changement de mot de passe ainsi qu’au contrôle de sécurité complet fourni avec Complete. Chaque fois que d’autres mots de passe compromis sont ajoutés à la liste de protection par mot de passe piraté, les utilisateurs avec des mots de passe vulnérables seront avertis et forcés de changer leur mot de passe.

Vous recherchez une liste de refus de mots de passe qui vous aidera à vous conformer aux réglementations d’organisations telles que l’ANSSI, plus complète et plus facile à configurer que HIBP ? Contactez-nous pour voir si Specops Password Policy et Breached Password Protection sont les solutions les plus adaptées à vos besoins de sécurité Active Directory.

(Dernière mise à jour le 28/06/2023)