Nous utilisons des cookies et d’autres technologies sur notre site web pour vous proposer l’ensemble de nos fonctionnalités. Ils peuvent également être mis en place à des fins d’analyse. En continuant à utiliser notre site web, vous acceptez l’utilisation de cookies. Pour plus d’informations, notamment sur la manière de les désactiver, veuillez consulter notre politique de confidentialité.

Comment amener les décideurs à approuver votre projet de sécurisation des mots de passe ?

Table of Contents

Si les administrateurs informatiques comprennent souvent de manière innée le coût d’une absence de prise en compte d’un projet de cybersécurité, il peut être difficile de faire comprendre aux dirigeants non informatiques pourquoi certains projets doivent être prioritaires.

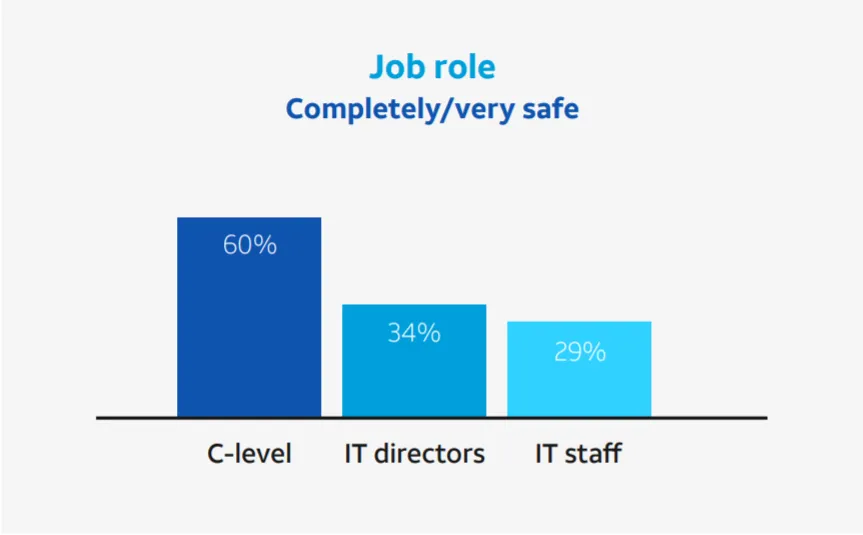

Dans leur enquête de juillet 2018, Spiceworks et AT&T ont constaté que 60 % des cadres dirigeants estiment que les solutions actuelles les protègent complètement ou très bien, contre seulement 29 % des pros de l’informatique.

En outre, seuls 53 % des décideurs informatiques estiment que les dirigeants d’entreprise comprennent l’importance de la sécurité dans tous les aspects de l’entreprise – et pour les organisations dont la gestion de la sécurité est exclusivement interne, ce pourcentage tombe à 39 %.

Les dirigeants peuvent considérer les projets de cybersécurité comme des polices d’assurance : ils essaient de s’en sortir avec “assez” et ne s’inquiètent pas trop des conséquences de ne pas en faire plus.

Alors comment un administrateur informatique peut-il briser cette perception ?

Il existe quelques tactiques que les départements informatiques ont adoptées pour réussir à obtenir un budget pour leurs projets de cybersécurité ou de sécurité des mots de passe.

- Introduire la peur

- Construire le dossier sous la forme d’un business case

- Souligner les exigences en matière de conformité

- Insister sur la comparaison avec la concurrence et les confrères

Voyons comment utiliser chacune de ces tactiques.

La peur

Lorsque nous parlons d’introduire la peur comme tactique pour faire approuver un projet de sécurité des mots de passe, nous ne suggérons pas de créer une peur déraisonnable.

La réalité de ce qui pourrait arriver si une vulnérabilité particulière en matière de cybersécurité n’est pas prise en compte est réellement effrayante.

Quel est l’un des scénarios les plus effrayants pour votre organisation ? Gérez-vous le service d’informatique d’un hôpital dont le système compromis pourrait entraîner la mort de patients ? Ou dans le cas d’une société d’investissement, qu’adviendrait-il des transactions, seraient-elles gelées ? Ou que se passerait-il pour une entreprise préparant une fusion confidentielle et dont l’avantage concurrentiel serait perdu si la nouvelle se répandait ?

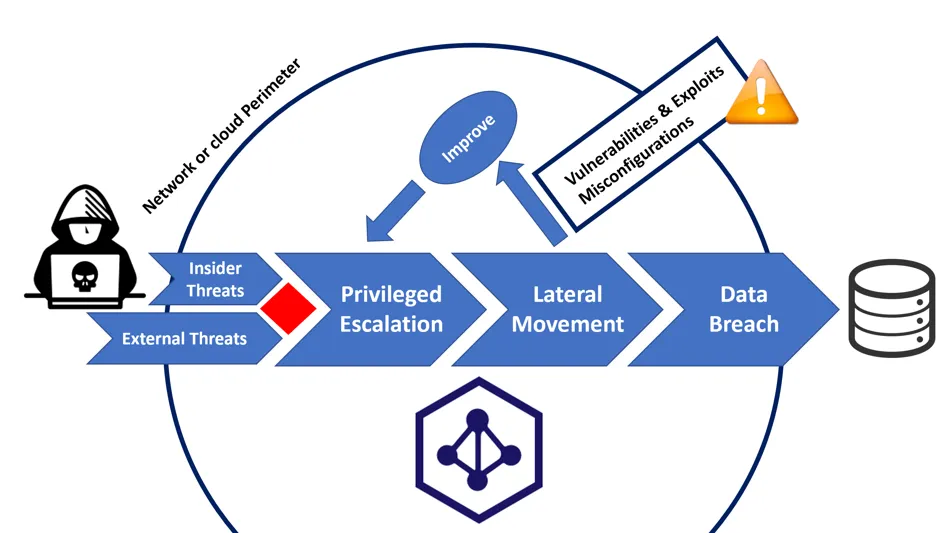

Ajoutez à cela la facilité avec laquelle on peut s’y introduire. Pas besoin de piratage – avec des listes facilement accessibles de milliards de mots de passe courants ou compromis, les pirates n’ont pas besoin de pirater pour s’introduire. Akamai, une entreprise d’infrastructure Internet, a trouvé près de 30 milliards de tentatives d’attaque par bourrage d’identifiants documentées en 2018.

Les plus efficaces qui utilisent cette tactique introduisent également des spécificités de votre propre environnement pour enfoncer le clou. Prenez le scénario le plus effrayant et montrez ensuite à votre décideur à quel point il serait facile pour un attaquant d’accéder exactement à cela. Faites ensuite comprendre à quel point ces attaques sont courantes.

Le Business Case

Une autre tactique qui peut être utile est de transformer le problème de la vulnérabilité des mots de passe en un problème financier.

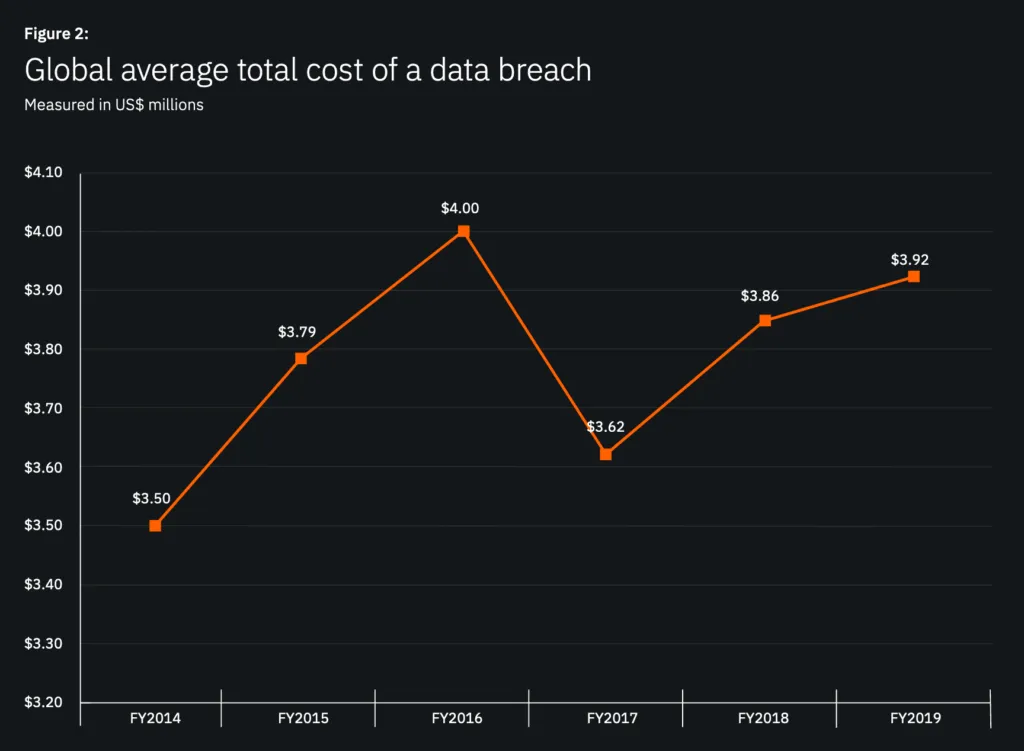

Not sure how to articulate the cost of a possible breach? From lost business to regulatory fines and remediation costs, data breaches have far reaching Vous ne savez pas comment expliquer le coût d’une éventuelle violation ? Qu’il s’agisse d’une perte d’activité, d’amendes réglementaires ou de coûts d’assainissement, les violations de données ont des conséquences considérables. Le Ponemon Institute a constaté que le coût total moyen d’une violation de données était de 3,92 millions de dollars américains (près de 3,5 millions d’euros) en 2019.

Ce coût total moyen était plus élevé si votre entreprise se trouvait aux États-Unis (7,24 millions d’euros) ou dans le secteur de la santé (5,7 millions d’euros).

Bien entendu, ces chiffres ne tiennent pas compte des coûts plus difficiles à estimer, notamment l’impact sur la réputation de votre entreprise, la confiance dans la marque ou d’autres pertes concurrentielles.

La mise en conformité

Certains décideurs peuvent être plus enclins à prendre des risques lorsqu’il s’agit de besoins de conformité découlant d’audits réguliers ou d’exigences en matière de chaîne d’approvisionnement.

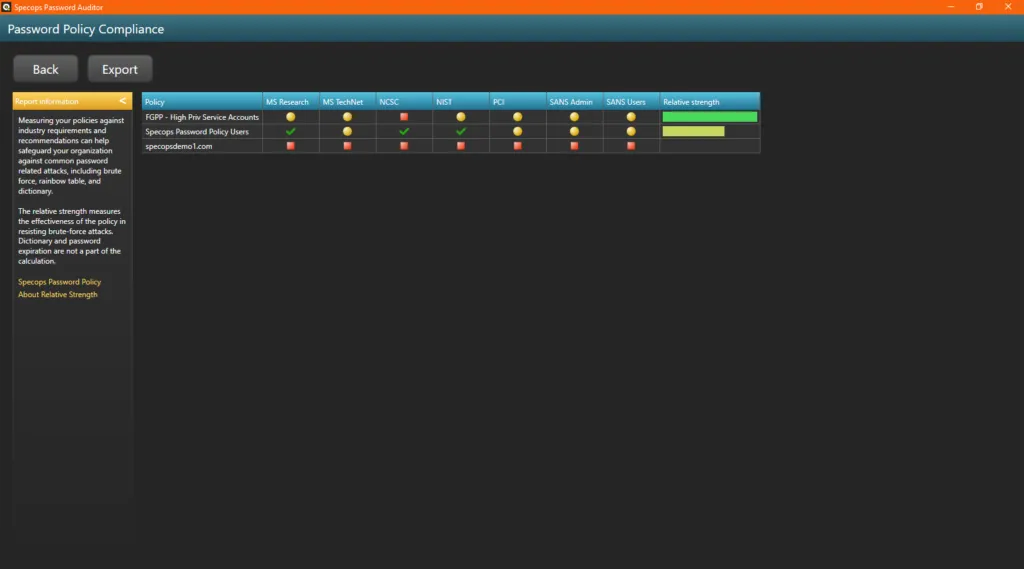

Commencez par définir l’ensemble des normes que vous êtes légalement tenu de respecter. Qu’il s’agisse de NCSC, NIST, PCI ou autre.

Ensuite, expliquez en détail comment vous n’êtes pas actuellement en conformité et comment votre projet peut vous aider à répondre à cette exigence.

Specops Password Auditor dispose d’un excellent rapport de conformité qui facilite cette partie d’analyse pour vos projets de sécurité des mots de passe.

La pression sociale

Si tout le reste échoue, la pression sociale en prenant l’exemple des confrères de votre secteur peut être efficace.

Quelle part de votre budget informatique est consacrée à la sécurité ? Correspond-il à celui de votre secteur ? Si ce n’est pas le cas, le fait de partager ce que vos pairs dépensent pourrait vous aider à argumenter en faveur de votre projet.

Gartner a noté en 2019 que, dans tous les secteurs d’activité, les dépenses moyennes consacrées à la cybersécurité représentent 5 % à 8 % du budget technologique global. Dans le secteur manufacturier, 2 % à 4 % du budget est une moyenne, bien que d’autres secteurs dépensent beaucoup plus. Les entreprises de services financiers, par exemple, consacrent 10 à 15 % de leur budget informatique à la cybersécurité.

Rendre les choses concrètes

En combinant les tactiques ci-dessus avec des mesures réelles sur la façon dont les vulnérabilités des mots de passe de votre organisation sont justes, cette conversation passera de théorique à plus pressante.

Découvrez en quelques minutes combien de mots de passe de votre organisation sont faibles ou connus pour être compromis en exécutant votre propre analyse Specops Password Auditor.

Specops Password Auditor est un outil gratuit en lecture seule qui analyse votre Active Directory à la recherche de vulnérabilités liées aux mots de passe. Les résultats comprennent plusieurs rapports interactifs que vous pouvez explorer, ainsi qu’un rapport PDF de synthèse exportable que vous pouvez partager avec les décideurs qui ne partagent pas nécessairement vos connaissances techniques.

HAvez-vous déjà effectué votre analyse (gratuite) de Specops Password Auditor ? Découvrez aujourd’hui le score de vulnérabilité de votre mot de passe : https://specopssoft.com/fr/produits/specops-password-auditor/

(Dernière mise à jour le 02/12/2021)