Cómo forzar el cambio de contraseña en el siguiente inicio de sesión en Entra ID (antes Azure AD)

Table of Contents

Entra ID (anteriormente Azure AD) es el componente central de la gestión de identidades y accesos en Microsoft Azure y, por extensión, en Microsoft 365. Gestionar usuarios y contraseñas en las cuentas corporativas requiere entender cómo maneja Entra ID los cambios de contraseña, especialmente cuando las cuentas se sincronizan desde entornos locales de Active Directory.

Forzar a los usuarios a cambiar la contraseña en el siguiente inicio de sesión es una práctica habitual desde hace años. Pero ¿cómo se implementa en Entra ID cuando las cuentas y contraseñas provienen de un Active Directory local? A continuación, repasamos cómo se realiza este proceso y qué consideraciones debes tener en cuenta.

Las razones detrás de “El usuario debe cambiar la contraseña en el siguiente inicio de sesión”

La contraseña de un usuario es la primera línea de defensa frente a accesos no autorizados. Sin embargo, con el tiempo puede volverse vulnerable por ataques de phishing, brechas accidentales de datos, ataques de fuerza bruta u otras técnicas de ciberataque. La directiva “cambiar la contraseña en el siguiente inicio de sesión” es una medida proactiva que ayuda a mantener la seguridad de las credenciales.

Algunas de las razones más comunes por las que una organización aplicaría esta medida incluyen:

- Protocolos tras una brecha de seguridad: cambiar contraseñas reduce el riesgo de que las credenciales comprometidas sigan siendo válidas. Tras un incidente de seguridad, forzar el restablecimiento garantiza que las cuentas afectadas queden protegidas.

- Procesos de incorporación (onboarding): cuando un nuevo usuario se une a la organización, suele recibir una contraseña temporal. Obligarle a cambiarla garantiza que solo el usuario conozca su nueva contraseña.

- Caducidad de contraseñas: los cambios periódicos reducen la ventana de oportunidad para accesos no autorizados.

- Restablecimientos por parte del helpdesk: si un técnico de soporte restablece la contraseña de un usuario, es buena práctica forzar al usuario a cambiarla en su próximo inicio de sesión, asegurando que nadie más la conozca.

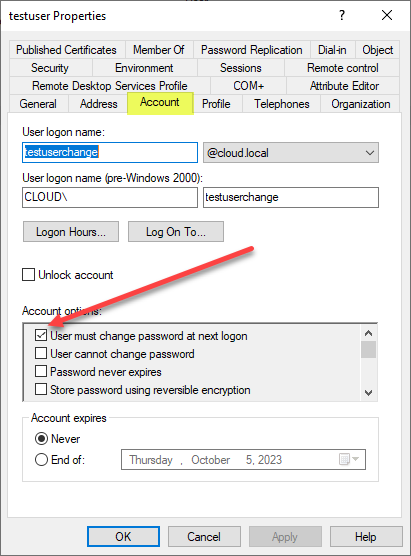

A continuación, se muestra un ejemplo de la opción de Active Directory Domain Services: El usuario debe cambiar la contraseña en el siguiente inicio de sesión.

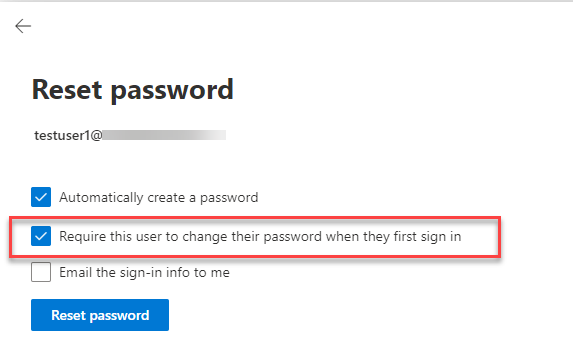

En un entorno SaaS de Microsoft 365, un administrador puede seleccionar “Restablecer contraseña” y marcar la opción: El usuario debe cambiar la contraseña en el primer inicio de sesión.

¿Cómo se puede automatizar la sincronización de contraseñas entre Active Directory local y Entra ID?

Sincronización de cambios de contraseña con Entra ID

Por lo general, las organizaciones que migran a una infraestructura híbrida con recursos en Microsoft 365 configuran Microsoft Entra Connect (anteriormente Azure AD Connect). Esta herramienta sincroniza las cuentas del Active Directory local con Entra ID.

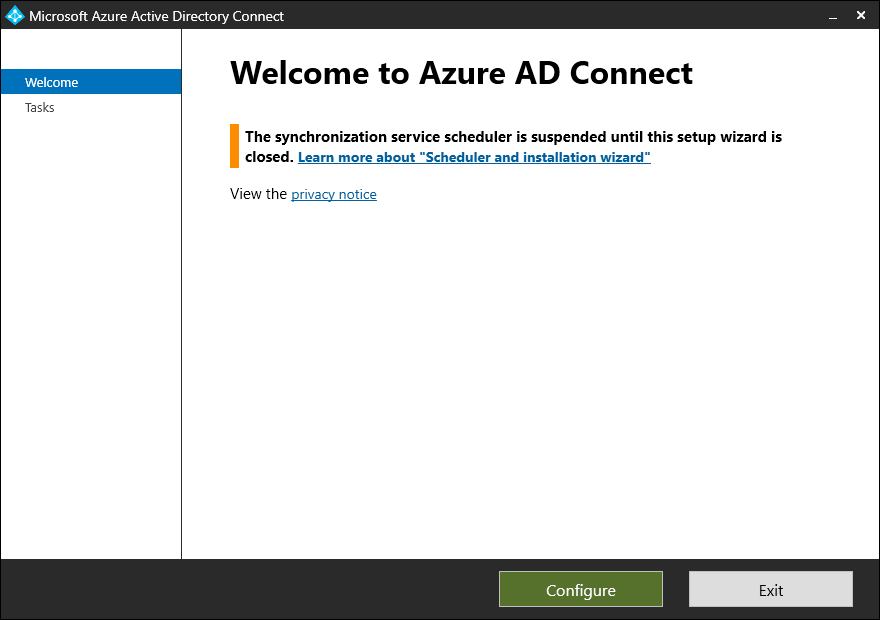

Los administradores instalan y ejecutan el asistente de configuración de Microsoft Entra Connect para definir las opciones de sincronización de cuentas y contraseñas entre el entorno local de Active Directory y Entra ID.

Microsoft Entra Connect: herramienta utilizada para sincronizar cuentas locales con Entra ID. A través de Microsoft Entra Connect, los cambios de contraseñas aplicados en el Active Directory local pueden reflejarse en Entra ID.

Al usar Microsoft Entra Connect, los administradores deben tener en cuenta varios escenarios:

- Password writeback: si está habilitada la opción “Autoservicio de restablecimiento de contraseña”, los cambios realizados en Entra ID no se reflejarán en el AD local a menos que “password writeback” también esté activado.

- Métodos de autenticación: según la política de contraseñas de Entra ID y las configuraciones del AD local, puede que ciertos métodos de autenticación no apliquen el cambio de contraseña de forma inmediata.

- Política de contraseña en Entra ID vs. políticas locales: pueden existir discrepancias entre las políticas locales y las de Entra ID, especialmente si se han aplicado políticas personalizadas. Es importante entender y armonizar ambas configuraciones.

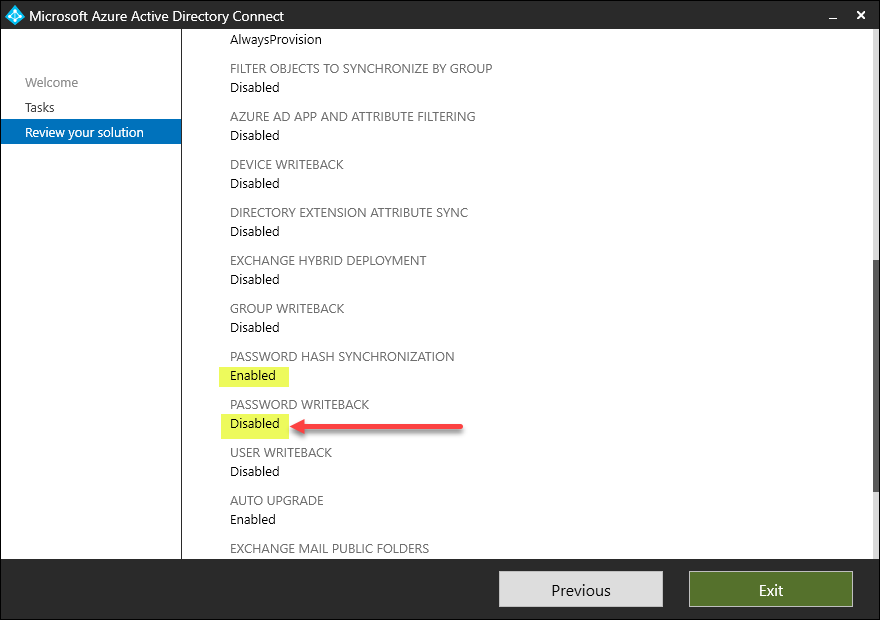

En el siguiente ejemplo, vemos una configuración de Microsoft Entra Connect con la sincronización de hash de contraseñas habilitada, pero con password writeback deshabilitado. Si estás utilizando Specops Password Policy junto con Microsoft Entra Connect, se recomienda activar password writeback en esta sección.

Flujo del cambio de contraseña forzado

Cuando un usuario inicia sesión por primera vez, o un administrador ha restablecido su contraseña, la práctica habitual es obligarle a cambiarla inmediatamente. El administrador marca la opción “El usuario debe cambiar la contraseña en el siguiente inicio de sesión” en la cuenta del usuario. Este sistema de contraseñas temporales garantiza que solo el usuario legítimo conozca las credenciales tras el primer uso, reduciendo el riesgo de incidentes de seguridad.

¿Que se necesita para que Microsoft Entra Connect detecte correctamente estos cambios y sincronice el atributo de cambio forzado junto con la contraseña temporal?

Sincronizar cambios forzados de contraseña con Azure

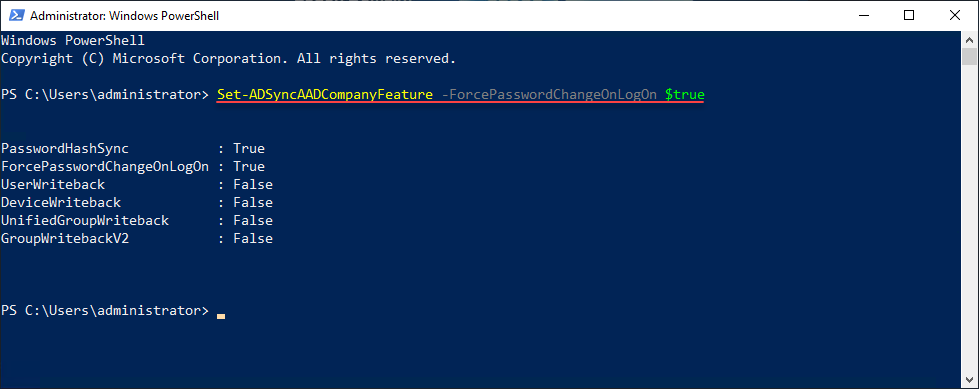

Por defecto, la opción “El usuario debe cambiar la contraseña en el siguiente inicio de sesión” no se sincroniza desde el AD local hacia Entra ID. Para habilitar esta sincronización, es necesario activar la función ForcePasswordChangeOnLogOn, mediante el siguiente comando de PowerShell en el servidor de Microsoft Entra Connect:

Set-ADSyncAADCompanyFeature -ForcePasswordChangeOnLogOn $true

A continuación, hemos ejecutado el cmdlet de PowerShell en nuestro servidor Microsoft Entra Connect para habilitar la función ForcePasswordChangeOnLogon.

Sin embargo, existen varios puntos claves a tener en cuenta en este proceso relacionado con la sincronización de cuentas:

- Simplemente marcar “forzar cambio de contraseña” no activa el proceso retroactivamente. Solo sincroniza los eventos futuros en los que se establezca la opción “El usuario debe cambiar la contraseña en el siguiente inicio de sesión”. No se sincroniza con instancias ya existentes.

- Los usuarios con el atributo “Password never expires” en AD no recibirán la solicitud de cambio en Entra ID. Por lo tanto, no aparecerán instrucciones para realizar el cambio en su siguiente inicio de sesión.

- Los usuarios recién creados en AD con “El usuario debe cambiar la contraseña en el siguiente inicio de sesión” siempre serán obligados a cambiar su contraseña al iniciar sesión por primera vez, sin depender del parámetro ForcePasswordChangeOnLogOn. Esto se debe a que estas cuentas nuevas se crean sin contraseña en Entra ID, por lo que esta función solo afecta a los casos de restablecimientos administrativos.

Para más información, consulta la documentación oficial de Microsoft: Implementación de la sincronización de hash de contraseña con la sincronización de Microsoft Entra Connect.

Nota sobre los equipos unidos a Entra ID

Existe una limitación importante en el ecosistema de Microsoft: un usuario nunca será obligado a cambiar su contraseña al iniciar sesión o desbloquear un equipo unido únicamente a Entra ID.

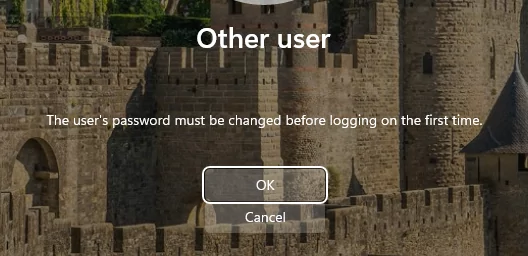

En cambio, en los equipos unidos a un dominio local o híbrido (Azure AD híbrido), esto no es un problema: la autenticación se realiza contra el AD local, y el usuario deberá cambiar su contraseña, siempre que esté en red y no inicie sesión con credenciales en caché:

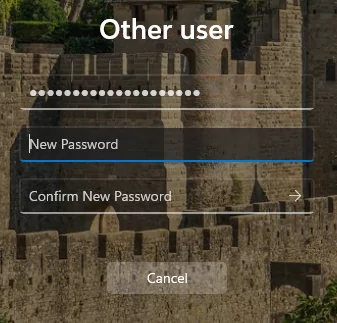

En este punto, el usuario pulsa OK y se muestra el cuadro de diálogo Cambiar contraseña:

Sin embargo, en los equipos únicamente unidos a Entra ID, la autenticación se realiza directamente contra Azure, y Microsoft no fuerza el cambio antes de iniciar sesión. Es probable que esto se deba a la eliminación del cuadro de diálogo local de cambio de contraseña. Si el usuario pulsa Ctrl + Alt + Supr y selecciona Cambiar contraseña, se le redirige a su sesión de inicio y se abre una página de cambio de contraseña de Microsoft en su navegador predeterminado.

Por tanto, si un usuario que trabaja únicamente en un equipo unido a Entra ID no cambia su contraseña por iniciativa propia, puede que no se le solicite hacerlo hasta el siguiente inicio de sesión en otro dispositivo.

Puntos futuros a considerar

- Contraseñas temporales: aunque Azure puede exigir que un usuario cambie su contraseña temporal en el siguiente inicio, algunos servicios o aplicaciones conectadas a Entra ID pueden no reconocer ese evento de cambio y permitir el acceso con la contraseña temporal (como ocurre en los equipos solo unidos a Entra ID).

- Duración de caducidad de contraseñas: la configuración predeterminada de Azure puede diferir de la establecida en el AD local, lo que genera confusión sobre cuándo caducan las contraseñas.

- Estrategia global de contraseñas: forzar cambios de contraseña ha sido durante años un pilar de las políticas de seguridad en entornos con Active Directory local.

Sin embargo, al migrar hacia infraestructuras basadas en SaaS como Microsoft 365, es esencial comprender cómo funcionan los restablecimientos forzados entre las cuentas sincronizadas del AD local y Entra ID.

¿Tu Active Directory necesita una revisión de seguridad? Ejecuta un análisis de solo lectura con nuestra herramienta gratuita Specops Password Auditor. Obtendrás un informe personalizado con detalles sobre contraseñas filtradas o comprometidas, cuentas de usuario inactivas o antiguas, y tu nivel de cumplimiento con los principales estándares y normativas de ciberseguridad.

Última actualización el 18/11/2025