Wie Sie Entra MFA mit Specops uReset und Secure Service Desk optimieren

Table of Contents

Wir von Specops Software arbeiten eng mit vielen Kunden zusammen und unterstützen sie bei den Herausforderungen, denen sie beim Übergang zu sichereren Authentifizierungsmethoden begegnen. Dies ist angesichts der zunehmenden Komplexität und Häufigkeit von Cyberangriffen immer wichtiger geworden. Unsere Mission ist es, Organisationen Lösungen und Fachwissen anzubieten, um Bedrohungsakteure abzuschrecken und aufzuhalten. Eines der leistungsstärksten und beliebtesten Tools hierfür ist Microsoft Entra ID, insbesondere bei der Integration von Entra MFA mit anderen Drittanbieteranwendungen. Dieser Beitrag führt Sie durch die Optimierung von Entra ID mit zwei unserer beliebtesten Produkte: Specops uReset und Specops Secure Service Desk.

Warum Entra MFA verwenden?

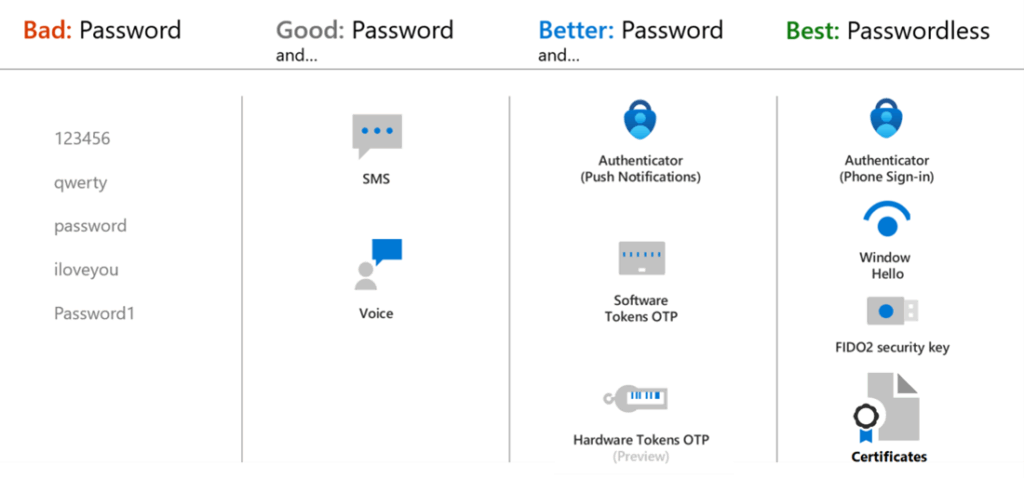

Da Cyberangriffe immer häufiger, ausgefeilter und schädlicher werden, hat Microsoft die obligatorische Multi-Faktor-Authentifizierung (MFA) für alle Azure-Anmeldungen eingeführt. Untersuchungen von Microsoft zeigen, dass MFA mehr als 99,2 % der Angriffe auf kompromittierte Konten blockieren kann. Bei der Auswahl der MFA-Methoden, die Sie Ihren Benutzern zur Verfügung stellen möchten, sollten Sie die Sicherheit und Benutzerfreundlichkeit der verfügbaren Methoden berücksichtigen.

Für die beste Flexibilität und Benutzerfreundlichkeit verwenden viele Azure-Kunden die Microsoft Authenticator-App. Sie bietet die beste Benutzererfahrung und mehrere Methoden, wie z. B. die kennwortlose Anmeldung und MFA-Push-Benachrichtigungen.

Benutzer richten den Microsoft Authenticator in der Regel mit Push-Benachrichtigungen ein, wobei die Anmeldeerfahrung Folgendes umfasst:

- Benutzernamen eingeben

- Kennwort eingeben

- Bestätigen Sie die Anmeldung mit einer Push-Benachrichtigung in der Microsoft Authenticator-App (und verifizieren Sie die Push-Benachrichtigung mit einem Code und Biometrie)

Die kennwortlose Option

Benutzer können ihre Anmeldeerfahrung weiter sichern und vereinfachen, indem sie die kennwortlose Anmeldung einrichten. Microsoft Authenticator kann verwendet werden, um sich bei jedem Microsoft Entra-Konto anzumelden, ohne ein Kennwort zu verwenden. Microsoft Authenticator verwendet die schlüsselbasierte Authentifizierung, um eine Benutzeranmeldeinformation zu aktivieren, die an ein Gerät gebunden ist, wobei das Gerät eine PIN oder Biometrie verwendet.

Anstatt nach der Eingabe des Benutzernamens eine Kennwortabfrage zu sehen, umfasst die Anmeldeerfahrung Folgendes:

- Benutzernamen eingeben

- Schließen Sie die Anmeldung mit einer Push-Benachrichtigung in der Microsoft Authenticator-App ab (und verifizieren Sie die Push-Benachrichtigung mit einem Code und Biometrie)

Microsoft empfiehlt kennwortlose Authentifizierungsmethoden wie Windows Hello, Passkeys (FIDO2) und die Microsoft Authenticator-App, da diese die sicherste Anmeldeerfahrung bieten. Obwohl sich ein Benutzer mit anderen gängigen Methoden wie Benutzername und Kennwort anmelden kann, sollten Kennwörter durch sicherere Authentifizierungsmethoden ersetzt werden.

Implementierung der kennwortlosen Anmeldung

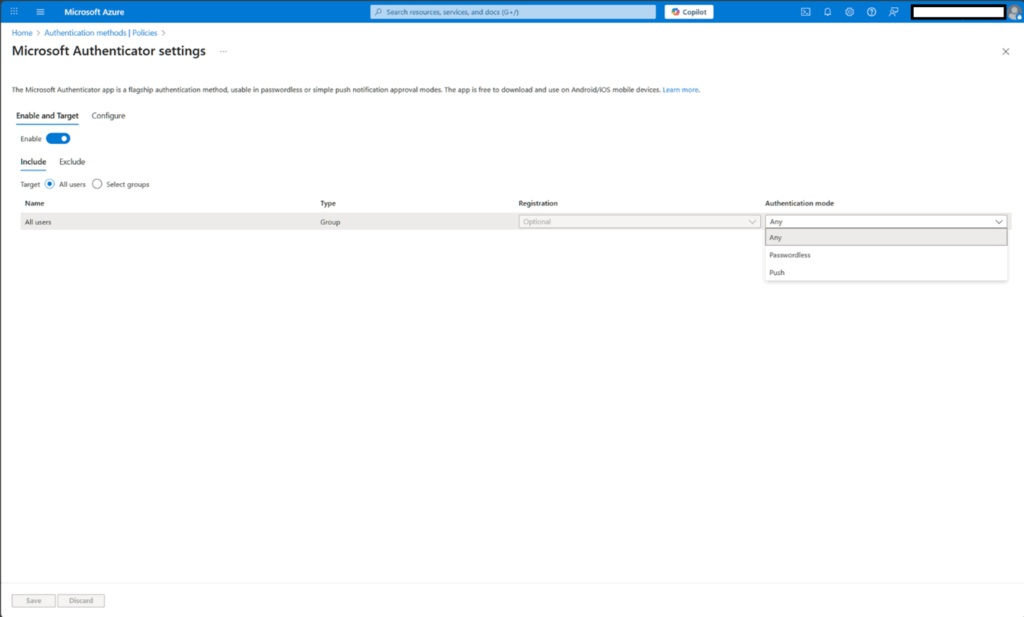

Entra-Administratoren können bestätigen, dass die Microsoft Authenticator-Richtlinie so konfiguriert ist, dass die Verwendung der kennwortlosen Anmeldung zulässig ist.

- Melden Sie sich unter https://portal.azure.com an

- Navigieren Sie zu Microsoft Entra-Authentifizierungsmethoden > Richtlinien > Microsoft Authenticator.

- Vergewissern Sie sich, dass die Dropdown-Liste Authentifizierungsmodus auf „Beliebig“ oder „Kennwortlos“ eingestellt ist. Die verfügbaren Optionen sind:

- Beliebig – Ermöglicht die Verwendung von Kennwortlos oder Push (dies ist die Standardeinstellung)

- Kennwortlos – Ermöglicht nur die Verwendung von Kennwortlos

- Push – Ermöglicht nur die Verwendung von Push (Kennwort + MFA-Push-Benachrichtigung)

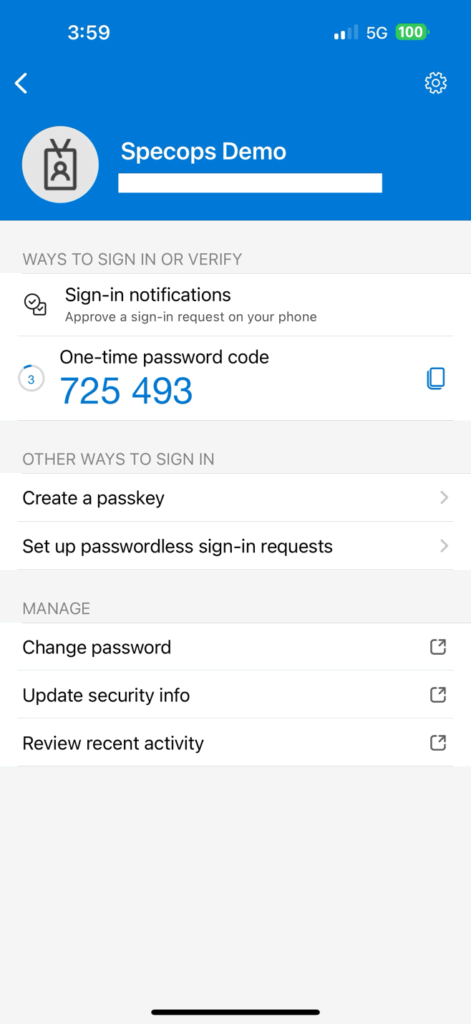

Benutzer wählen in ihrem Konto in der Microsoft Authenticator-App die Option „Kennwortlose Anmeldeanforderungen einrichten“ aus.

Weitere Informationen zur kennwortlosen Anmeldung von Microsoft finden Sie unter den folgenden Links:

- https://learn.microsoft.com/en-us/entra/identity/authentication/concept-authentication-methods

- https://learn.microsoft.com/en-us/entra/identity/authentication/howto-authentication-passwordless-phone

- Identitätsarchitektur: Verwenden der kennwortlosen Anmeldung mit der Microsoft Authenticator-App

Entra-Administratoren können dann die bevorzugte Anmeldemethode für jeden Benutzer auf kennwortlos einstellen:

- Melden Sie sich unter https://portal.azure.com an

- Navigieren Sie zu Microsoft Entra ID > Benutzer > Alle Benutzer.

- Wählen Sie den Benutzer aus, für den Sie eine Aktion ausführen möchten, und wählen Sie Authentifizierungsmethoden aus. Legen Sie dann im rechten Bereich die Standardanmeldemethode auf „Microsoft Authenticator-Benachrichtigung“ fest.

Optimierung der kennwortlosen Entra-Anmeldung und MFA mit Specops Secure Service Desk & Specops uReset

Die Verwendung der kennwortlosen Microsoft Entra-Anmeldung sichert und vereinfacht die Anmeldungen bei Microsoft 365 sowie bei anderen Drittanbieteranwendungen, die in Entra MFA integriert sind, wie z. B. Specops uReset und Secure Service Desk.

- uReset: Ein Self-Service-Portal zum Zurücksetzen von Kennwörtern, in dem Benutzer sich mit MFA verifizieren müssen, um ihre Kennwörter von überall aus zurückzusetzen. Und auf AD-Domänen-Laptops können zwischengespeicherte Anmeldeinformationen auch im Rahmen des Zurücksetzungsprozesses aktualisiert werden, sodass sich Benutzer sofort nach dem Zurücksetzen ihres Kennworts ohne VPN-Verbindung anmelden können.

- Secure Service Desk: Ein Portal für Service-Desk-Mitarbeiter, um Benutzer mit MFA zu verifizieren, bevor sie ihnen jegliche Art von Unterstützung gewähren, sowie Kennwörter für Benutzer zurückzusetzen, sobald diese verifiziert wurden.

Die Entra MFA-Optimierung mit uReset und Secure Service Desk ermöglicht es Benutzern, dieselbe Anmeldeerfahrung und dieselben Methoden zu verwenden, die sie bereits mit Microsoft 365 verwenden, ohne dass zusätzliche MFA-Einrichtungs- oder Registrierungsschritte erforderlich sind.

Einige wichtige Überlegungen bei der Verwendung von Entra MFA

- Specops uReset

- Wenn ein Benutzer sein Kennwort zurücksetzen oder sein Konto entsperren muss (Szenarien, in denen der Benutzer sein aktuelles Kennwort aus irgendeinem Grund vergessen hat oder nicht verwenden kann) und die typische Entra MFA-Anmeldung eines Benutzers Kennwort + MFA verwendet, führt die Anforderung eines Kennworts im Rahmen des Anmeldeprozesses zu einem Problem, bei dem der Benutzer die Anmeldung nicht abschließen kann.

- Für Benutzer mit kennwortloser Entra-Anmeldung können sich Benutzer ohne Kennwort im Rahmen des Anmeldeprozesses authentifizieren und die Anmeldung mit einer Push-Benachrichtigung abschließen (Überprüfen der Push-Benachrichtigung mit einem Code und Biometrie)

- Specops Secure Service Desk

- Bei vielen Service-Desk-Anrufen kann sich ein Benutzer mit einer typischen Entra MFA-Anmeldung mit Kennwort + MFA verifizieren.

- Wenn sich ein Benutzer wegen eines kennwortbezogenen Problems an den Service Desk wendet, führt die Anforderung eines Kennworts im Rahmen des Anmeldeprozesses zu einem Problem, bei dem der Benutzer die Anmeldung nicht abschließen kann.

Die kennwortlose Entra MFA-Anmeldung ermöglicht die erfolgreiche Verwendung von Entra MFA für Kennwortzurücksetzung und Kontoentsperrungsszenarien. Im Folgenden finden Sie exemplarische Vorgehensweisen für die Kennwortzurücksetzung mit Specops uReset, wobei Microsoft Entra MFA mit Kennwort + MFA-Anmeldung mit kennwortloser Anmeldung verglichen wird.

Kennwortzurücksetzung mit Specops uReset unter Verwendung von Microsoft Entra MFA mit Kennwort + MFA-Anmeldung

Führen Sie die folgenden Schritte für eine Kennwortzurücksetzung mit Specops uReset unter Verwendung von Microsoft Entra MFA mit Kennwort + MFA-Anmeldung aus

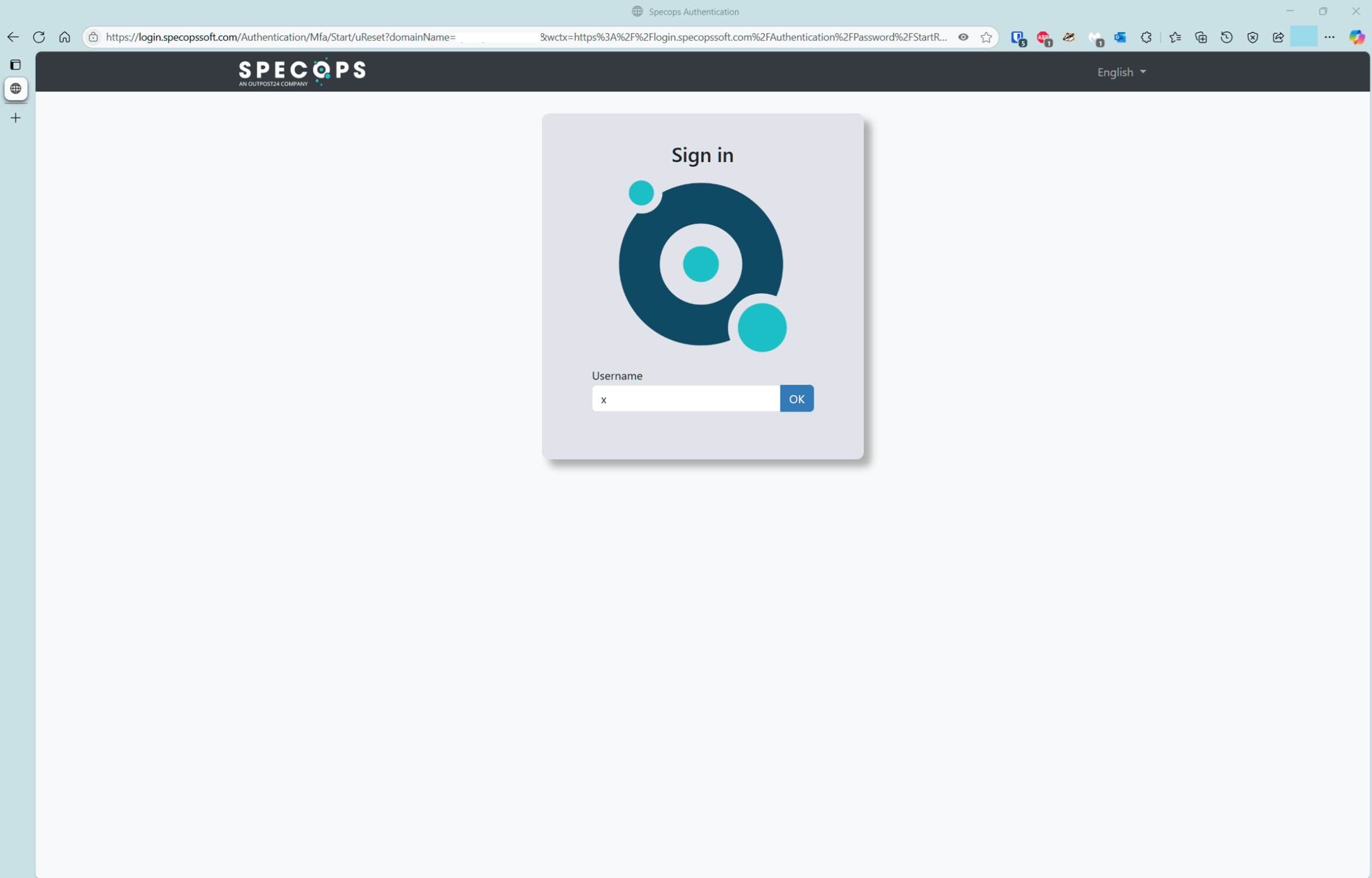

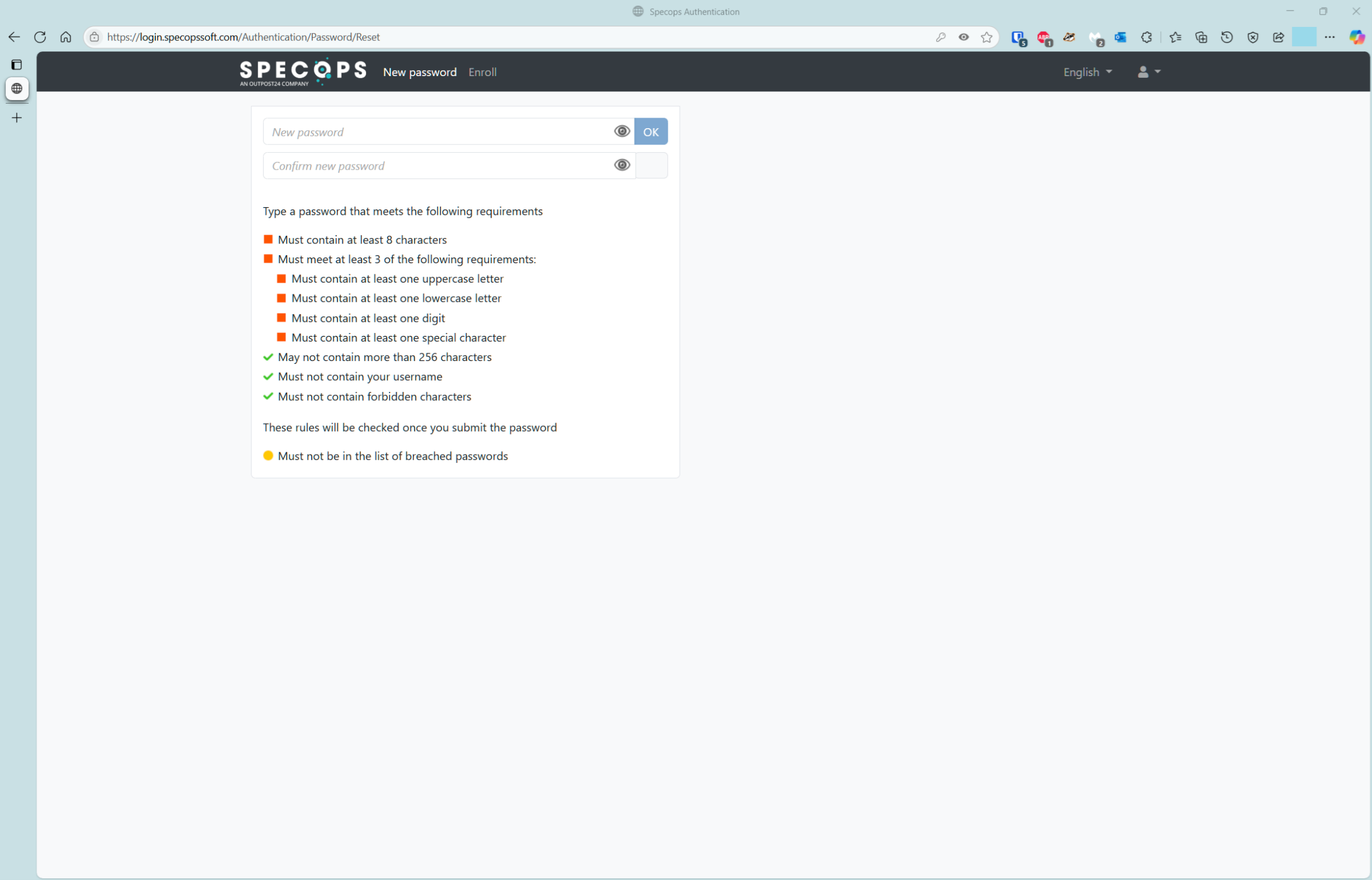

Navigieren Sie zur Seite zum Zurücksetzen des Kennworts Ein Benutzer navigiert zur Kennwortzurücksetzungs-URL, z. B. https://login.specopssoft.com/Authentication/Password/Resetund gibt seinen Benutzernamen ein und klickt auf OK.

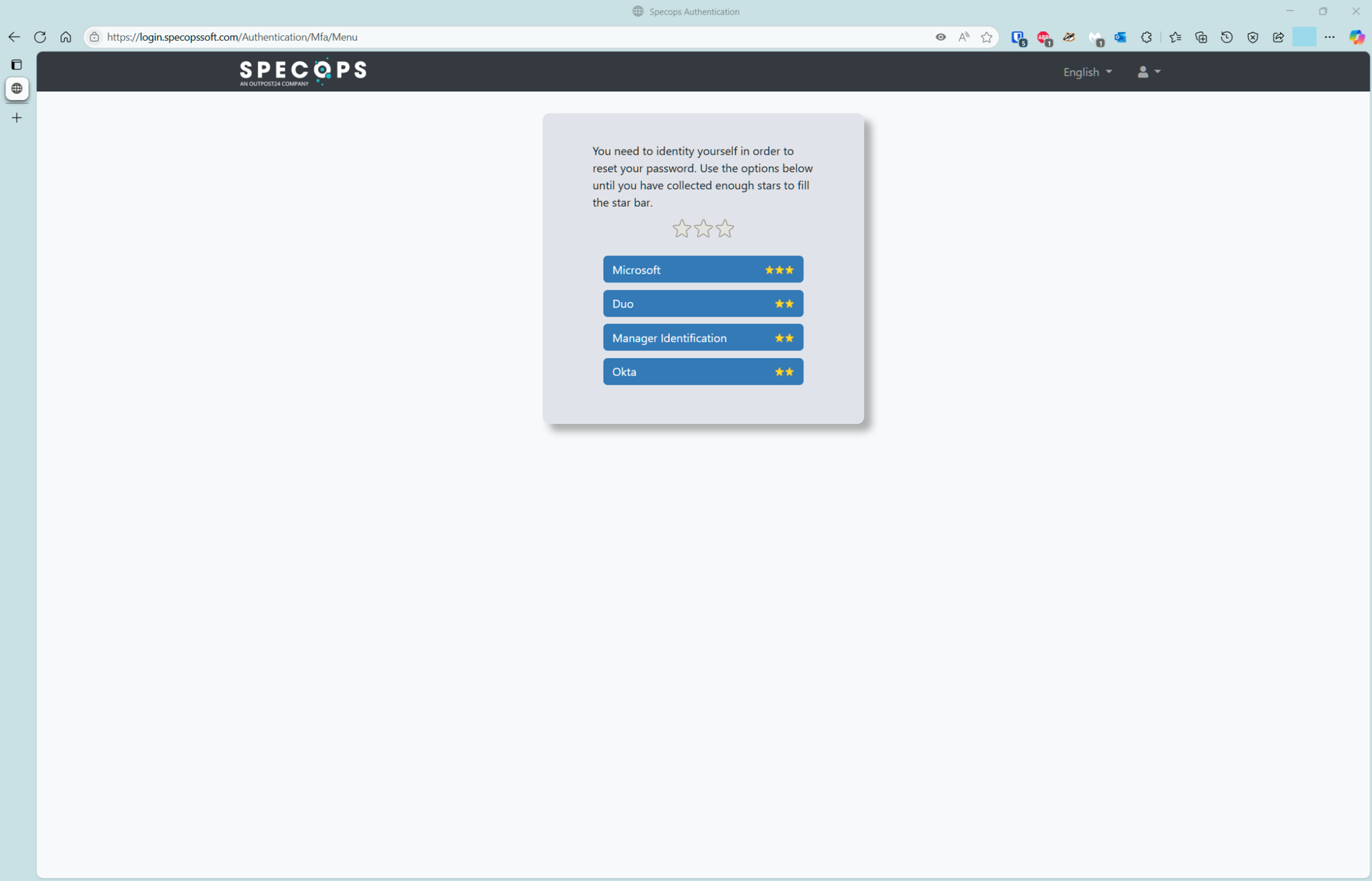

- Wählen Sie Microsoft als MFA-Option aus

Der Benutzer wählt die Microsoft-Option aus der Liste der verfügbaren MFA-Optionen aus, die vom Specops uReset-Administrator definiert wird.

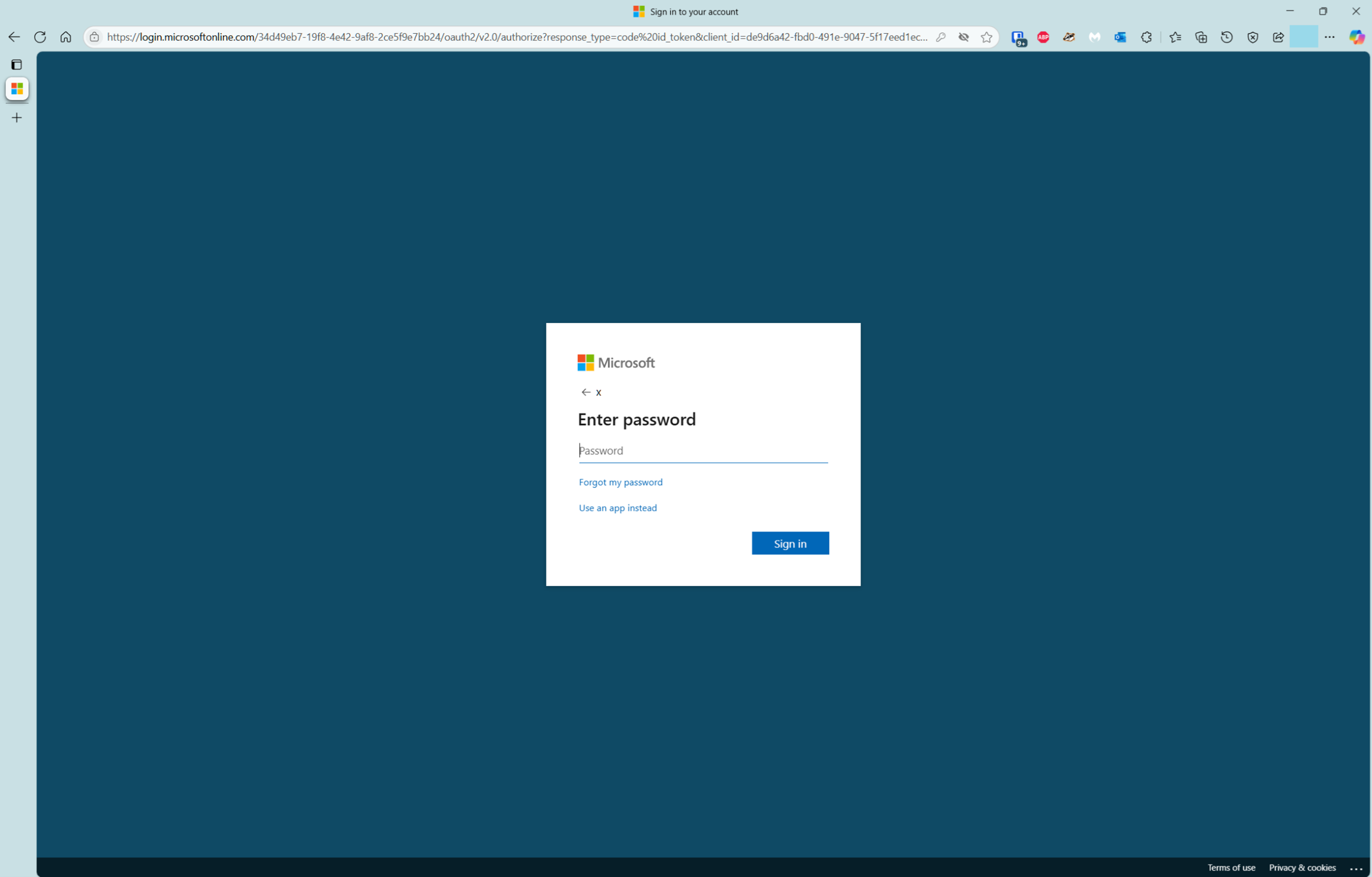

- Weiterleitung zur Kennwortabfrage – Zurücksetzung kann nicht fortgesetzt werden

Der Benutzer wird zur Microsoft Entra-Anmeldeseite weitergeleitet und erhält das Kennwortfeld angezeigt. Da der Benutzer versucht, ein Kennwort zurückzusetzen, weil er das aktuelle Kennwort vergessen hat oder es anderweitig nicht verwenden kann, kann der Benutzer die Kennwortzurücksetzung nicht abschließen.

Kennwortzurücksetzung mit Specops uReset unter Verwendung von Microsoft Entra MFA mit kennwortloser Anmeldung

Führen Sie die folgenden Schritte für eine Kennwortzurücksetzung mit Specops uReset unter Verwendung von Microsoft Entra MFA mit kennwortloser Anmeldung aus:

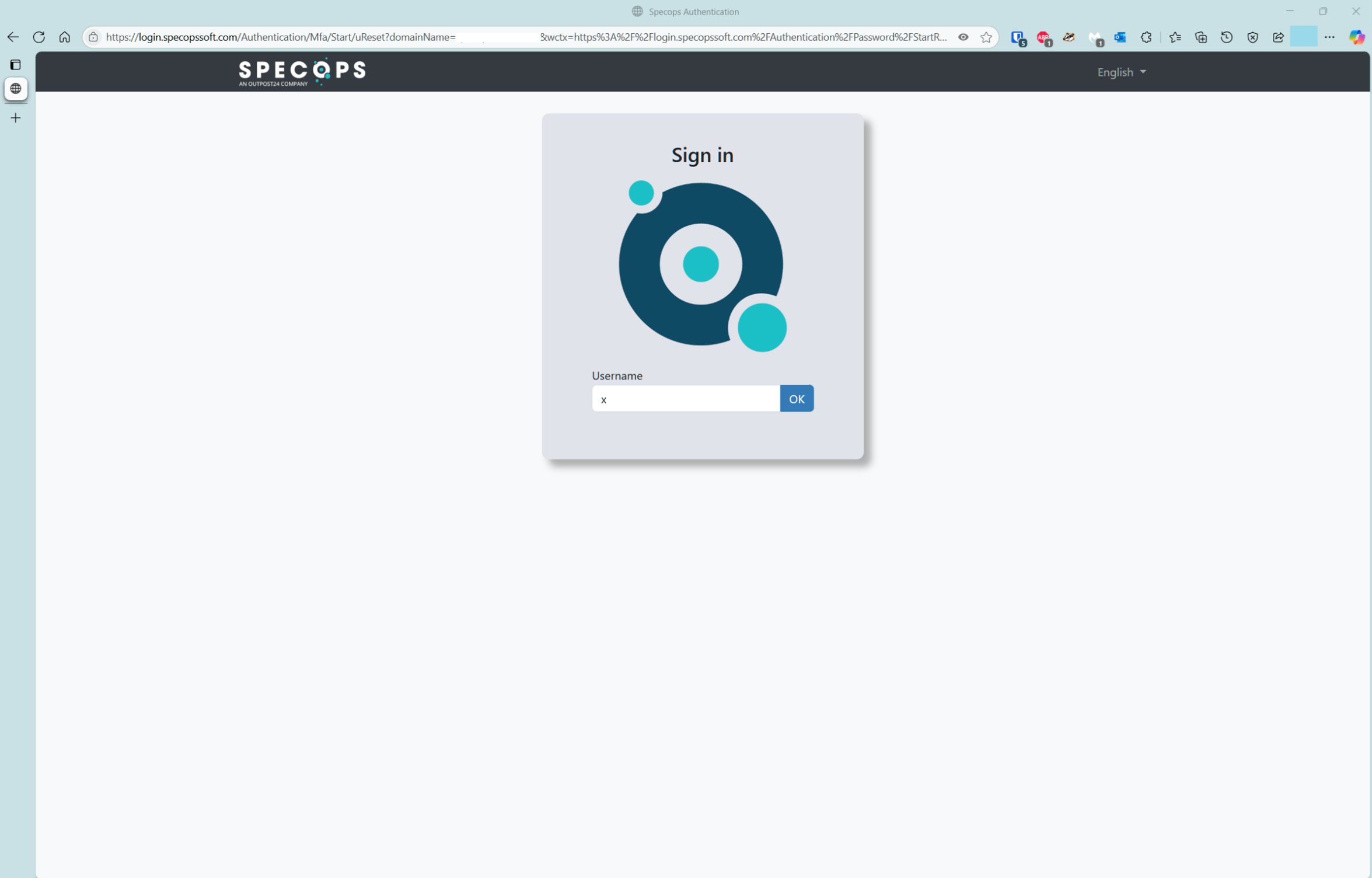

- Navigieren Sie zur Seite zum Zurücksetzen des Kennworts

Ein Benutzer navigiert zur Kennwortzurücksetzungs-URL, z. B. https://login.specopssoft.com/Authentication/Password/Resetund gibt seinen Benutzernamen ein und klickt auf OK.

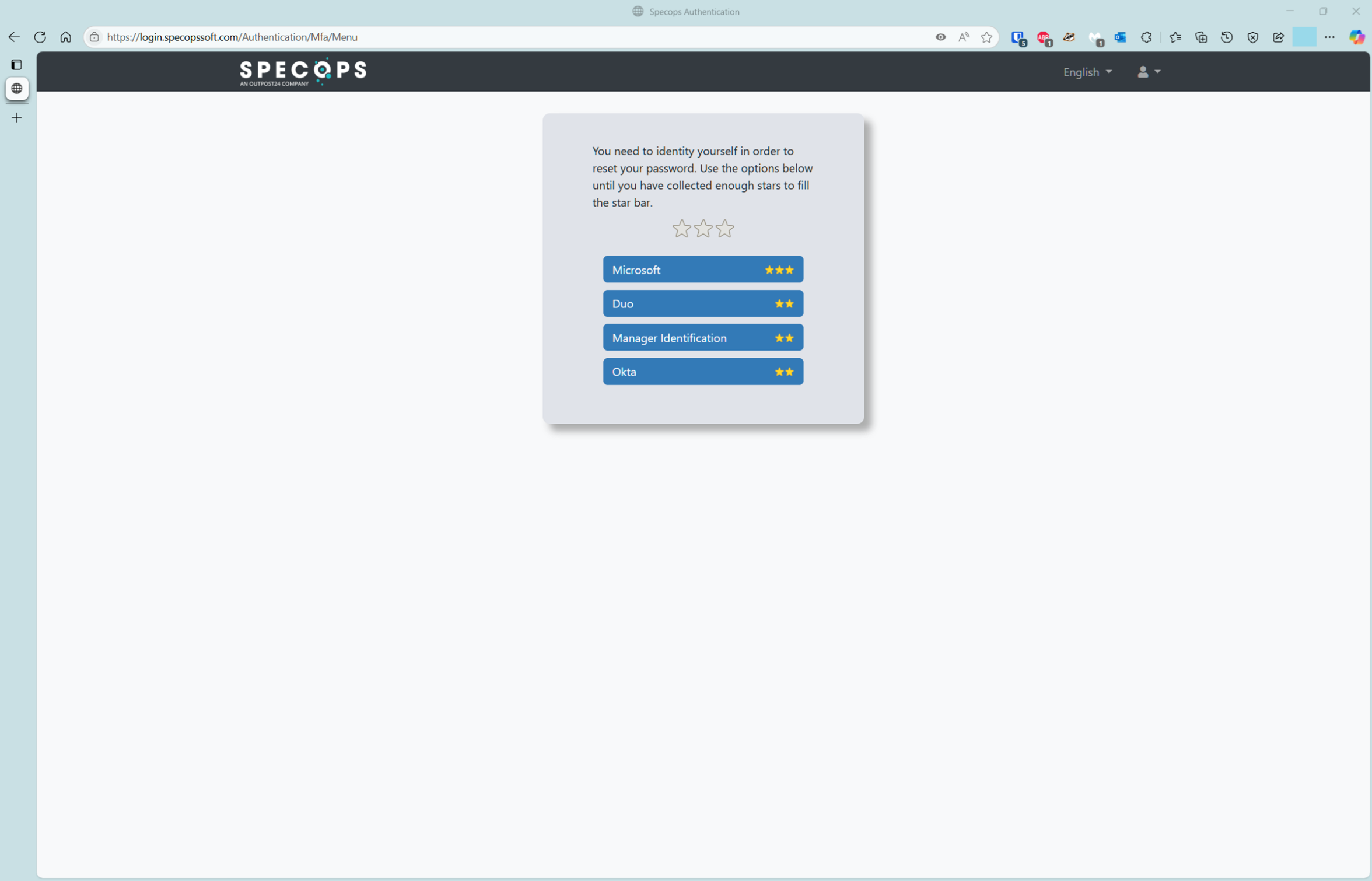

- Wählen Sie Microsoft als MFA-Option aus

Der Benutzer wählt die Microsoft-Option aus der Liste der verfügbaren MFA-Optionen aus, die vom Specops uReset-Administrator definiert wird.

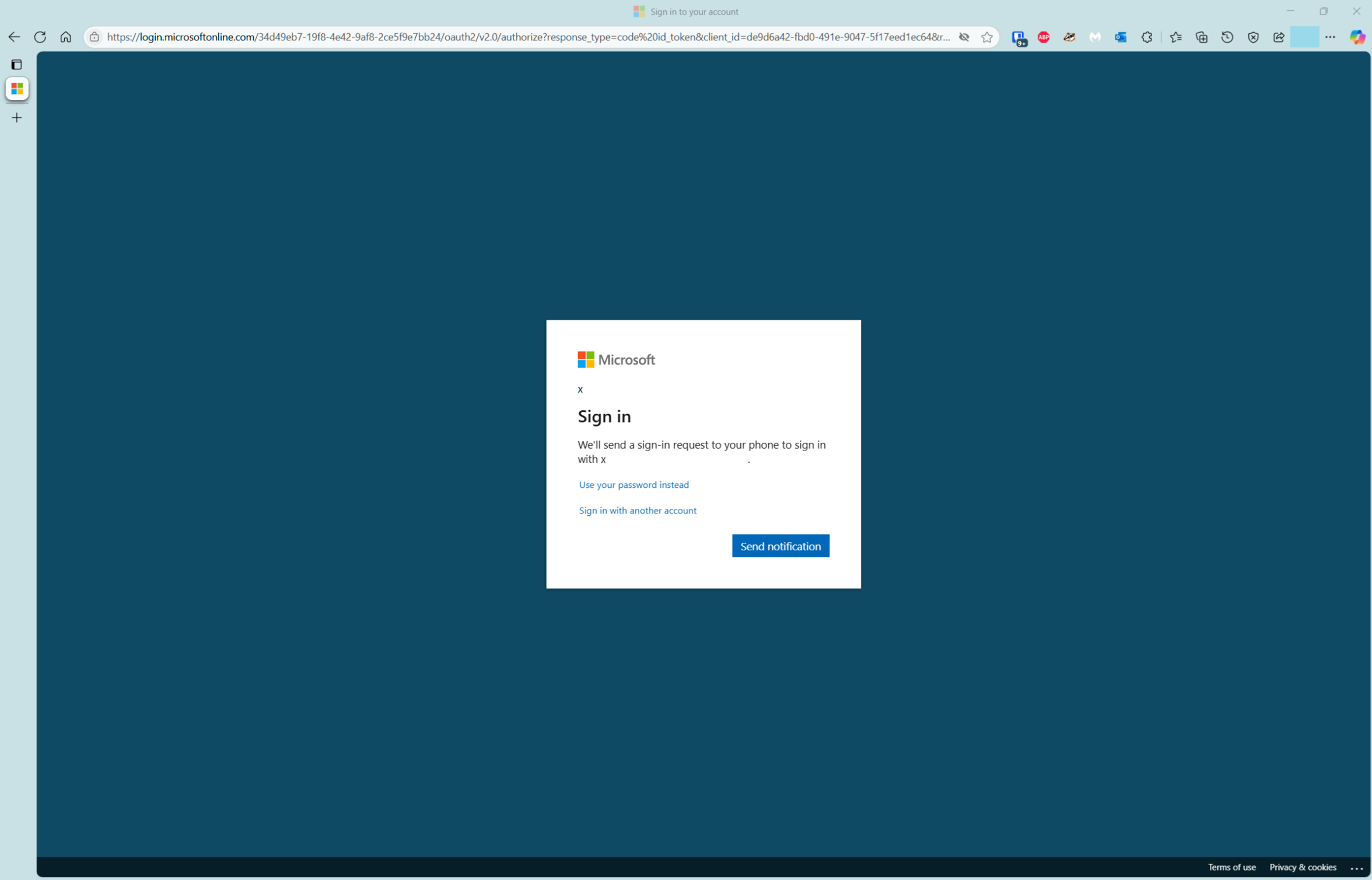

- Weiterleitung zur Microsoft Entra-Anmeldung

Der Benutzer wird zur Microsoft Entra-Anmeldeseite weitergeleitet und erhält die Option, eine Benachrichtigung an seine Microsoft Authenticator-App zu senden. Der Benutzer klickt auf Benachrichtigung senden, um fortzufahren.

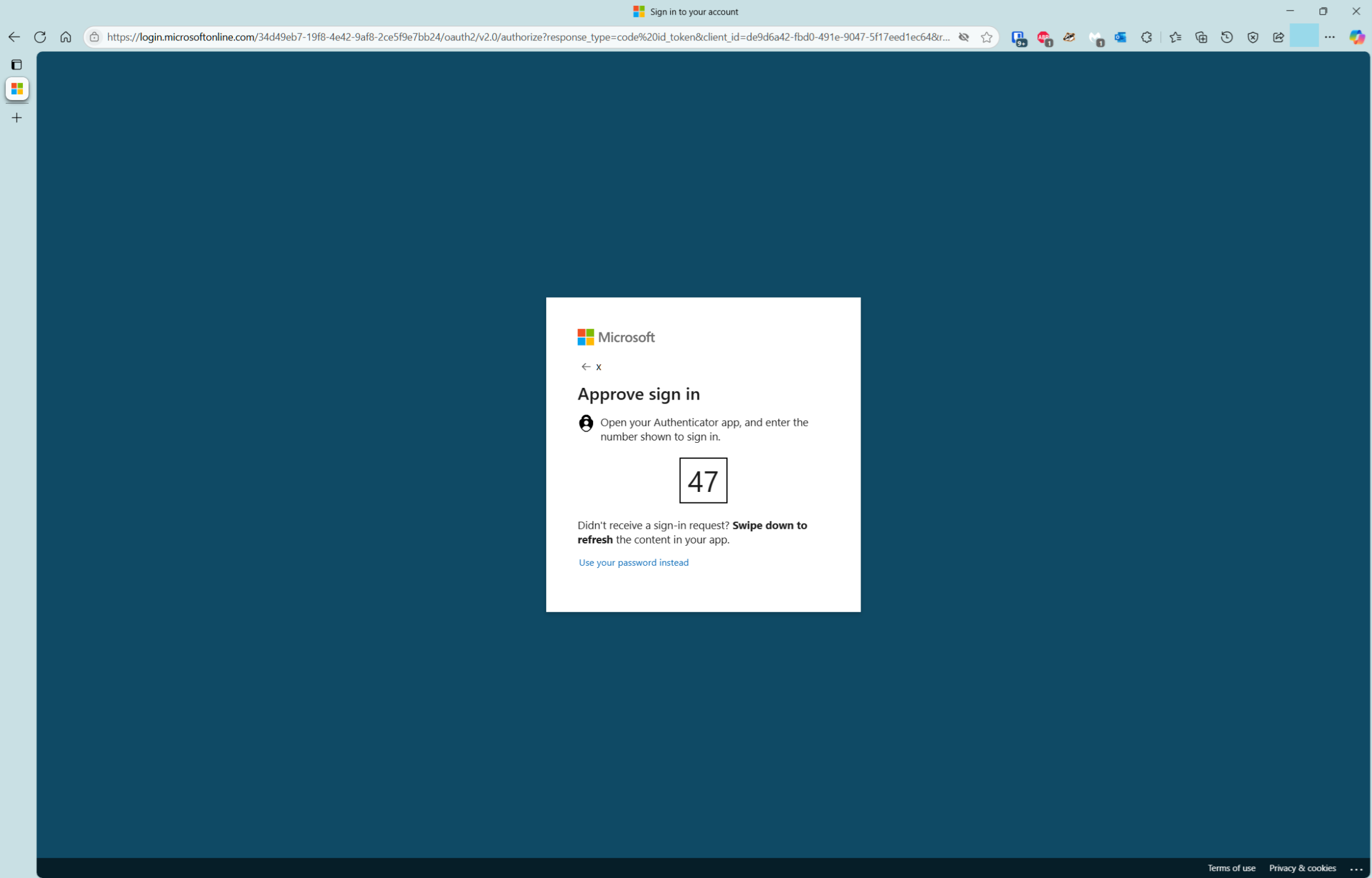

- Authenticator-App-Code empfangen

Dem Benutzer wird dann ein Code angezeigt, den er in die Microsoft Authenticator-App eingeben muss, um die Push-Benachrichtigung zu verifizieren.

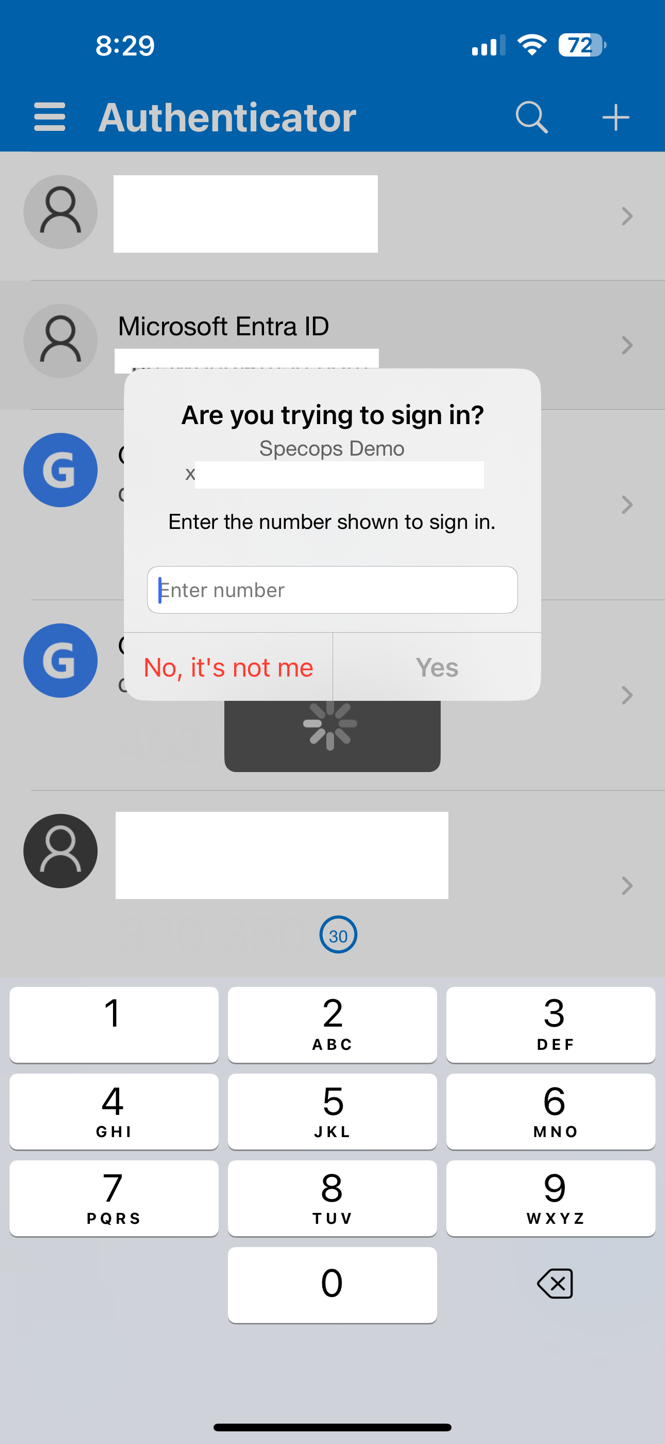

- Benachrichtigung in der Authenticator-App verifizieren

Der Benutzer gibt den Code in die Microsoft Authenticator-App ein, um die Push-Benachrichtigung zu verifizieren, und tippt dann auf Ja, um fortzufahren.

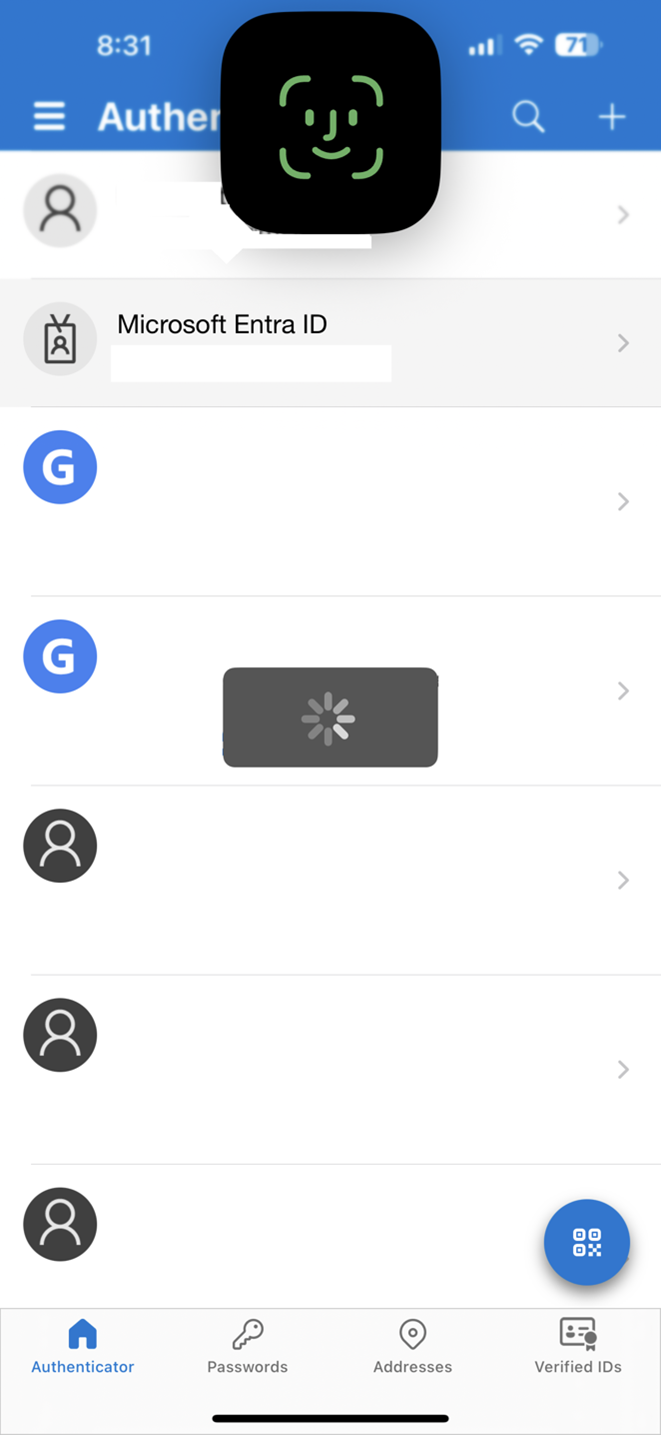

- Mit Biometrie oder PIN bestätigen

Das Telefon fordert Biometrie oder eine PIN an, um die Identität des Benutzers zu verifizieren, um auf den privaten Schlüssel auf dem Gerät zuzugreifen, und die kennwortlose Anmeldung ist abgeschlossen.

- Kennwort in Specops uReset zurücksetzen

Der Benutzer wird zur Kennwortzurücksetzungsseite für Specops uReset weitergeleitet, wo der Benutzer ein neues Kennwort eingeben kann, um die Kennwortzurücksetzung erfolgreich abzuschließen.

Bedingter Zugriff

Für Entra-Kunden, die möglicherweise bedingten Zugriff konfiguriert haben, um in bestimmten Szenarien keine MFA zu benötigen, z. B. während sie sich im Unternehmensnetzwerk befinden, ist möglicherweise eine neue Richtlinie für bedingten Zugriff erforderlich, um MFA mit Specops uReset und/oder Secure Service Desk von jedem Netzwerk oder Standort aus zu erzwingen.

Entra-Administratoren können eine neue Richtlinie für bedingten Zugriff erstellen, um immer MFA mit Specops-Anwendungen zu verlangen.

- Melden Sie sich unter https://portal.azure.com an

- Navigieren Sie zu Microsoft Entra Bedingter Zugriff > Richtlinien > Neue Richtlinie

- Name – Legen Sie einen Namen für die Richtlinie fest, z. B. „MFA mit Specops uReset erforderlich“

- Zuweisungen

- Benutzer – Einschließen > wählen Sie „Alle Benutzer“ aus

- Zielressourcen – Einschließen > Ressourcen auswählen > Auswählen > Suchen Sie nach der Azure-App-Registrierung für Specops uReset und wählen Sie sie aus. Dies kann ein benutzerdefinierter Name sein, z. B. „Microsoft MFA für Specops uReset“

- Netzwerk – Einschließen > wählen Sie „Beliebiges Netzwerk oder Standort“ aus

- Bedingungen – Standorte > wählen Sie „Beliebiges Netzwerk oder Standort“ aus (Diese Bedingung wird möglicherweise automatisch festgelegt, sobald die vorherige Netzwerkoption auf „Beliebiges Netzwerk oder Standort“ festgelegt wurde)

- Zugriffskontrollen

- Gewähren – Zugriff gewähren > Authentifizierungsstärke erforderlich > wählen Sie „Kennwortlose MFA“ aus

- Sitzung – Kann unkonfiguriert bleiben

- Die erforderliche Richtlinie für bedingten Zugriff kann je nach anderen vorhandenen Richtlinien für bedingten Zugriff in der Umgebung variieren.

Beachten Sie, dass der bedingte Zugriff nicht so konfiguriert werden kann, dass eine kennwortlose Anmeldung nur für Specops uReset und/oder Secure Service Desk erforderlich ist. Richtlinien für bedingten Zugriff werden erst nach der ersten Authentifizierung ausgewertet. Daher schränkt die Authentifizierungsstärke die anfängliche Authentifizierung eines Benutzers nicht ein. Angenommen, Sie möchten die kennwortlose Anmeldung nur mit Specops-Anwendungen erzwingen. Ein Benutzer kann weiterhin sein Kennwort als anfängliche Authentifizierungsmethode eingeben. Solange die Microsoft Authenticator-Benachrichtigung zu einem beliebigen Zeitpunkt während des Anmeldevorgangs verwendet wird, wird die Richtlinie für bedingten Zugriff erfüllt.

Weitere Informationen finden Sie hier: https://learn.microsoft.com/en-us/entra/identity/authentication/concept-authentication-strengths#limitations

Benötigen Sie Unterstützung bei der Optimierung von Entra MFA mit Specops uReset und/oder Specops Secure Service Desk?

Wenn Sie Fragen haben oder Ihre Nutzung von Microsoft Entra ID erweitern möchten, um Prozesse wie Self-Service-Kennwortzurücksetzung und Identitätsprüfung am Service Desk besser zu sichern und zu vereinfachen, ist Specops für Sie da. Unsere Lösungen, Specops uReset und Specops Secure Service Desk, lassen sich problemlos in Entra MFA integrieren, um eine sicherere und benutzerfreundlichere Erfahrung zu bieten. Nehmen Sie hier Kontakt auf, um Unterstützung zu erhalten.

Zuletzt aktualisiert am 14/11/2025