Möge die Macht mit Ihrem Active Directory Passwortfilter sein!

Table of Contents

Er ist wieder da und besser als je zuvor! Wir feiern den #StarWarsDay mit einer aktualisierten Übersicht der am häufigsten verwendeten, von Star Wars inspirierten, Passwörtern.

Die Specops Breached Password Protection-Datenbank enthält die HaveIBeenPwned-Liste, die neuesten Collection-Listen sowie Tausende von anderen bekannten Leaks und Datendumps. Ein Abgleich Ihrer Kennwörter gegen solche Listen wird von Aufsichtsbehörden wie BSI, NIST, CMMC, NCSC und anderen Institutionen empfohlen. Zusätzlich zu den bekannten Leaks überwacht unser Forschungsteam mithilfe eines Netzwerks von Honeypots, aktiv Passwörter, die in aktuellen Passwort-Spraying-Angriffen verwendet werden. Diese Erkenntnisse fließen täglich in die Breached Password Protection Datenbank, um sicherzustellen, dass Endbenutzer Ihres Active Directories keine kompromittierten Passwörter wählen können.

Diese Datenbank enthält bereits über 4 Milliarden eindeutige Passwörter. Das Team analysierte eine Teilmenge von 800 Millionen Passwörtern, um die neuesten, von Star Wars inspirierten Basisbegriffe zu ermitteln.

Welches sind nun die beliebtesten, aber auch gefährlichsten Star Wars-Passwörter, die die Liste anführen? Hier sind die Top 20, die Sie nicht in Ihren Anmeldedaten, sondern auf Ihren Blacklists finden wollen.

Die Top 20 Star Wars-Begriffe, die in kompromittierten Kennwörtern gefunden wurden.

- solo

- boba

- leia

- Jedi

- yoda

- kylo

- sith

- hoth

- vader

- endor

- Starwars

- Ewok

- Naboo

- eadu

- jabba

- reeves

- skywalker

- koska

- visions

- obiwan

Der Fan-Liebling Solo führte die Charts an und tauchte in über 240.000 geknackten Passwörtern auf. Ob es sich dabei um einen reinen Star-Wars-Bezug handelt, ist schwer zu sagen, aber dieser besondere Nicht-Jedi hatte Glück und landete auf dem ersten Platz. Boba war knapp dahinter – entweder Fett oder Tee – dieser trendige Begriff war mit über 160.000 gefundenen Fällen in kompromittierten Kennwörtern am häufigsten vertreten. Die Basisbegriffe in den Top 20 sind eine gute Mahnung, sich an völlig zufällige Passwörter zu halten, denn Kennwörter sind nicht der richtige Ort, um sein Fandom zu feiern.

„Nachdem wir kürzlich Galaxy’s Edge Florida besucht haben, dem Widerstand beigetreten sind und den Falcon geflogen sind, ist es leicht zu verstehen, wie eine ‚weit entfernte Galaxie‘ so viele Leute bei der Wahl ihrer Passwörter inspirieren kann“, sagt Darren James, Produktspezialist bei Specops Software, der eine Todesstern-Uhr in seinem Büro hat. „Aber selbst ein Clan von Mandalorianern wird Sie nicht vor verletzten Passwörtern retten, also stellen Sie sicher, dass Sie eine Lösung wie Specops Breached Password Protection in Ihrer Active Directory Umgebung einsetzen – this is the way!“

Glücklicherweise brauchen Sie nicht die Macht, um diese Passwörter aus Ihrem Active Directory herauszuhalten. Breached Password Protection ist ein Teil von Specops Password Policy zusammen, sodass Unternehmen alle Passwörter blockieren können, die auf der Liste von über 4 Milliarden kompromittierten Passwörtern stehen, einschließlich dieser beliebten Star-Wars-Begriffe. Der Service blockiert die Auswahl von unzulässigen Passwörtern im Active Directory und informiert den Benutzer darüber, warum er das Passwort nicht verwenden kann. Zusätzlich macht er es Ihnen einfacher Branchenvorschriften und Empfehlungen wie die des BSI oder NIST zu erfüllen.

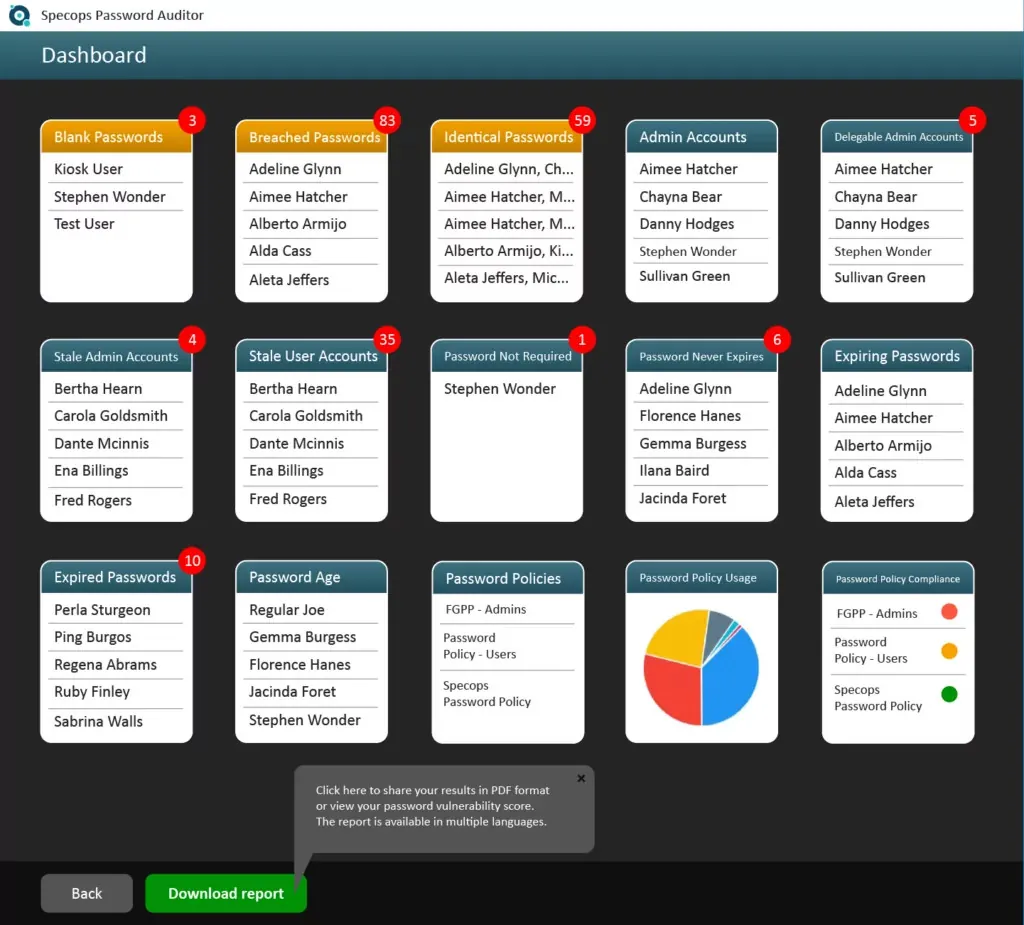

Machen Sie sich Sorgen, dass die dunkle Seite das Active Directory Ihres Unternehmens infiltriert? Führen Sie auch anlässlich des Welt-Passwort-Tags mit Specops Password Auditor einen schnellen Scan durch, um herauszufinden, wie viele Ihrer Endbenutzer möglicherweise bereits kompromittierte Passwörter verwenden.

Zuletzt aktualisiert am 03/05/2023