Comment Entra MFA s’intègre à Specops Secure Service Desk et uReset

Table of Contents

Chez Specops Software, nous accompagnons de nombreuses entreprises dans leur transition vers des méthodes d’authentification plus sûres, en les aidant à surmonter les obstacles qui jalonnent ce processus. Avec la multiplication et la sophistication croissante des cyberattaques, cet enjeu est devenu plus crucial que jamais. Notre mission : fournir aux organisations des solutions et une expertise leur permettant de dissuader les acteurs malveillants et de s’en protéger efficacement. Parmi les outils les plus puissants et largement adoptés figure Microsoft Entra ID. Dans cet article, nous vous expliquons comment l’intégrer avec deux de nos solutions phares : Specops Secure Service Desk et Specops uReset.

Pourquoi utiliser Entra MFA ?

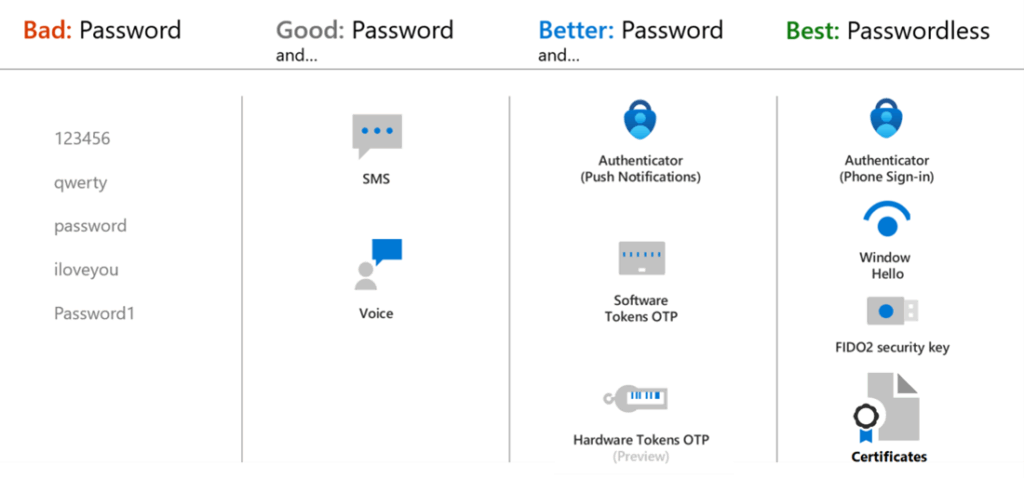

Les cyberattaques étant de plus en plus fréquentes, sophistiquées et préjudiciables, Microsoft a mis en place l’authentification multifactorielle (la MFA, pour l’anglais MultiFactor Authentication) obligatoire pour toute connexion dans Azure. Les études menées par Microsoft ont révélés que la MFA avait le pouvoir de bloquer plus de 99,2 % des attaques visant les comptes. Lors du choix des méthodes de MFA à proposer à vos utilisateurs, il est nécessaire de tenir compte de la sécurité et de l’ergonomie des méthodes en question.

Pour une flexibilité et une ergonomie idéale, de nombreux clients Azure passent par l’application Microsoft Authenticator. Elle offre une expérience utilisateur optimale et propose différentes méthodes de confirmation, notamment sans mot de passe, ainsi que des notifications push pour la MFA.

Les utilisateurs configurent généralement Microsoft Authenticator avec des notifications push. Dans ce cas de figure, voici le déroulement d’une connexion :

- Saisir son nom d’utilisateur

- Saisir le mot de passe

- Confirmer la connexion via une notification push dans l’application Microsoft Authenticator (et vérifier la notification avec un code et une authentification biométrique)

L’option sans mot de passe

L’utilisateur peut également renforcer la sécurité et simplifier le processus de connexion en choisissant la connexion sans mot de passe. Microsoft Authenticator peut être utilisé pour se connecter à tout compte Microsoft Entra sans passer par un mot de passe. Microsoft Authenticator utilise l’authentification par clé pour confirmer une connexion avec des identifiants associés à un appareil, via un code PIN ou une authentification biométrique sur l’appareil.

Une fois le nom d’utilisateur saisi, au lieu de renseigner un champ de mot de passe, l’utilisateur doit :

- Saisir son nom d’utilisateur

- Confirmer la connexion via une notification push dans l’application Microsoft Authenticator (et vérifier la notification avec un code et une authentification biométrique)

Microsoft recommande des méthodes d’authentification sans mot de passe telles que Windows Hello, Passkeys (FIDO2) ou l’application Microsoft Authenticator, qui offrent la méthode de connexion la plus sécurisée. Bien qu’un utilisateur puisse se connecter via d’autres méthodes telles que l’utilisation d’un identifiant et d’un mot de passe, les mots de passe devraient être remplacés par des méthodes d’authentification plus sûres.

Mettre en place la connexion sans mot de passe

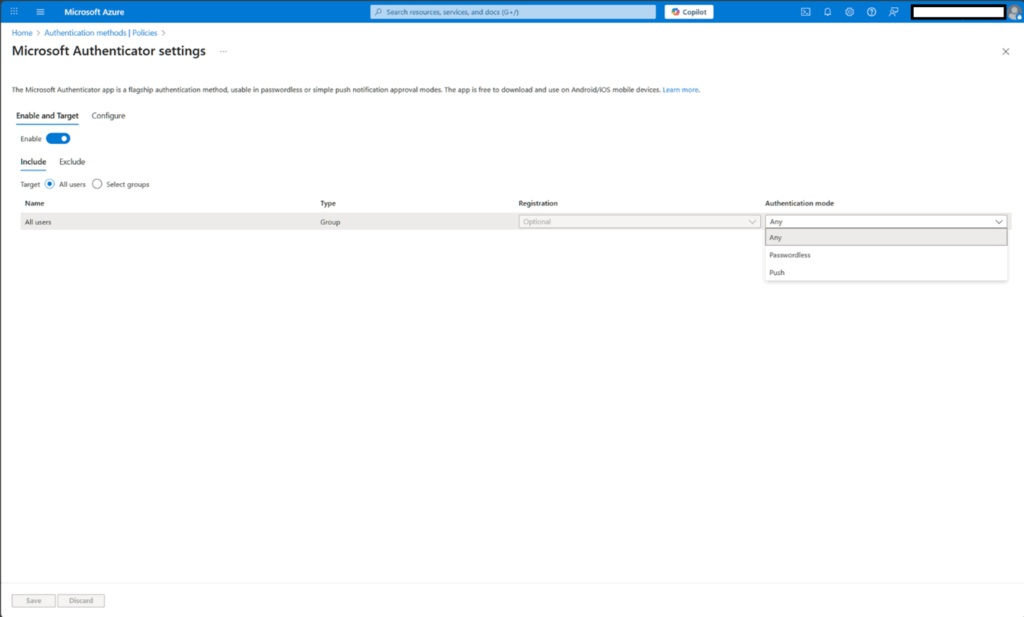

Les administrateurs Entra peuvent vérifier que la politique Microsoft Authenticator est bien configurée pour permettre la connexion sans mot de passe.

- Connectez-vous sur https://portal.azure.com

- Rendez-vous dans les méthodes d’authentification Microsoft Entra > Politiques > Microsoft Authenticator.

- Vérifiez que dans la liste déroulante Mode d’authentification, « Tous » ou « Sans mot de passe » est sélectionné. Les différents choix sont :

- Tous – Permet la connexion Sans mot de passe ou via Notification push (sélectionné par défaut)

- Sans mot de passe – Permet uniquement la connexion sans mot de passe

- Push – Permet la connexion via Notifications push uniquement (mot de passe + notification push MFA)

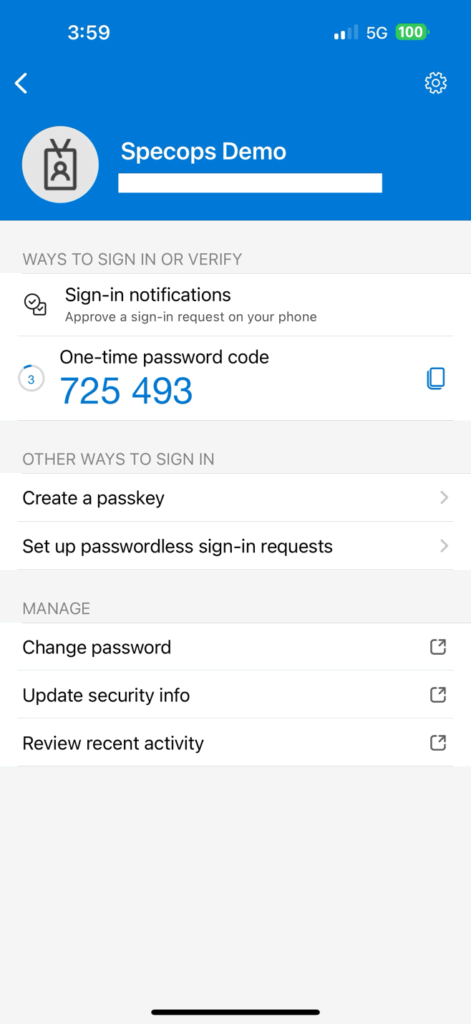

Dans l’application Microsoft Authenticator, l’utilisateur sélectionne le choix « Configurer les demandes de connexion sans mot de passe » dans son compte.

Consultez les liens ci-dessous pour en savoir plus sur la connexion sans mot de passe depuis Microsoft :

- https://learn.microsoft.com/en-us/entra/identity/authentication/concept-authentication-methods

- https://learn.microsoft.com/en-us/entra/identity/authentication/howto-authentication-passwordless-phone

- Identity Architecture: Using passwordless with the Microsoft Authenticator App

Ensuite, les administrateurs Entra peuvent configurer la méthode de connexion préférée en choisissant le sans mot de passe pour chaque utilisateur :

- Connectez-vous sur https://portal.azure.com

- Rendez-vous dans Microsoft Entra ID > Utilisateurs > Tous les utilisateurs.

- Choisissez l’utilisateur concerné et sélectionner Modes d’authentification. Puis, dans le volet de droite, configurez la Méthode de connexion par défaut sur « Notification Microsoft Authenticator ».

Intégrer la connexion sans mot de passe et Entra MFA avec Specops Secure Service Desk et Specops uReset

Utiliser la connexion sans mot de passe Microsoft Entra permet de sécuriser et de simplifier la connexion dans Microsoft 365, mais également dans d’autres applications tierces qui s’intègrent avec Entra MFA, telles que Specops uReset et Specops Secure Service Desk.

- uReset : Portail de réinitialisation en libre-service sur lequel les utilisateurs doivent confirmer leur identité via la MFA pour réinitialiser leur mot de passe depuis n’importe quel appareil. Sur les ordinateurs portables associés via AD, les identifiants en cache peuvent également être mis à jour dans le cadre du processus de réinitialisation afin de permettre aux utilisateurs de se connecter immédiatement après avoir réinitialisé leur mot de passe sans nécessiter une connexion VPN.

- Secure Service Desk : Portail permettant aux agents du Service Desk de confirmer l’identité des utilisateurs via une MFA avant de leur porter assistance, et de réinitialiser les mots de passe des utilisateurs une fois leur identité confirmée.

L’intégration d’Entra MFA avec uReset et Secure Service Desk permet aux utilisateurs de passer par les mêmes modes de connexion que sur Microsoft 365 sans avoir à passer par d’autres étapes de paramétrage ou d’enregistrement via MFA.

Quelques grandes considérations liées à l’utilisation d’Entra MFA

- Specops uReset

- Lorsqu’un utilisateur doit réinitialiser son mot de passe ou débloquer son compte (scénarios dans lesquels l’utilisateur a oublié son mot de passe ou ne peut pas l’utiliser, quelle qu’en soit la raison), sachant que son mode de connexion type via Entra MFA nécessite mot de passe + MFA, demander un mot de passe pour procéder à la connexion va créer un problème qui empêchera l’utilisateur de se connecter.

- Pour les utilisateurs ayant un mode de connexion Entra sans mot de passe, ils pourront s’identifier sans avoir à utiliser un mot de passe dans le processus de connexion, et finaliser leur connexion via une notification push (vérification de la notification via un code et une authentification biométrique)

- Specops Secure Service Desk

- Pour une grande partie des appels au Service Desk, l’utilisateur peut être en capacité de confirmer son identité via une connexion classique Entra MFA nécessitant mot de passe + MFA.

- Lorsqu’un utilisateur contacte le Service Desk pour un problème de mot de passe, le fait de demander un mot de passe pour la connexion va créer un problème et empêcher l’utilisateur de finaliser sa connexion.

La connexion Entra MFA sans mot de passe permet d’utiliser Entra MFA pour réinitialiser un mot de passe et débloquer un compte. Nous allons maintenant vous expliquer comment se déroule la réinitialisation de mot de passe avec Specops uReset en comparant le mode de connexion avec mot de passe + MFA et le mode de connexion sans mot de passe pour Entra MFA.

Réinitialiser un mot de passe avec Specops uReset via Microsoft Entra MFA avec mot de passe + MFA

- L’utilisateur se rend sur une URL de réinitialisation de mot de passe, par exemple https://login.specopssoft.com/Authentication/Password/Reset, entre son identifiant et clique sur OK.

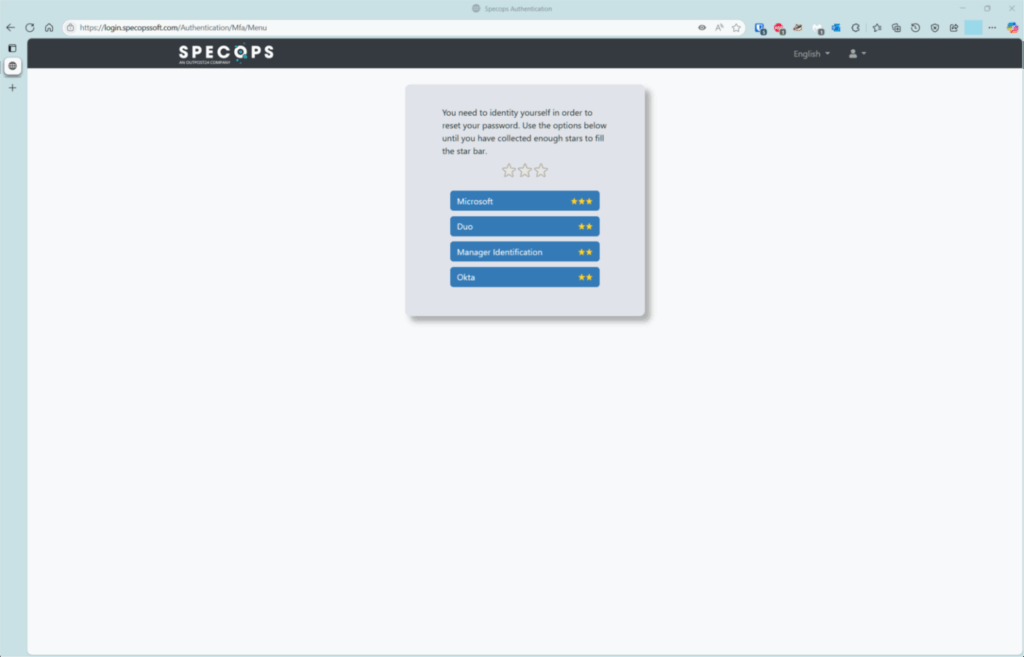

2. L’utilisateur choisit Microsoft dans la liste de choix de MFA, qui est définie par l’administrateur de Specops uReset.

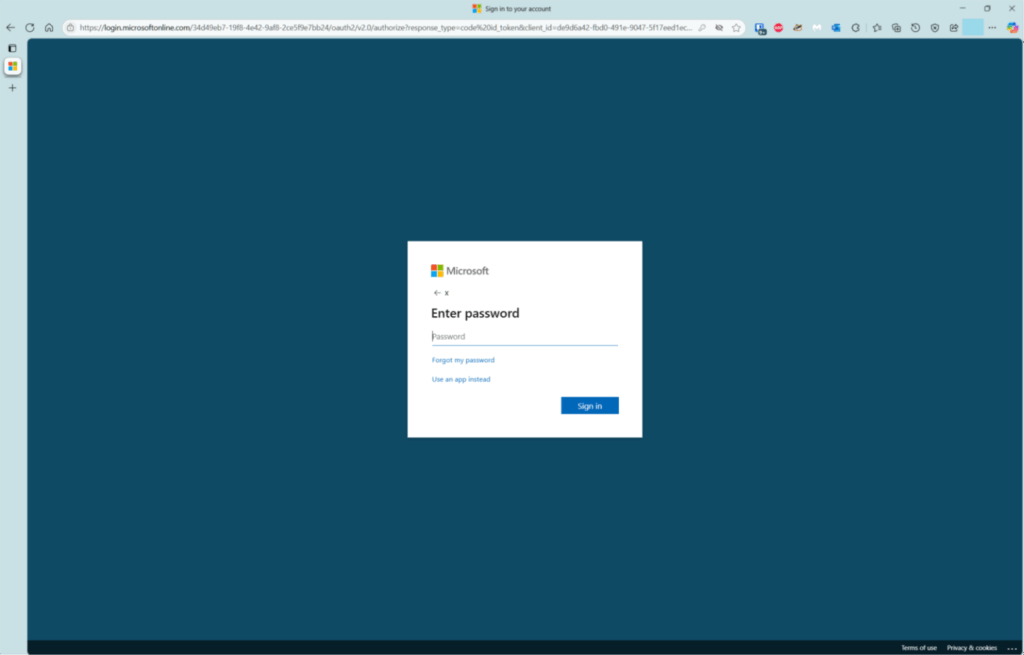

3. L’utilisateur est redirigé vers la page de connexion Microsoft Entra et accède au champ Mot de passe. Étant donné que l’utilisateur tente de réinitialiser son mot de passe parce qu’il l’a oublié ou qu’il ne peut pas l’utiliser, il se trouve dans l’impossibilité de mener à bien la réinitialisation de mot de passe.

Réinitialiser un mot de passe avec Specops uReset via Microsoft Entra MFA sans mot de passe :

- L’utilisateur se rend sur une URL de réinitialisation de mot de passe, par exemple https://login.specopssoft.com/Authentication/Password/Reset, entre son identifiant et clique sur OK.

- L’utilisateur choisit Microsoft dans la liste de choix de MFA, qui est définie par l’administrateur de Specops uReset.

- L’utilisateur est redirigé vers la page de connexion Microsoft Entra, qui lui propose d’envoyer une notification sur l’application Microsoft Authenticator. L’utilisateur clique sur Envoyer une notification.

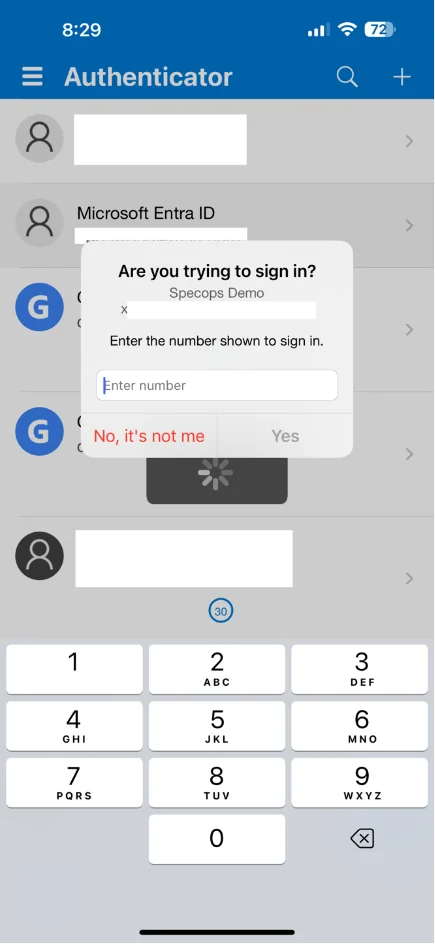

- Il obtient ensuite un code à entrer dans l’application Microsoft Authenticator pour vérifier la notification push.

5. L’utilisateur entre le code dans l’application Microsoft Authenticator pour vérifier la notification push, puis clique sur Oui pour poursuivre.

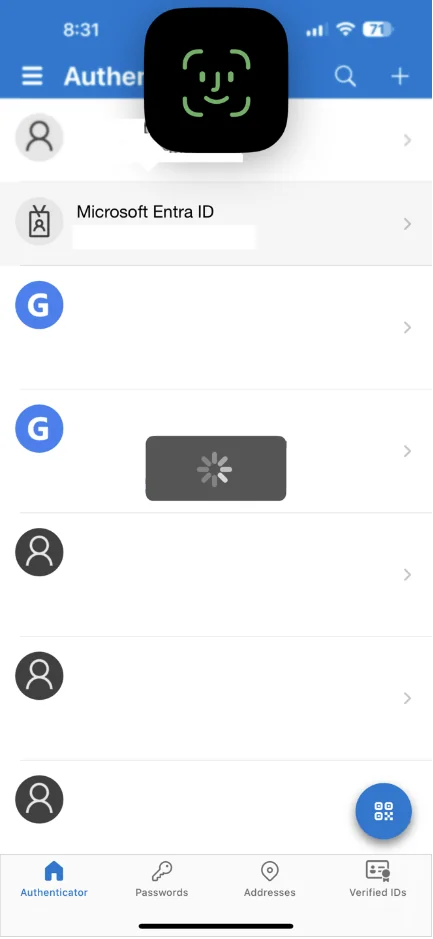

6. Son téléphone lui demande une authentification biométrique ou un code PIN pour confirmer son identité afin de pouvoir accéder à la clé privée sur l’appareil. Le processus de connexion sans mot de passe est terminé.

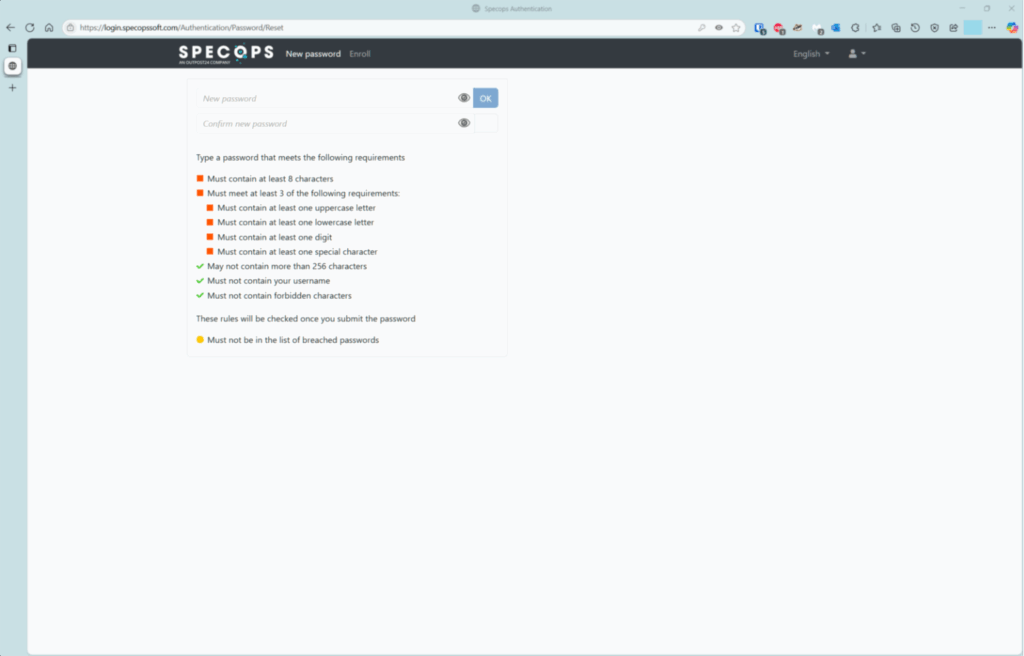

7. L’utilisateur est redirigé vers la page de réinitialisation de mot de passe de Specops uReset, sur laquelle l’utilisateur peut entrer un nouveau mot de passe afin de terminer le processus de réinitialisation.

Accès conditionnel

Pour les clients Entra qui ont configuré l’Accès conditionnel permettant de ne pas demander la MFA dans certains scénarios, par exemple au sein du réseau de l’entreprise, une nouvelle politique d’Accès conditionnel peut être requise pour appliquer la MFA avec Specops uReset et/ou Secure Service Desk depuis tout réseau ou tout lieu.

Les administrateurs Entra peuvent créer une nouvelle politique d’Accès conditionnel visant à imposer systématiquement une MFA sur les applications Specops.

- Connectez-vous à https://portal.azure.com

- Se rendre dans Accès conditionnel Microsoft Entra > Politiques > Nouvelle politique

- Nom : créer un nom pour la politique, comme « Demander une MFA avec Specops uReset »

- Attributions

- Utilisateurs – Inclure > sélectionner « Tous utilisateurs »

- Ressources cibles – Inclure > Sélectionner ressources > Sélectionner > chercher et sélectionner l’enregistrement via l’application Azure pour Specops uReset, qui peut être un nom personnalisé, comme « Microsoft MFA pour Specops uReset »

- Réseau – Inclure > sélectionner « N’importe quel réseau ou lieu »

- Conditions – Lieux > sélectionner « N’importe quel réseau ou lieu » (Cette condition peut être automatiquement configurée une fois l’option Réseau précédente réglée sur « N’importe quel réseau ou lieu »)

- Contrôles des accès

- Accorder – Accorder un accès > Choisir le niveau d’authentification > sélectionner « MFA sans mot de passe »

- Session – Peut être laissée telle quelle

- La politique d’Accès conditionnel demandée peut varier en fonction des autres politiques d’Accès conditionnel existantes dans l’environnement.

Notez que l’Accès conditionnel ne peut être configuré pour imposer une connexion sans mot de passe uniquement pour Specops uReset et/ou Secure Service Desk. Les politiques d’Accès conditionnel ne sont évaluées qu’après l’authentification initiale : ainsi, le niveau d’authentification ne limite pas l’authentification initiale de l’utilisateur. Imaginez que vous souhaitiez imposer une connexion sans mot de passe uniquement sur les applications Specops. Un utilisateur pourra tout de même saisir son mot de passe en guise de première méthode d’authentification, donc que l’utilisateur ait recours à l’authentification via mot de passe + MFA ou sans mot de passe, dès lors que la notification Microsoft Authenticator est utilisée à n’importe quel niveau du processus de connexion, la politique d’Accès conditionnel sera respectée

Pour en savoir plus, rendez-vous sur : https://learn.microsoft.com/en-us/entra/identity/authentication/concept-authentication-strengths#limitations

Besoin d’aide pour intégrer Entra MFA avec Specops uReset et/ou Specops Secure Service Desk ?

Si vous avez des questions ou que vous souhaitez développer votre utilisation de Microsoft Entra ID afin de mieux sécuriser et simplifier des processus comme la réinitialisation autonome des mots de passe en libre-service et la confirmation d’identité au sein du Service Desk, sachez que Specops se tient à votre disposition pour vous aider. Nos solutions, Specops uReset et Specops Secure Service Desk, s’intègrent facilement à Entra MFA pour garantir une expérience client plus sûre et une simplicité d’utilisation. Contactez-nous pour obtenir de l’aide.

Dernière mise à jour le 14/11/2025