[Nouvelle étude] Craquage bcrypt : le matériel de dernière génération et l’IA rendent-ils le cassage de mots de passe plus rapide ?

Table of Contents

Il y a près de deux ans, l’équipe de recherche de Specops publiait des estimations des temps de cassage de mots de passe hachés avec bcrypt. Or, en cybersécurité, deux ans, c’est long : nous mettons donc à jour cette étude avec du matériel plus récent et plus puissant, et proposons un nouveau tableau des temps de cassage. Deux facteurs motivent cette révision : l’essor de l’IA, qui démocratise des capacités de calcul grand public, et l’accélération de la course à la performance des cartes graphiques.

La demande de puissance de calcul, côté grand public comme en entreprise, du GPGPU à l’entraînement de LLM, pousse aujourd’hui les trois principaux fournisseurs de GPU à privilégier davantage la performance de calcul qu’auparavant. Cela se voit dans les gains annoncés de la récente série GeForce 50 de NVIDIA et dans l’évolution des architectures d’AMD, de plus en plus orientées IA. Nous avons analysé ce que cette montée en puissance et ce recentrage sur le « compute » impliquent pour la difficulté de casser des hachages de mots de passe divulgués, et pour la résilience future des mots de passe.

Cette étude coïncide avec le dernier ajout de plus de 70 millions de mots de passe compromis au service Specops Breached Password Protection. Ces mots de passe proviennent à la fois de notre réseau de honeypots et de sources de renseignement sur les menaces.

Qu’est-ce qui explique l’augmentation de la puissance de calcul ?

Depuis la sortie des cartes RTX série 50, la disponibilité et l’accessibilité de matériels de calcul haute performance se sont encore accrues, au point de faire évoluer la définition même d’un « mot de passe robuste ». Cette montée en puissance de matériels performants et relativement bon marché est principalement tirée par le boom de l’IA et par l’abordabilité des GPU grand public à forte puissance.

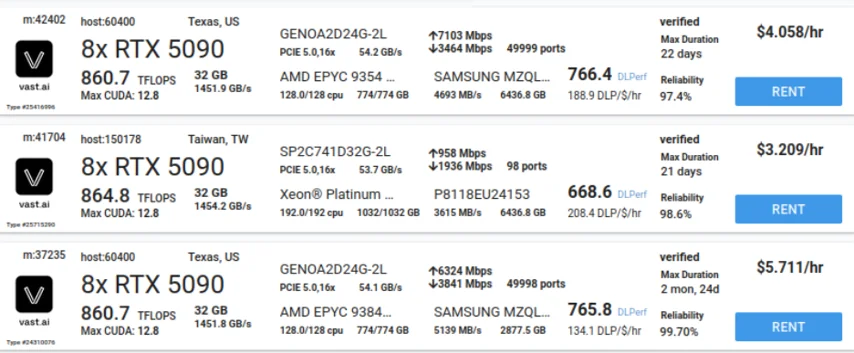

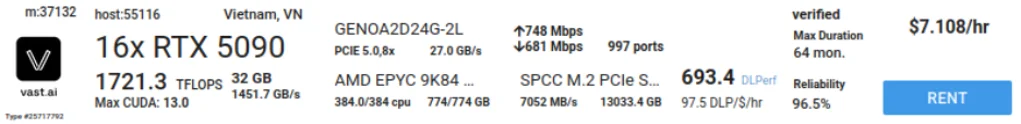

Typiquement, une organisation va héberger en colocation (datacenter) une machine équipée de plusieurs GPU grand public, par exemple des 5090, pour entraîner ses modèles. Lorsque ces ressources ne servent pas au (ré)entraînement, elles sont proposées à la location via des services comme vast.ai, que des tiers utilisent pour entraîner leurs propres modèles (ou, dans notre cas d’étude, pour casser des hachages). Cela permet de monétiser les périodes d’inactivité, même à quelques dollars de l’heure, afin d’amortir le coût du matériel. Les configurations vont de 8 à 16 RTX 5090, jusqu’à des machines dotées de 8 Nvidia H200.

Méthodologie

Quel matériel avons-nous utilisé ?

Le matériel spécifique à l’IA, comme les H200, n’apporte aucun avantage pour le cassage de mots de passe : la quantité massive de mémoire qu’ils offrent n’est pas nécessaire, seul le hashrate compte (c’est-à-dire la puissance de calcul d’un ordinateur ou d’un réseau, exprimée en nombre de calculs de hachage par seconde). On peut désormais raisonnablement considérer que le matériel utilisé pour attaquer un lot de hachages divulgués correspond à des GPU de la série 5090. La location de ce type de matériel revient à environ 5 $/heure :

Ainsi, ces calculs ont été réalisés à l’aide de 8 RTX 5090 comme configuration de référence, en partant du principe que des attaquants pourraient en utiliser davantage (il existe des hôtes proposant jusqu’à 16 GPU dans une seule machine).

Contrairement aux précédents tableaux de temps de cassage, nous n’avons pas utilisé la fonction de benchmark de Hashcat pour déterminer le hashrate servant de base au calcul. Avec l’évolution des bonnes pratiques et du matériel, un facteur de coût de 5 (celui utilisé pour le benchmark m3200 de Hashcat) ne représente plus un niveau de complexité réaliste. Nous allons donc nous baser sur des facteurs de coût de 10 et plus, soit 1 024 itérations ou davantage. Cela reflète mieux une implémentation robuste à la date de rédaction, en 2025.

Génération des hachages

Un échantillon de 750 000 mots de passe a été extrait de la célèbre wordlist rockyou.txt, puis haché avec des facteurs de coût 10, 12 et 14. Cette opération est relativement longue : plus le facteur de coût augmente, plus les hachages sont difficiles à casser… mais plus leur génération elle-même devient lente. Les itérations élevées pénalisent donc les deux côtés.

Le choix du facteur de coût pour une implémentation donnée doit prendre en compte la fréquence à laquelle il faudra hacher les enregistrements concernés et le temps qu’on peut consacrer à cette opération. Par exemple, les données d’échantillon ont été générées sur une station de travail assez puissante. La génération des hachages avec un facteur 12 a pris 1,2 heure ; pour un facteur 14, à partir du même jeu de données, il a fallu près de 5 heures.

Une fois les hachages créés, une instance cloud équipée de 8 RTX 5090 a été déployée. Les données y ont été transférées avec une copie de rockyou.txt, et différentes attaques ont été menées afin de mesurer le hashrate attendu. Des attaques par masque et par dictionnaire ont été réalisées pour produire un jeu d’échantillons. Ces données ont ensuite servi à estimer le temps nécessaire pour casser un mot de passe donné par force brute. Les hashrates obtenus ont permis de calculer le temps de cassage attendu selon le niveau de complexité du mot de passe.

Qu’avons-nous trouvé ?

Au cours des deux années qui ont suivi notre précédente analyse sur le cassage de bcrypt, les investissements colossaux dans l’infrastructure IA par divers acteurs et investisseurs (cf. OpenAI, Anthropic) ont considérablement accru la disponibilité de matériels de calcul massif. Là où l’on pouvait s’attendre auparavant à subir des attaques menées avec des RTX 4090, la nouvelle génération de cartes graphiques haut de gamme est désormais plus accessible et plus rapide que jamais : une RTX 5090 est environ 65 % plus performante sur bcrypt, un algorithme de hachage volontairement lent, peu adapté au calcul GPU.

Cependant, il faut garder à l’esprit que nous avons également relevé le facteur de coût dans cette étude, ce qui ralentit d’autant les tentatives de cassage. Si des hachages bcrypt à facteur élevé nécessitent en effet énormément de puissance et de temps pour être cassés, la disponibilité croissante de matériels plus puissants tend à rééquilibrer la donne. Ce surcroît de puissance permet désormais de s’attaquer à des hachages plus robustes, qui auraient été hors de portée avec du matériel moins performant.

Comme le montre le tableau ci-dessous, des mots de passe courts et peu complexes peuvent toujours être cassés relativement vite, ce qui souligne le risque majeur de laisser les utilisateurs créer des mots de passe faibles (mais très répandus) comme « password », « 123456 » ou « admin ». En revanche, grâce au fonctionnement volontairement lent de bcrypt, l’utilisation d’un facteur de coût élevé rend les mots de passe longs extrêmement résistants aux attaques par force brute. Dès que les utilisateurs emploient une combinaison de caractères sur plus de 12 signes, le temps de cassage devient quasiment impossible à atteindre pour un attaquant. Cela démontre toute l’importance d’imposer des mots de passe plus longs.

| Nombre de caractères | Chiffres seulement | Minuscules seulement | Majuscules et minuscules | Chiffres, majuscules, minuscules | Chiffres, majuscules, minuscules, symboles |

|---|---|---|---|---|---|

| 4 | Instantanément | Instantanément | Instantanément | Instantanément | 17 minutes |

| 5 | Instantanément | 2 minutes | 81 minutes | 194 minutes | 26 heures |

| 6 | Instantanément | 66 minutes | 70 heures | 200 heures | 102 jours |

| 7 | 2 minutes | 29 heures | 151 jours | 517 jours | 317 mois |

| 8 | 22 minutes | 31 jours | 262 mois | 88 années | 2449 années |

| 9 | 212 minutes | 797 jours | 1117 années | 5437 années | 230158 années |

| 10 | 36 heures | 690 mois | 58064 années | 337125 années | 21634796 années |

| 11 | 352 heures | 1495 années | 3019333 années | 20901760 années | 2033670809 années |

| 12 | 147 jours | 38864 années | 157005327 années | 1295909100 années | 191165056,1k années |

| 13 | 49 mois | 144351 années | 8164277025 années | 80346365k années | 17969516m |

| 14 | 41 années | 25912012 années | 424542405k années | 4981474577k années | 1689134436m années |

| 15 | 402 années | 673712313 années | 22076205m années | 308851423m années | 158778637b années |

| 16 | 4017 années | 17516520142 années | 1147962664m années | 19148789b années | 14925192t années |

| 17 | 40168 années | 455429524k années | 59694059b années | 1187224873b années | 1402968036t années |

| 18 | 401675 années | 11841168m années | 3104091044b années | 73607943t années | 131878996q années |

| 19 | 4016746 années | 307870358m années | 161412735t années | 4563692412t années | 12396626Q années |

| 20 | 40167451 années | 8004629308m années | 8393463q années | 282948930q années | 1165282803Q années |

| 21 | 401674504 années | 208120363b années | 436460034q années | 17542834Q années | 109536584s années |

| 22 | 4016745033 années | 5411129413t années | 22695922Q années | 1087655686Q années | 10296439S années |

Force brute : quelles leçons pour la sécurité des mots de passe ?

Il est vrai qu’il est irréaliste de penser qu’un attaquant va tenter de casser un jeu de hachages uniquement par force brute. En pratique, les attaquants utilisent différentes approches : attaques par dictionnaire, attaques basées sur des règles, attaques par associations… Ils peuvent aussi générer des listes de mots de passe ciblées à partir de la source des hachages, par exemple en aspirant le contenu d’un site web d’entreprise avec un outil comme Cewl, afin d’obtenir une wordlist adaptée.

Néanmoins, la force brute constitue une base de référence pour estimer la puissance de calcul fournie par un matériel donné, ainsi qu’un point de départ pour évaluer la robustesse des mots de passe. Il est donc essentiel de comprendre les méthodes d’attaque utilisées et de définir des politiques de mots de passe solides, qui limitent les risques de devinette à l’aide de simples wordlists ou de règles.

Ces politiques peuvent aller de règles élémentaires de longueur et de complexité, jusqu’à l’usage de dictionnaires personnalisés de mots bloqués ou de corpus de mots de passe compromis, comme ceux exploités par Specops Password Policy associé à Specops Breached Password Protection. Dans l’idéal, une combinaison de ces mécanismes doit être appliquée afin de rendre la génération d’un candidat valide la plus difficile possible. Comme le montre notre nouveau tableau de cassage, l’entropie est déterminante, et la longueur du mot de passe reste une source simple et efficace d’entropie.

Définir une politique de mots de passe face au risque d’attaques menées avec plusieurs RTX 5090

Pour limiter l’impact d’une fuite éventuelle de hachages bcrypt (qu’ils proviennent d’un système interne ou d’un prestataire), il est possible de configurer plusieurs paramètres dans Specops Password Policy afin de rendre le cassage beaucoup plus difficile. Comme le montre notre tableau de cassage, la meilleure approche consiste à combiner plusieurs mesures :

- imposer une longueur minimale de 18 caractères ;

- exiger plusieurs types de caractères (majuscules, minuscules, chiffres et caractères spéciaux) ;

- autoriser les phrases de passe avec une longueur minimale de 18 caractères et plusieurs classes de caractères ;

- mettre en place un dictionnaire personnalisé qui bloque les mots liés à l’organisation (nom de l’entreprise, noms de produits, etc.) ; un outil comme CeWL peut être utile pour créer cette liste à partir des ressources publiques de l’entreprise ;

- activer Specops Breached Password Protection, idéalement dans sa version complète.

Le hachage bcrypt peut-il empêcher la compromission des mots de passe ?

Avec l’augmentation du facteur de coût (et donc du nombre de tours), le temps et la puissance de calcul nécessaires pour casser un hachage augmentent, mais le temps de calcul du mot de passe initial aussi. Il est essentiel de prendre en compte ce compromis lorsqu’on met en place un système d’authentification, afin de choisir l’algorithme de hachage adapté : par exemple un bcrypt avec un facteur élevé, ou encore Argon2. Un facteur de coût supérieur à 10 renforce sensiblement la sécurité de toute politique de mots de passe, idéalement en conformité avec la norme NIST 800-63B.

Cependant, si un attaquant dispose déjà du mot de passe, qu’il s’agisse d’une réutilisation, d’une fuite directe via un infostealer ou d’une autre méthode d’exploitation, le temps de cassage devient pratiquement nul, puisqu’il lui suffit de l’utiliser tel quel. Aucun algorithme de hachage, aussi robuste soit-il, ne remplace de bonnes pratiques de sécurité : mise en place de politiques de mots de passe solides via Specops Password Policy, recours à des bases de données de mots de passe compromis comme Specops Breached Password Protection pour éviter la réutilisation entre comptes. Dans le contexte actuel, il est plus crucial que jamais de se protéger contre les infostealers qui dérobent des identifiants.

Temps de craquage : mots de passe compromis connus

| Nombre de caractères | Chiffres seulement | Minuscules seulement | Majuscules et minuscules | Chiffres, majuscules, minuscules | Chiffres, majuscules, minuscules, symboles |

|---|---|---|---|---|---|

| 6 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 7 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 8 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 9 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 10 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 11 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 12 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 13 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 14 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 15 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 16 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 17 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 18 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 19 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

| 20 | Instantanément | Instantanément | Instantanément | Instantanément | Instantanément |

Trouvez les mots de passe faibles et compromis dans votre réseau dès aujourd’hui

La mise à jour de ce mois du service Breached Password Protection inclut l’ajout de plus de 70 millions de mots de passe compromis à la liste utilisée par Specops Password Auditor.

Vous pouvez découvrir combien des mots de passe de vos utilisateurs finaux sont soit compromis soit identiques avec un scan en lecture seule de votre Active Directory depuis Specops Password Auditor. Vous obtiendrez un rapport personnalisable gratuit sur les vulnérabilités liées aux mots de passe, incluant les politiques faibles, les mots de passe compromis, et les comptes périmés/inactifs. Téléchargez votre outil d’audit gratuit ici.

Bloquez instantanément les mots de passe faibles et compromis

Specops Password Auditor est un excellent point de départ pour évaluer les risques liés à vos mots de passe, mais il ne fournit qu’un instantané. Avec Specops Password Policy et Specops Breached Password Protection, les organisations peuvent se protéger en continu contre plus de 4 milliards de mots de passe compromis uniques connus.

Les systèmes de collecte de données de notre équipe de recherche, dédiés à la surveillance des attaques par mot de passe, mettent à jour le service chaque jour afin de garantir une protection contre les attaques réelles en cours. Le service inclut également les mots de passe figurant dans des listes compromises circulant sur le dark web ou ailleurs. Breached Password Protection analyse en continu votre Active Directory à la recherche de mots de passe compromis, et permet d’alerter les utilisateurs finaux grâce à des messages personnalisables qui réduisent les sollicitations auprès du support.

Vous souhaitez voir comment cela pourrait fonctionner dans votre organisation ? Vous avez des questions sur la manière d’adapter la solution à vos besoins ? Contactez-nous ou découvrez son fonctionnement via une démo ou un essai gratuit.

Dernière mise à jour le 14/11/2025