Cómo gestionar los requisitos de contraseña en Active Directory

Table of Contents

Las directivas de contraseñas son un elemento fundamental de la postura de seguridad de cualquier organización, especialmente en entornos gestionados con Active Directory (AD). Estas directivas garantizan que las credenciales de los usuarios cumplan con unos requisitos mínimos de complejidad, reduciendo así el riesgo de accesos no autorizados. Sin embargo, entender y verificar estos requisitos, especialmente desde la introducción de las directivas de contraseñas detalladas (Fine-Grained Password Policies, FGPP), puede ser un reto para los administradores de TI.

Las directivas de contraseñas de Active Directory no siempre son lo que parecen: a menudo existen discrepancias en configuraciones como la longitud mínima, la complejidad, la antigüedad máxima de la contraseña o antiguas FGPP olvidadas en el dominio. En esta guía veremos las diferentes formas de comprobar y gestionar los ajustes de complejidad de contraseñas en Active Directory. Tanto si estás resolviendo problemas de inicio de sesión, auditando configuraciones de seguridad o buscando alinearte con las mejores prácticas, este artículo te ayudará a obtener una visión clara y un mayor control sobre tu política de contraseñas en AD.

Comprender los parámetros de la directiva de contraseñas en Active Directory

Para garantizar que las directivas de contraseñas se apliquen correctamente, el administrador del sistema debe comprender primero los parámetros disponibles. En Active Directory existen seis directivas principales:

Aplicar historial de contraseñas – para evitar la reutilización, esta directiva determina cuántas contraseñas anteriores se almacenan en AD y, por tanto, no pueden volver a usarse en el futuro.

Antigüedad máxima de la contraseña – define el periodo máximo que puede pasar un usuario sin cambiar su contraseña.

Longitud mínima de la contraseña – aunque la longitud mínima recomendada es de 8 caracteres, puede configurarse en 0. Si se establece en 0, no se requerirá contraseña.

Antigüedad mínima de la contraseña – evita que los usuarios cambien su contraseña con demasiada frecuencia, por ejemplo, para volver a una contraseña fácil de recordar usada anteriormente.

La contraseña debe cumplir los requisitos de complejidad – si esta directiva está habilitada, el usuario no puede incluir el nombre de cuenta en la contraseña; además, la contraseña debe contener al menos tres de los siguientes tipos de caracteres: números (0–9), letras mayúsculas, letras minúsculas y caracteres especiales ($, #, %, etc.).

Almacenar contraseñas con cifrado reversible – las contraseñas se guardan cifradas en la base de datos de AD, pero en algunos casos es necesario permitir que ciertas aplicaciones accedan a ellas. Si esta directiva está habilitada, las contraseñas quedan menos protegidas (prácticamente en texto plano).

Gestión de la complejidad de contraseñas en Active Directory

Las directivas de contraseñas en AD suelen configurarse mediante la Directiva de dominio predeterminada (Default Domain Policy) a través de la Consola de administración de directivas de grupo (GPMC), o de forma más granular mediante Directivas de contraseñas detalladas. Estas directivas definen requisitos como la longitud mínima, la complejidad o el historial de contraseñas.

Cuando la complejidad de contraseña está activada, las contraseñas deben incluir caracteres de al menos tres de las siguientes categorías:

- Letras mayúsculas (A – Z)

- Letras minúsculas (a – z)

- Números (0 – 9)

- Caracteres especiales (por ejemplo, !, $, #, %)

- Caracteres Unicode (incluidos caracteres no latinos)

Para comprobar la directiva de contraseñas del dominio mediante PowerShell, ejecuta:

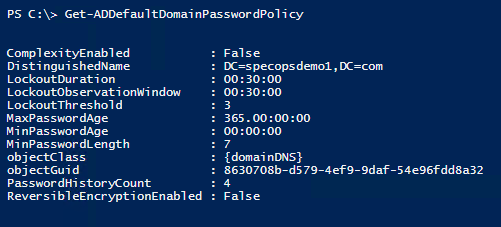

powershellCopyEditGet-ADDefaultDomainPasswordPolicy

Este comando devuelve atributos clave como:

MinPasswordLengthPasswordHistoryCountComplexityEnabledLockoutThresholdMaxPasswordAge

Si tu entorno utiliza FGPP, puedes consultar sus valores con:

powershellCopyEditGet-ADFineGrainedPasswordPolicy

Estos cmdlets ofrecen una visión precisa a nivel de dominio de la configuración de contraseñas, a diferencia de utilidades antiguas como net accounts, que solo muestran información local y pueden resultar confusas en entornos de dominio.

Aunque Active Directory aplica por defecto las reglas tradicionales de complejidad, conviene recordar que los estándares modernos, como NIST 800-63B, ya no recomiendan exigir complejidad debido a problemas de usabilidad. Si buscas alinearte con las mejores prácticas o requisitos normativos actuales, considera herramientas de terceros que permitan aplicar políticas de contraseñas más flexibles y fáciles de usar.

Directiva de contraseñas predeterminada de Active Directory

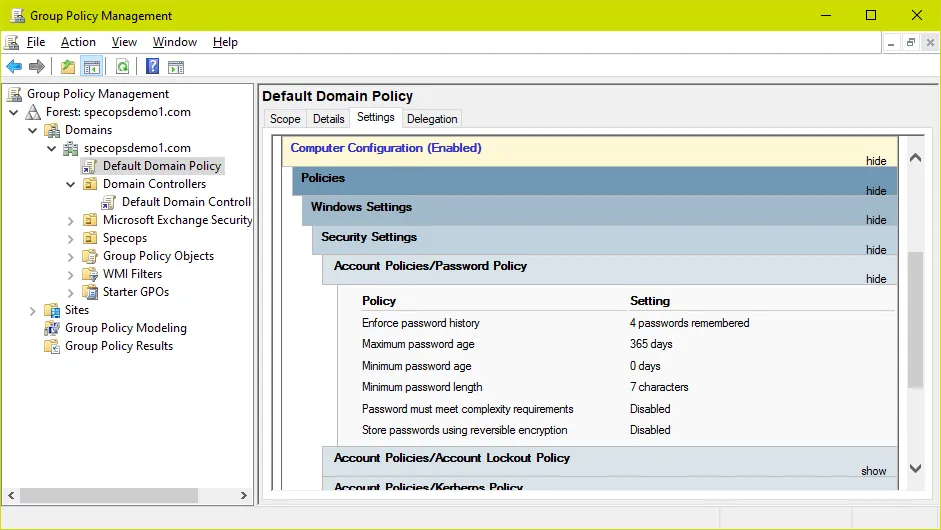

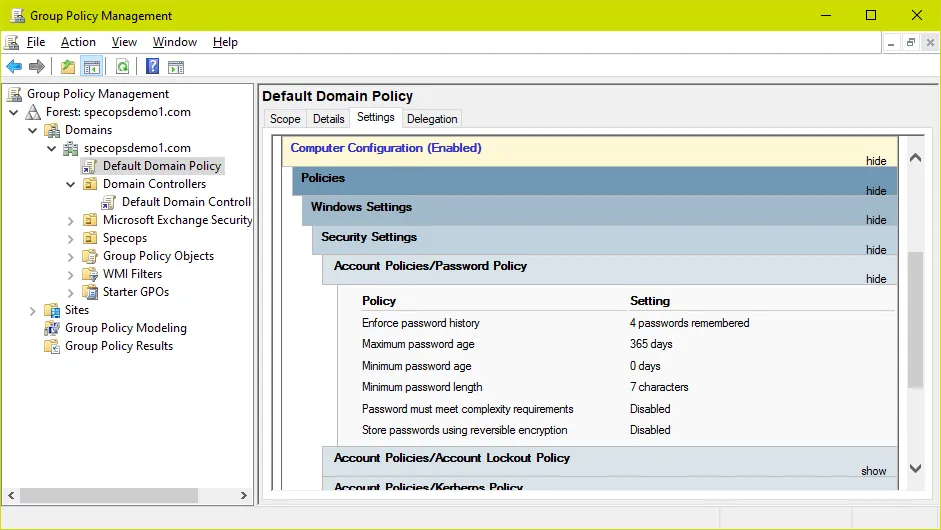

Esta es la directiva de contraseñas predeterminada (y, antes de Windows 2008 y la introducción de las FGPP, la única) para los usuarios del dominio.

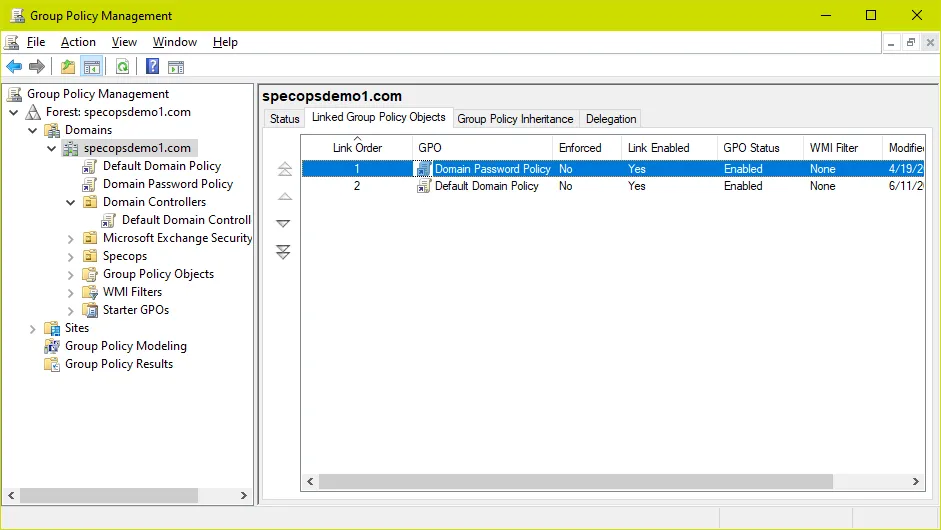

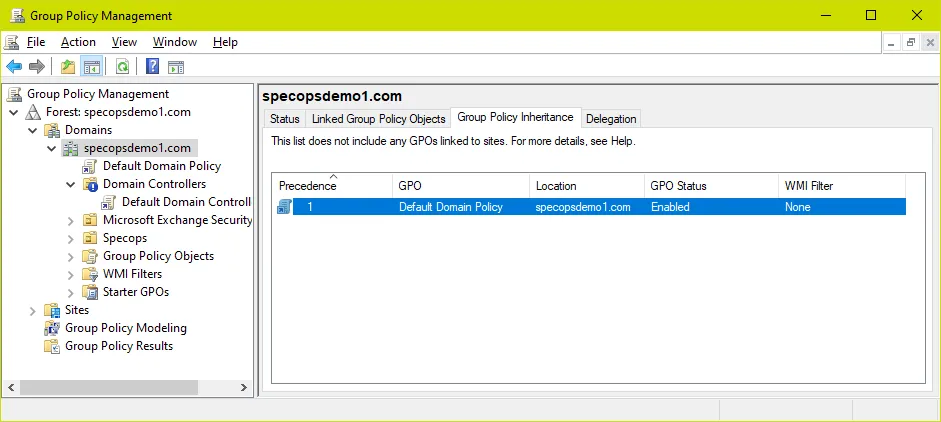

Normalmente, y de forma predeterminada en un nuevo dominio de Active Directory, se utiliza la Directiva de Grupo (GPO) integrada “Directiva de dominio predeterminada” para configurar la directiva de contraseñas en Active Directory, como se muestra en la captura de pantalla anterior.

Sin embargo, es importante tener en cuenta que esta GPO solo establece la directiva dentro de Active Directory. Cuando se definen contraseñas de usuario, AD no consulta la GPO sino los atributos del objeto raíz del dominio; por tanto, es recomendable comprobar estos valores para asegurarse de que la directiva de contraseñas se aplica correctamente.

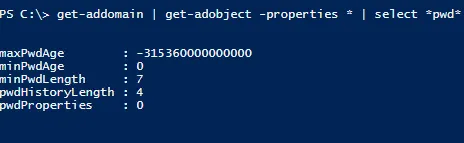

Veamos estos atributos con PowerShell. El primer comando muestra los nombres de los atributos reales; el segundo muestra los mismos atributos pero con nombres más claros y los valores de tiempo traducidos a un formato legible:

get-addomain | get-adobject -properties * | select *pwd*

Get-ADDefaultDomainPasswordPolicy

En la mayoría de los entornos, el resultado coincide con lo definido en la Directiva de dominio predeterminada. Si no fuera así, debemos entender cómo actúa AD:

La directiva de contraseñas se lee desde la GPO y se aplica a estos atributos mediante el controlador de dominio que tiene el rol de PDC Emulator, cuando se ejecuta gpupdate. Sin embargo, los valores no tienen por qué provenir de la directiva predeterminada. En realidad, para que una GPO actúe como directiva de contraseñas debe cumplir dos condiciones:

- Estar vinculada a la raíz del dominio

- Aplicarse a la cuenta de equipo del PDC Emulator

Si tu directiva de contraseñas no coincide con la Directiva de dominio predeterminada, busca otra GPO vinculada a la raíz del dominio con configuraciones de contraseñas, y comprueba si hay bloqueo de herencia en la unidad organizativa de Controladores de dominio (Domain Controllers OU).

Cómo habilitar varias directivas de contraseñas en Active Directory

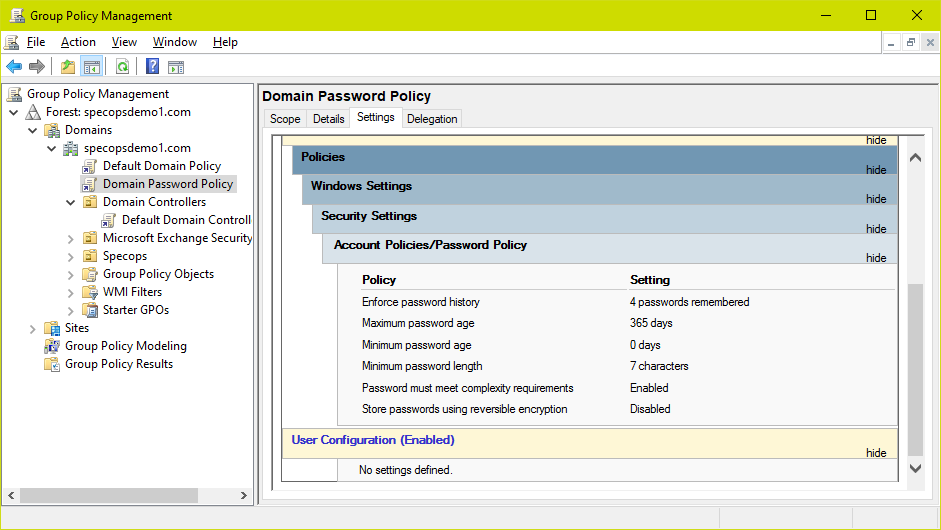

Si varias GPO vinculadas a la raíz del dominio contienen ajustes de contraseñas, la GPO con el orden de vínculo más alto prevalecerá para cada parámetro concreto. Revisa todas las GPO vinculadas a la raíz y sus configuraciones de contraseñas. Por ejemplo, aquí hemos añadido una segunda GPO llamada “Directiva de contraseñas de dominio” (Domain Password Policy) con un orden de vínculo superior a la Directiva de dominio predetermina. Los valores definidos en esta nueva GPO anularán los de la predeterminada.

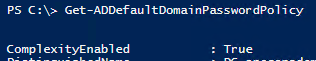

Tras aplicar el cambio y ejecutar gpupdate en el PDC, veremos que la complejidad de contraseñas está ahora habilitada según la GPO “Directiva de contraseñas del dominio”:

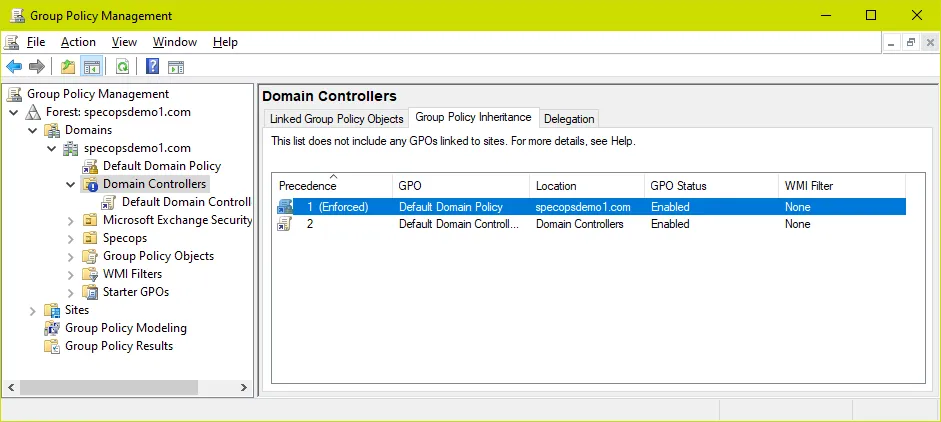

Bloqueo de herencia en la OU de controladores de dominio

Si la herencia está bloqueada en la OU de los controladores de dominio, las directivas de contraseñas vinculadas a la raíz del dominio se ignorarán. En este caso, la Directiva de dominio predeterminada no aparece en la lista de herencia de directivas de grupo, lo que significa que sus cambios no surtirán efecto y la configuración actual quedará “marcada” en el dominio.

Curiosamente, vincular la GPO directamente a la OU de los controladores no tiene efecto. Las soluciones posibles son: eliminar el bloqueo de herencia en esa OU o establecer el vínculo en la raíz del dominio como “Enforced” (forzado), que anula el bloqueo de herencia. Eso sí, ten cuidado con otros valores en esas GPO antes de aplicar cambios. En resumen: mientras la directiva aparezca en la lista de herencia, sus ajustes se aplicarán.

Recuerda que, al solucionar problemas con las GPO de contraseñas, debes ejecutar gpupdate en el PDC Emulator cada vez que realices cambios.

Directivas de contraseñas detalladas (FGPP)

En Windows 2008, Microsoft introdujo las Directivas de contraseñas detalladas (FGPP), que permiten a los administradores configurar distintas directivas de contraseñas según los grupos de seguridad de Active Directory.

Nota: Algunos administradores intentan aplicar varias directivas creando GPO adicionales con ajustes de contraseñas y vinculándolas a unidades organizativas (OU) de usuarios. Esto no funciona en AD: las GPO con directivas de contraseñas solo tienen efecto si están vinculadas a la raíz del dominio. Esto se debe a que las directivas de contraseñas pertenecen al ámbito de “Configuración del equipo” y, por tanto, no afectan a los objetos de usuario.

Por otro lado, Specops Password Policy utiliza una configuración basada en GPO de usuario y aplica las reglas directamente sobre los objetos de usuario, ofreciendo una experiencia administrativa mucho más intuitiva.

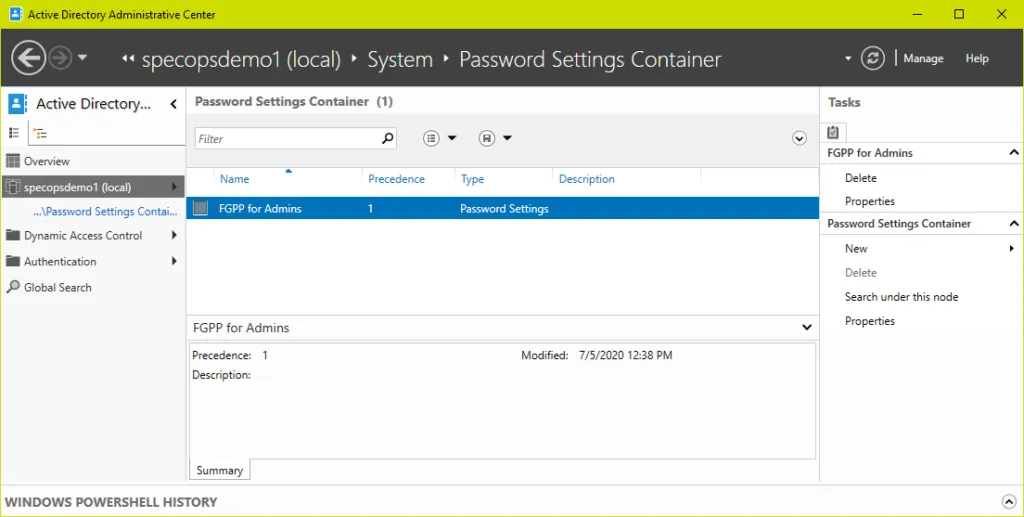

Puedes crear o ver directivas detalladas mediante ADSIEdit, PowerShell o el Centro de administración de Active Directory (ADAC).

Los objetos de directivas detalladas se almacenan en System\Password Settings Container dentro de AD. Dado que no forman parte de las GPO, no es necesario ejecutar gpupdate; los cambios se aplican de inmediato (salvo retrasos por replicación entre controladores de dominio).

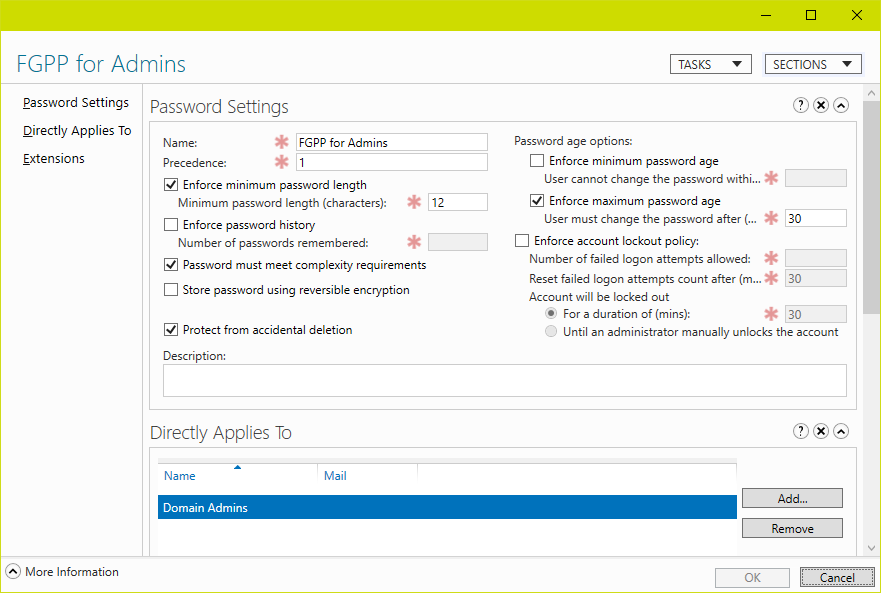

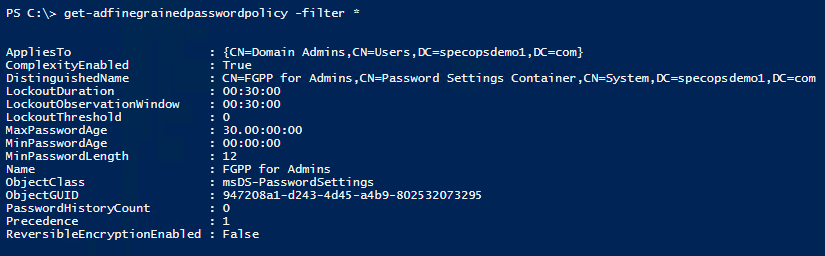

En este ejemplo, el dominio tiene una directiva detallada aplicada al grupo Administradores de dominio (Domain Admins):

Para verla en PowerShell:

get-adfinegrainedpasswordpolicy -filter *

Los miembros de los grupos definidos en el atributo “applies to” heredan tanto la directiva de contraseñas como la de bloqueo de cuenta definidas en esa FGPP, sustituyendo las del dominio predeterminado. Si se aplican varias FGPP a un usuario, la prioridad se determina por el valor de precedencia: cuanto menor el número, mayor la prioridad.

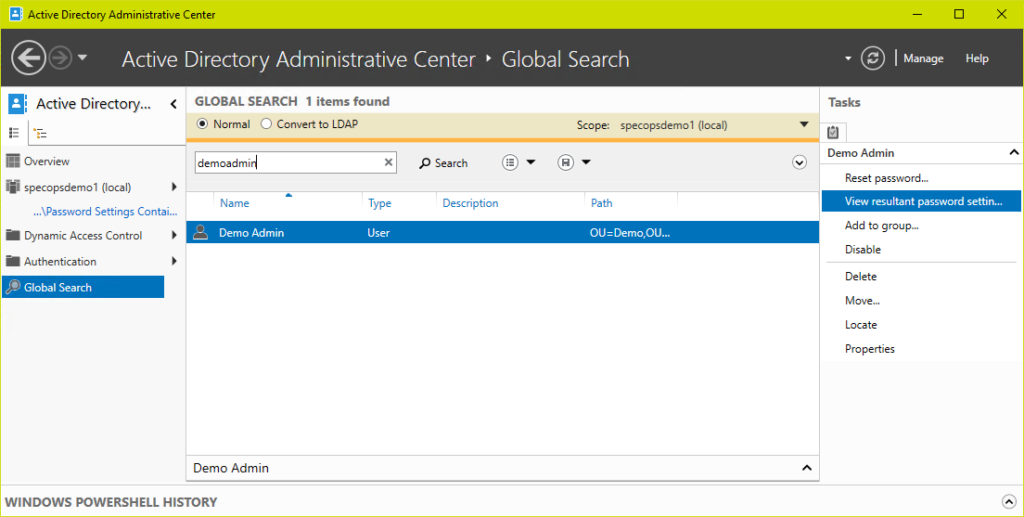

Para comprobar qué directiva se aplica a un usuario, búscalo en la búsqueda global del ADAC y selecciona “View resultant password settings” en el menú de tareas.

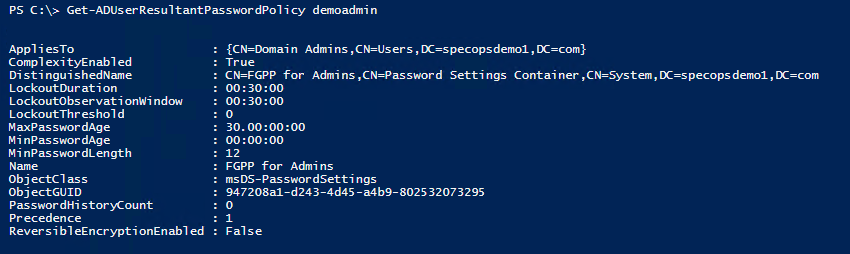

O mediante PowerShell:

Get-ADUserResultantPasswordPolicy username

Si el comando no devuelve resultados, el usuario está sujeto a la directiva de dominio predeterminada y no a una FGPP.

Nota: Las FGPP solo pueden aplicarse a usuarios individuales o grupos globales de Active Directory. Si se agregan grupos universales o locales de dominio, estos se ignorarán al aplicar la política. Si una FGPP no se aplica como esperas, comprueba que el grupo tenga ámbito global en Usuarios y equipos de Active Directory.

Mayor control para usuarios específicos con FGPP

Mientras que las directivas de dominio se aplican a todos los usuarios, las Directivas de contraseñas detalladas (FGPP) permiten definir reglas diferentes para usuarios o grupos concretos, lo cual resulta útil para aplicar directivas más estrictas a cuentas con privilegios elevados o de servicio.

Visualizar FGPP en PowerShell

Para listar las directivas existentes:

powershellCopyEditGet-ADFineGrainedPasswordPolicy

Para ver a qué usuarios o grupos se aplica una directiva:

powershellCopyEditGet-ADFineGrainedPasswordPolicy | Select-Object Name, Precedence, AppliesTo

Para ver la configuración detallada:

powershellCopyEditGet-ADFineGrainedPasswordPolicy -Identity "PolicyName" | Format-List

La precedencia importa

Las FGPP tienen un valor de precedencia: cuanto menor sea el número, mayor será la prioridad. Si un usuario pertenece a varios grupos con FGPP distintas, se aplicará la directiva de menor valor de precedencia.

Ejemplo:

- AdminGroupPolicy (precedencia 10)

- ServiceAccountPolicy (precedence 20)

Si un usuario pertenece a ambos grupos, se aplicará AdminGroupPolicy.

Gestión de FGPP desde la interfaz gráfica

También puedes gestionarlas desde el Centro de administración de Active Directory (ADAC):

- Abre ADAC

- Navega a System > Password Settings Container

- Desde ahí, crea, visualiza o edita las FGPP

- Usa el campo “Applies To” para asignarlas a usuarios o grupos

Errores comunes

- No se aplican si no están asignadas: las FGPP no tienen efecto hasta que se vinculan explícitamente a un usuario o grupo.

- La directiva de dominio sigue existiendo: si un usuario no tiene FGPP, se aplicará la Directiva de dominio predeterminada.

- Resultados confusos: utiliza las herramientas Resultant Set of Policy (RSOP) o PowerShell para diagnosticar la configuración efectiva.

Cuándo deberías usar FGPP

- Cuando quieras aplicar políticas más estrictas a administradores y más flexibles al personal general

- Cuando gestionas cuentas de servicio que requieren contraseñas con mayor antigüedad máxima

- Cuando debes cumplir normativas que exigen segmentación de controles de seguridad

Supera las limitaciones nativas de AD con Specops Password Policy

Aunque Active Directory ofrece controles básicos sobre la complejidad y longitud de contraseñas, sus capacidades son limitadas para aplicar prácticas modernas como bloquear contraseñas comprometidas, evitar patrones predecibles o dar retroalimentación dinámica al usuario durante la creación.

Specops Password Policy amplía la funcionalidad nativa de AD, ofreciendo una gestión de contraseñas más potente, flexible y alineada con las normativas actuales, sin necesidad de scripting ni cambios en la infraestructura.

Con Specops Password Policy, puedes:

- Bloquear contraseñas filtradas, comunes o incluidas en listas negras personalizadas

- Mostrar retroalimentación en tiempo real al usuario al crear su contraseña

- Cumplir normativas como NIST, NCSC y PCI-DSS

- Aplicar políticas según pertenencia a grupos, sin depender exclusivamente de FGPP

- Analizar continuamente tu AD frente a una base de datos con más de 4.000 millones de contraseñas comprometidas

Prueba Specops Password Policy gratis.

Gestión de contraseñas en AD: buenas prácticas, errores y tendencias futuras

Buenas prácticas:

- Revisiones y actualizaciones periódicas:

Audita regularmente tus políticas de contraseñas para mantenerlas alineadas con las amenazas y normativas más recientes. - Equilibrar usabilidad y seguridad:

Encuentra el punto medio entre complejidad y comodidad del usuario para reducir incidencias sin comprometer la fortaleza. Considera usar frases de paso (passphrases) en lugar de contraseñas. - Aprovecha las FGPP:

Usa las Directivas de contraseñas detalladas para grupos de alto riesgo (como administradores) y reglas más simples para el resto. - Implementa autenticación multifactor (MFA):

Complementa las contraseñas robustas con MFA para reforzar la seguridad general.

Errores comunes:

- Excesiva complejidad:

Reglas demasiado estrictas pueden frustrar a los usuarios y aumentar las incidencias de soporte. - Solapamiento de directivas:

Los conflictos entre la Directiva de dominio predeterminada y las FGPP pueden provocar comportamientos inesperados. Verifica periódicamente la precedencia con herramientas como Resultant Set of Policy (RSOP). - Falta de comunicación con el usuario final:

No informar a los usuarios sobre los cambios en políticas puede causar confusión. La comunicación clara y proactiva es clave. Puedes encontrar una guía completa sobre cómo comunicar los cambios de directiva aquí.

Tendencias futuras:

- Autenticación sin contraseña:

- Cada vez más organizaciones exploran alternativas sin contraseña, como la autenticación biométrica o los códigos de un solo uso, que se adoptan cada vez más para reducir la dependencia de las contraseñas tradicionales.

- Autenticación adaptativa:

- Investiga sistemas que ajusten las medidas de seguridad dinámicamente según el comportamiento y el riesgo contextual.

- Mayor formación del usuario:

- A medida que evolucionan las tendencias, capacita a los usuarios para adaptarse a nuevos métodos de autenticación, garantizando transiciones fluidas y seguras.

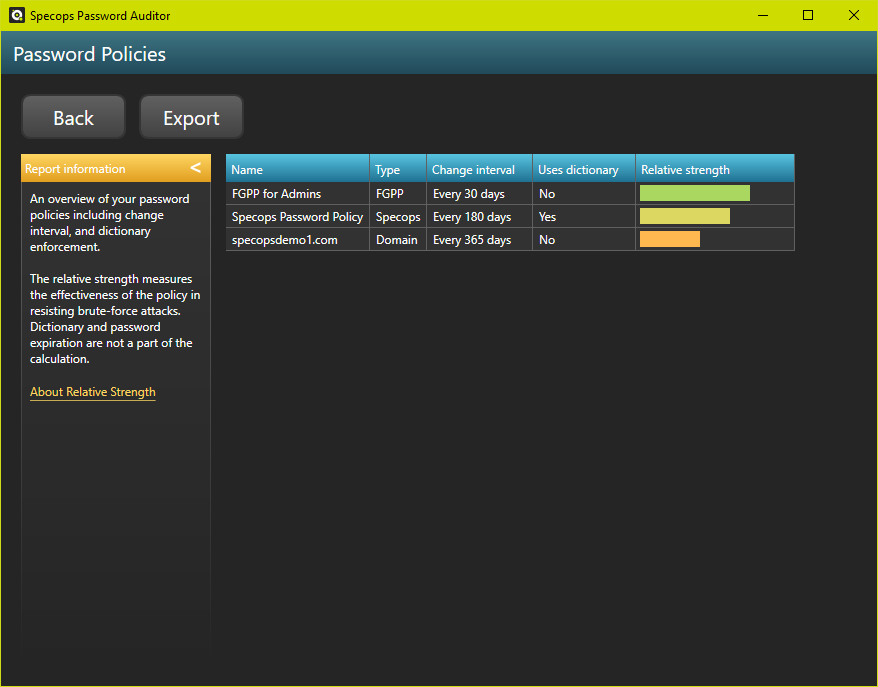

Audita tu Active Directory hoy

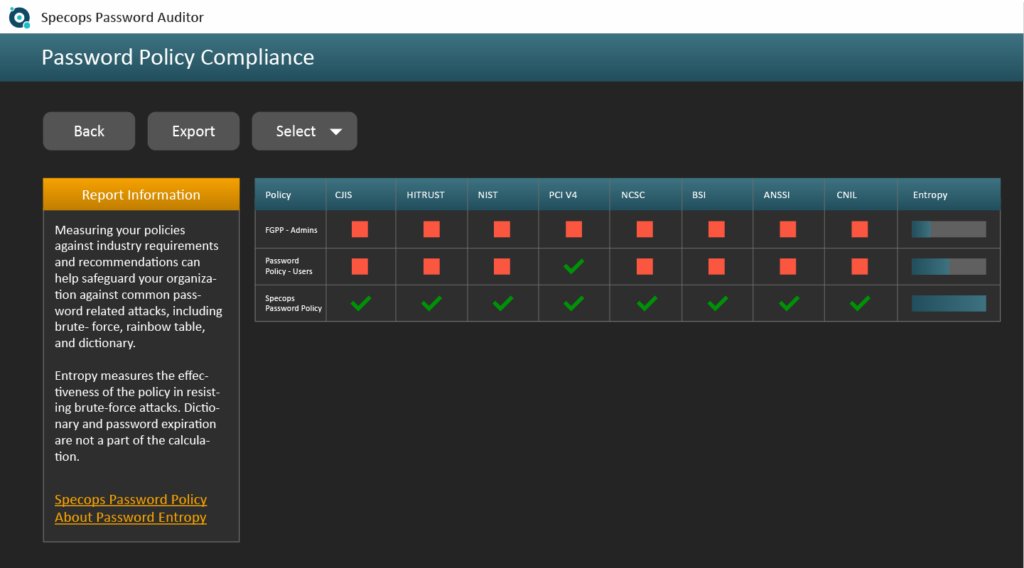

Aunque es fundamental comprender cómo se configuran tus directivas de contraseñas en Active Directory, Specops Password Auditor es una herramienta de solo lectura que te permite visualizar tus políticas actuales, su alcance y su grado de cumplimiento con diversas normativas. Password Auditor está disponible como descarga gratuita.

Descarga Specops Password Auditor gratis.

Preguntas frecuentes (FAQ)

Puedes consultar la directiva de contraseñas de tu dominio desde:

Configuración del equipo -> Directivas -> Configuración de Windows -> Configuración de seguridad -> Directivas de cuenta -> Directiva de contraseñas, o mediante el comando de PowerShell: Get-ADDefaultDomainPasswordPolicy.

La directiva de contraseñas de Windows Server controla las contraseñas utilizadas para acceder a los servidores Windows.

Ubica la GPO desde la consola de administración de directivas de grupo y haz clic en “Editar”.

Hay seis configuraciones disponibles que se pueden modificar en Active Directory: Aplicar el historial de contraseñas, Edad máxima de la contraseña, Edad mínima de la contraseña, Longitud mínima de la contraseña, La contraseña debe cumplir los requisitos de complejidad y Almacenar contraseñas mediante cifrado reversible.

Sí, aunque si varias Directivas de grupo (GPO) vinculadas contienen ajustes distintos, la que tenga el orden de vínculo más alto tendrá prioridad.

Introducida por Microsoft en Windows 2008, las Directivas de contraseña detallada, Fine-Grained Password Policies (FGPP), permite configurar políticas distintas según los grupos de seguridad de AD. Los objetos FGPP se almacenan en System\Password Settings Container dentro de Active Directory.

Última actualización el 18/11/2025