[Nueva investigación] Mapa de calor de 10 millones de contraseñas vulneradas: el 98,5% son débiles

Table of Contents

El equipo de investigación de Specops ha analizado 10 millones de contraseñas aleatorias de la lista de más de mil millones de contraseñas vulneradas utilizada por Specops Password Auditor. Todas son contraseñas reales comprometidas que han sido capturadas por Specops, contra las que puedes escanear su propio Active Directory ahora mismo. Nuestro equipo ha mapeado las combinaciones más comunes de longitud y complejidad en un mapa de calor visual, y ha descubierto que solo el 1,5% de estas 10 millones de contraseñas podrían considerarse “seguras”.

Los resultados muestran que las organizaciones siguen permitiendo que los usuarios creen contraseñas débiles que podrían utilizarse como rutas de ataque sencillas para los hackers. Esta investigación coincide con la reciente incorporación de más de 13 millones de contraseñas comprometidas al servicio de protección de contraseñas vulneradas de Specops. Estas contraseñas provienen de una combinación de nuestra red honeypot y fuentes de inteligencia sobre amenazas.

Darren James, Senior Product Manager, dijo lo siguiente: “A pesar de años de formación, muchos usuarios siguen eligiendo combinaciones débiles y fáciles de adivinar que los ciberdelincuentes pueden descifrar en segundos. Para visibilizar este riesgo, nuestro equipo de investigación analizó 10 millones de contraseñas reales y las representó en un mapa de calor que mide la fortaleza tanto por la longitud como por la complejidad. Este ‘mapa de fortaleza’ muestra cómo las organizaciones deben ajustar sus políticas de contraseñas para mover las contraseñas de Active Directory de sus usuarios de la zona de riesgo a la zona de seguridad”.

¿Cómo hemos definimo lo que se considera una contraseña segura para este análisis?

La regla práctica que utilizamos para definir una contraseña “segura” para nuestro mapa de calor de 10 millones de contraseñas es la siguiente:

Contraseña segura = al menos 15 caracteres de longitud y al menos dos tipos de caracteres distintos.

¿Por qué “más de 15 caracteres”?

- Crecimiento exponencial de las combinaciones. Cada carácter adicional multiplica el espacio de claves por el tamaño del alfabeto elegido.

- Una contraseña de 15 caracteres que utilice solo letras minúsculas tiene 26¹⁵ ~ 1,7 × 10²¹ posibilidades.

- Si se pasa a 16 caracteres, se obtienen 26¹⁶ ~ 4,4 × 10²² posibilidades, un aumento de 26 veces en el trabajo de fuerza bruta necesario para descifrarla.

- Una contraseña de 15 caracteres que utilice solo letras minúsculas tiene 26¹⁵ ~ 1,7 × 10²¹ posibilidades.

- Si pasas a 16 caracteres, se obtienen 26¹⁶ ~ 4,4 × 10²² posibilidades, 26 veces más esfuerzo de fuerta bruta para descifrarla.

- Incluso con equipos alimentados por GPU o ASIC que procesan billones de intentos por segundo, superar los 15 caracteres hace que el tiempo de descifrado esperado pase de horas a años o siglos. Si además introduces distitos tipos de caracteres, una contraseña larga con hash puede tardar miles de millones de años en descifrarse.

¿Por qué “al menos dos tipos de caracteres”?

- Evitar atajos de una sola clase. Una contraseña larga de 15 caracteres de la misma clase (por ejemplo, todas minúsculas) es más fácil de descifrar que una que mezcle dígitos o símbolos.

- Coste marginal frente a ganancia de seguridad. Añadir, por ejemplo, dígitos a un alfabeto en minúsculas amplía su tamaño de 26 a 36 caracteres. Esto aumenta el espacio de claves en (36/26)¹⁶ ~ 2,5× además de la ganancia de longitud.

- Defensa en profundidad. Incluso si un atacante optimiza una lista de palabras o un ataque basado en máscaras (dirigido a patrones comunes), la introducción de clases mixtas les obliga a recurrir a la fuerza bruta completa.

- Al adoptar una longitud de más de 15 caracteres y conjuntos de caracteres mixtos, no solo estás cumpliendo un requisito normativo, sino que estás situando tu contraseña en una zona donde incluso los sistemas de cracking más avanzado no pueden alcanzarte en un plazo de tiempo realista (consulta nuestra investigación SHA256 para obtener tablas de descifrado detalladas).

Cálculos del espacio de claves para contraseñas de 15 caracteres

| Conjunto de caracteres | Tamaño del conjunto | Combinaciones totales (espacio de claves) | ¿Cuánto tiempo se tarda en descifrar? |

|---|---|---|---|

| Contraseña de 15 caracteres solo en minúsculas (a–z) | 26 | 26¹⁵ ~ 1,68 × 10²¹ | Se descifra fácilmente con GPU en días o semanas. |

| Contraseña de 15 caracteres en minúsculas + mayúsculas (a–z, A–Z) | 52 | 52¹⁵ ~ 2,53 × 10²⁵ | Mucho más difícil de descifrar, pero aún factible con el tiempo. |

| Contraseña de 15 caracteres alfanumérica (a–z, A–Z, 0–9) | 62 | 62¹⁵ ~ 7,70 × 10²⁶ | Contraseñas muy seguras para la mayoría de los casos prácticos. |

| Contraseña de 15 caracteres de todos los caracteres imprimibles (a–z, A–Z, 0–9, símbolos) | 94 | 94¹⁵ ~ 2,25 × 10²⁹ | Se acerca a la impracticabilidad de la fuerza bruta. |

Mapa de calor de la seguridad de las contraseñas

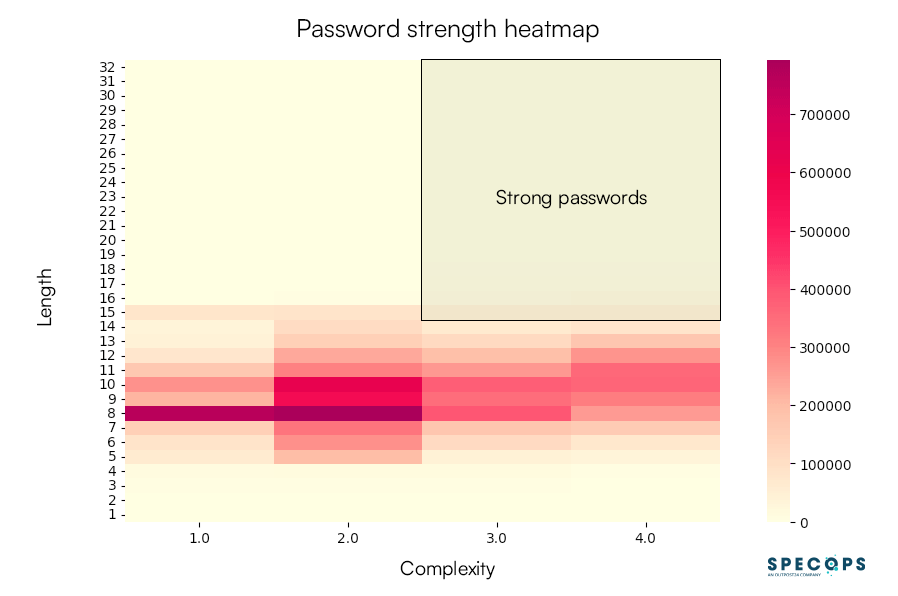

El mapa de calor que mostramos a continuación muestra que, de los 10 millones de contraseñas analizadas, solo el 1,5% se encuentra en la zona de “contraseñas seguras” a la que deberían aspirar cualquier organización. Estas contraseñas tenían más de 15 caracteres de longitud con al menos tres tipos de caracteres diferentes. Si tu Active Directory solo contuviera contraseñas de este tipo, los usuarios finales estarían, en general, a salvo de ataques de fuerza bruta.

Si rebajamos los criterios a una contraseña “aceptable” que tenga más de 12 caracteres de longitud con al menos dos caracteres diferentes, entonces el 16% de las contraseñas analizadas cumplirían ese criterio. Así que, en otras palabras, el 84% de estas contraseñas vulneradas únicas (de usuarios finales reales) deberían considerarse débiles y vulnerables a los ataques de fuerza bruta.

Como se puede ver en la zona roja oscura del mapa de calor, el tipo de contraseña más común es de 8 caracteres de longitud con dos tipos de caracteres (el 7,9% de todas las contraseñas). A esto le sigue de cerca 8 caracteres de longitud con un solo tipo de carácter (el 7,6% de todas las contraseñas). Las contraseñas de 8 caracteres o menos (independientemente de su complejidad) pueden ser descifradas en horas mediante técnicas de fuerza bruta.

Tendencias de longitud de las contraseñas

Como muestra el gráfico a continuación, solo el 3,3% de las contraseñas analizadas tenían más de 15 caracteres de longitud. Imponer el uso de contraseñas más largas en su Active Directory es la forma más fácil de aumentar su seguridad. Una contraseña de 12 caracteres que utilice un conjunto de 94 símbolos tiene ≈ 94¹² posibilidades. Pero si aumentas a 16 caracteres, obtenemos ~ 94¹⁶ – un aumento de 94⁴ ~78 millones de veces) en el trabajo de fuerza bruta requerido… solo al añadir cuatro caracteres adicionales.

Para que las contraseñas largas sean más fáciles de recordar para los usuarios, recomendamos fomentar el uso de frases de contraseña. Los usuarios tienen más probabilidades de recordar e introducir correctamente una frase significativa de 20 caracteres (por ejemplo, “AtardecerCaféGranateReseña”) que una cadena más corta plagada de símbolos extraños y mayúsculas (por ejemplo, “!x9#A7b!”). Esto reduce los restablecimientos en el Service Desk y la “fatiga de contraseñas”.

Tendencias de complejidad de las contraseñas

El tiempo necesario para un ataque de fuerza bruta crece exponencialmente con cada carácter adicional y con cada clase de caracteres añadida (mayúsculas, dígitos, símbolos). Pero si tu contraseña utiliza solo una clase (por ejemplo, letras minúsculas), toda esa entropía se reduce considerablemente. Una contraseña de 6 caracteres en minúsculas tiene solo 26⁶ (~ 300 millones) de combinaciones posibles, que se pueden descifrar en segundos.

El mapa de calor muestra que el 55,3% de las contraseñas analizadas tenían dos tipos de caracteres o menos. Añadir más complejidad es una forma fácil de añadir entropía a la contraseña y hacer que los ataques de fuerza bruta sean menos eficaces. Sin embargo, en los últimos años, las directrices actualizadas del NIST sobre contraseñas han aconsejado centrarse más en la longitud a la hora de crear tu política de contraseñas. En la práctica, obtendrás mucha más protección al aumentar la longitud de su contraseña al rango de 16 a 20+ caracteres que al aumentar la complejidad.

Encuentre contraseñas débiles y comprometidas en tu red hoy mismo

La actualización de este mes del servicio de protección de contraseñas vulneradas incluye la adición de algo menos de 6 millones de contraseñas comprometidas a la lista utilizada por Specops Password Auditor. La lista también incluye las 10 millones de contraseñas vulneradas que analizamos en este estudio. Puedes comprobar cuántas de las contraseñas de tus usuarios finales han sido comprometidas o son idénticas con un escaneo de solo lectura de su Active Directory desde Specops Password Auditor. Obtendrás un informe gratuito y personalizable sobre vulnerabilidades relacionadas con las contraseñas, incluidas las políticas débiles, las contraseñas vulneradas y las cuentas obsoletas/inactivas. Descarga aquí su herramienta de auditoría gratuita.

¿Por qué son un problema las contraseñas débiles?

- Punto de entrada fácil para los atacantes: Las contraseñas débiles son el objetivo prioritario de las herramientas automáticas de descifrado. Una vez que un atacante consigue un conjunto válido de credenciales, puede desplazarse lateralmente por la red, escalar privilegios y exfiltrar datos confidenciales sin activar defensas perimetrales más sofisticadas.

- Impacto amplificado de la reutilización de contraseñas: Con el empleado medio gestionando cientos de accesos, muchos simplemente reciclan las contraseñas en todos los sistemas. Una brecha en un servicio externo puede abrir la puerta a aplicaciones internas, bases de datos e incluso consolas administrativas.

- Riesgo regulatorio y de cumplimiento: Normativas de protección de datos como GDPR, HIPAA y PCI DSS exigen controles de acceso “adecuados”. Las contraseñas débiles o reutilizadas son una violación directa que puede derivar en multas elevadas, auditorías obligatorias y responsabilidades legales

- Vulnerabilidad a ataques de fuerza bruta: Un equipo con GPU puede realizar más de 100.000 millones de intentos SHA-1 por segundo; los servicios en la nube amplifican esto a billones. Lo que antes requería días o semanas en una CPU ahora puede lograrse en minutos para contraseñas de menos de 8 caracteres, y en menos de una hora incluso para muchas cadenas de 10 caracteres en minúsculas.

- Poca efectividad del saltingy el hashing ante contraseñas débiles: El uso correcto de salting y algoritmos hash fuertes (como mostramos en nuestra investigación sobre bcrypt) ralentiza cada intento, pero no convierte una contraseña débil en una fuerte. Una contraseña de 8 caracteres con complejidad mínima sigue estando en la “zona fácil” de nuestro mapa de calor (aunque esté hasheada y salada) porque el coste temporal por intento sigue siendo inferior a la entropía total.

- Ataques distribuidos y botnets: Los atacantes suelen distribuir su carga de trabajo entre miles de endpoints comprometidos, desplazando el tráfico de fuerza bruta para eludir los límites de intentos y la detección de intrusiones. Este “cracking con botnets” puede probar contraseñas a gran escala contra servicios en línea, lo que hace que las credenciales débiles sean especialmente vulnerables a campañas de relleno de credenciales.

Bloquee continuamente las contraseñas débiles y las contraseñas comprometidas

Hemos demostrado que la mayoría de las contraseñas de este análisis eran débiles, pero también había contraseñas fuertes en los datos. Esto se debe a que incluso las contraseñas que podrían considerarse “fuertes” pueden ser robadas por malware o verse comprometidas por reutilización. Bloquear las contraseñas débiles es importante, pero solo es la mitad de la batalla.

Specops Password Auditor es un gran punto de partida para evaluar los riesgos actuales de tus contraseñas, pero solo ofrece una fotografía puntual. Con Specops Password Policy y Breached Password Protection, las organizaciones pueden protegerse continuamente contra más de 3.000 millones de contraseñas comprometidas adicionales (4.000 millones en total).

Los sistemas de recopilación de datos de monitorización de ataques de nuestro equipo de investigación actualizan el servicio diariamente y garantizan que las redes estén protegidas frente a ataques de contraseñas en tiempo real. Esto incluye contraseñas encontradas en listas de contraseñas filtradas en la dark web y otras fuentes.

Breached Password Protection escanea continuamente su Active Directory en busca de contraseñas vulneradas y te permite alertar a los usuarios finales con mensajes personalizables, lo que ayuda a reducir las llamadas al service desk.

¿Te interesa ver cómo podría funcionar esto en tu organización? ¿Tienes dudas sobre cómo adaptarlo a tus necesidades? Contáctanos o solicita una demostración o prueba gratuita para verlo en acción.

Última actualización el 14/11/2025